اجرای حملات DoS به علت آسیبپذیری در پیادهسازی WebRTC

اخبار داغ فناوری اطلاعات و امنیت شبکه

پروژه WebRTC (Web Real-Time Communication) یک پروژه منبع باز است که به اشتراکگذاری صدا، ویدئو و دادهها در لحظه را به طور مستقیم بین مرورگرهای وب و برنامههای تلفن همراه بدون نیاز به افزونه تسهیل میکند.

ادغام آن در HTML5 و پشتیبانی از مرورگرهای اصلی آن را به ابزاری همه کاره برای برنامههای مختلف تبدیل کرده است. EnableSecurity اخیرا کشف کرده است که آسیبپذیریها در پیادهسازی WebRTC به عوامل تهدید اجازه میدهند حملات DoS را راهاندازی کنند.

آسیبپذیری در پیادهسازی WebRTC

پروژه WebRTC از پروتکلهای استاندارد شده مانند "DTLS" و "SRTP" برای رمزگذاری روی "UDP" برای تاخیر کم استفاده میکند.

فرآیند اتصال شامل سه مرحله اصلی است:

• سیگنال دهی

• تایید رضایت مدیا ICE

• هندشیک با DTLS

در حین ارسال سیگنال، طرفین آفرها و پاسخها را با «کاندیداهای ICE»، «نامهای کاربری» و «رمزهای عبور» مبادله میکنند.

سپس ICE اتصال و هویت همتا را با استفاده از پیامهای STUN تایید میکند. سپس یک «هندشیک DTLS»، ارتباط ایمن را با فینگرپرینت سرتیفیکیت برقرار میکند که در مقابل، آنهایی که در حین «سیگنال دادن» ردوبدل میشوند، تایید میشوند.

این فرآیند «رمزگذاری سرتاسر» و «احراز هویت» را برای «صدای در لحظه»، «ویدئو» و «اشتراکگذاری داده» تضمین میکند.

پروژه WebRTC درحالیکه برای "ارتباطات همتا به همتا" طراحی شده است، اغلب از سرورهای واسطهای برای بهبود عملکرد و پیمایش NAT استفاده میکند.

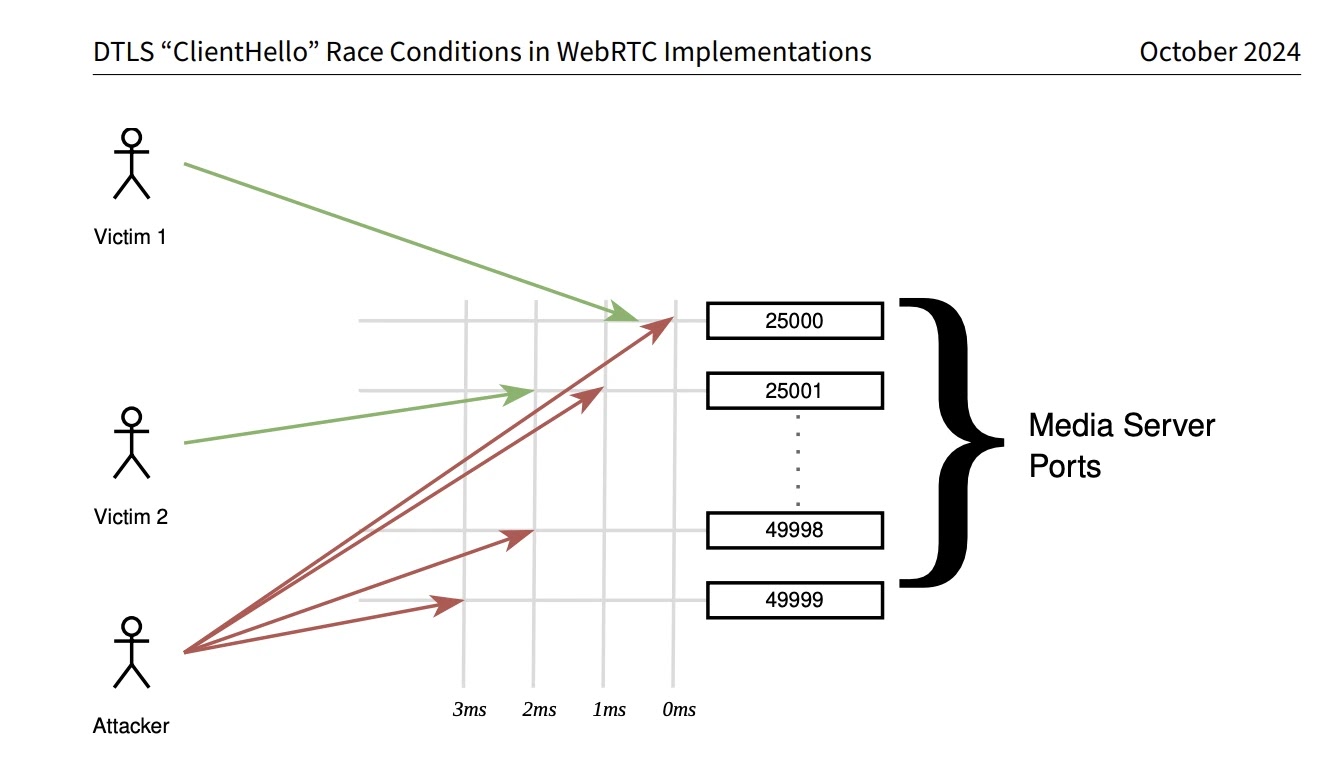

این فناوری در برابر برخی حملات DoS، بهویژه در طول انتقال بین تایید رضایت مدیا و مراحل هندشیک DTLS که در آن پیامهای مخرب "DTLS ClientHello" میتوانند اتصالات را مختل کنند، آسیبپذیر است.

این آسیبپذیری زمانی به وجود میآید که «WebRTC» با «ICE» تنها بهعنوان «مکانیسم رضایت» اولیه بهجای «مکانیسم انتقال جامع» رفتار میکند.

عوامل مخرب میتوانند با تزریق یک پیام جعلی "DTLS ClientHello" قبل از "همتای قانونی" باعث "Denial of Service" در خدمات ارتباطی درلحظه شده و از این خلا سواستفاده کنند.

این مشکل بهویژه در سیستمهایی که از «UDP» استفاده میکنند، که فاقد «تایید منبع پکت داخلی» است، رای و غالب است.

پیادهسازیهای آسیبپذیر شامل پروژههای منبع باز محبوب مانند «Asterisk»، «RTPEngine» و «FreeSWITCH» و همچنین برخی «راهحلهای اختصاصی» هستند.

استراتژیهای کاهش سطح خطر شامل اجرای بررسیهای دقیقتر روی منبع «پکتهای DTLS ClientHello» است، زیرا این اطمینان را میدهد که آنها با «جفت کاندید تاییدشده ICE» مطابقت دارند.

این گزارش، بروزرسانی «RFC 8826» و «RFC 8827» را توصیه میکند تا شامل دستورالعملهای صریح برای پردازش «پیامهای DTLS ClientHello» در رابطه با «جریانهای مدیای تاییدشده با ICE» باشد.

این آسیبپذیری نیاز به درک جامعتری از «مدیا» در محتواهای WebRTC را برجسته میکند، که فراتر از «RTP» گسترش مییابد تا «DTLS» و «SCTP» را در فرآیندهای تایید ICE شامل شود.

برچسب ها: ClientHello, هندشیک, SRTP, DTLS, Web Real-Time Communication, peer, DoS Attack, WebRTC, UDP, handshake, Denial of Service, DoS, cybersecurity, peer-to-peer, آسیبپذیری, Vulnerability, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news