استاکرور ایرانی Spyhide اطلاعات دستگاههای اندرویدی را سرقت میکند

اخبار داغ فناوری اطلاعات و امنیت شبکه

برنامه Spyhide تا کنون ٣/٣ میلیون پیام متنی و ١/٢ میلیون گزارش تماس را از دستگاههای اندرویدی در معرض خطر جمعآوری کرده است.

مایا آرسون، محقق امنیت سایبری، که مجموعه دادههای مخفی برنامه Spyhide را شناسایی کرد، خاطرنشان نمود که دستگاههای اندرویدی آسیبدیده در تمام قارهها پخش میشوند و اروپا، برزیل و ایالات متحده بهشدت مورد هدف قرار گرفتهاند.

در گزارش اخیر ادعا شده است که یک برنامه نرمافزاری استاکرور (Stalkerware) ایرانی به نام Spyhide از سال ٢٠١٦ تاکنون در حال جمعآوری اطلاعات حساس از بیش از ٦٠٠٠٠ دستگاه اندرویدی در معرض خطر در سراسر جهان است.

این برنامه که بهعنوان یک ابزار نظارت مخفی تلفنهمراه عمل میکند، اطلاعات شخصی ازجمله مخاطبین، پیامها، عکسها، گزارش تماسها و مکان دقیق در لحظه را آپلود میکند.

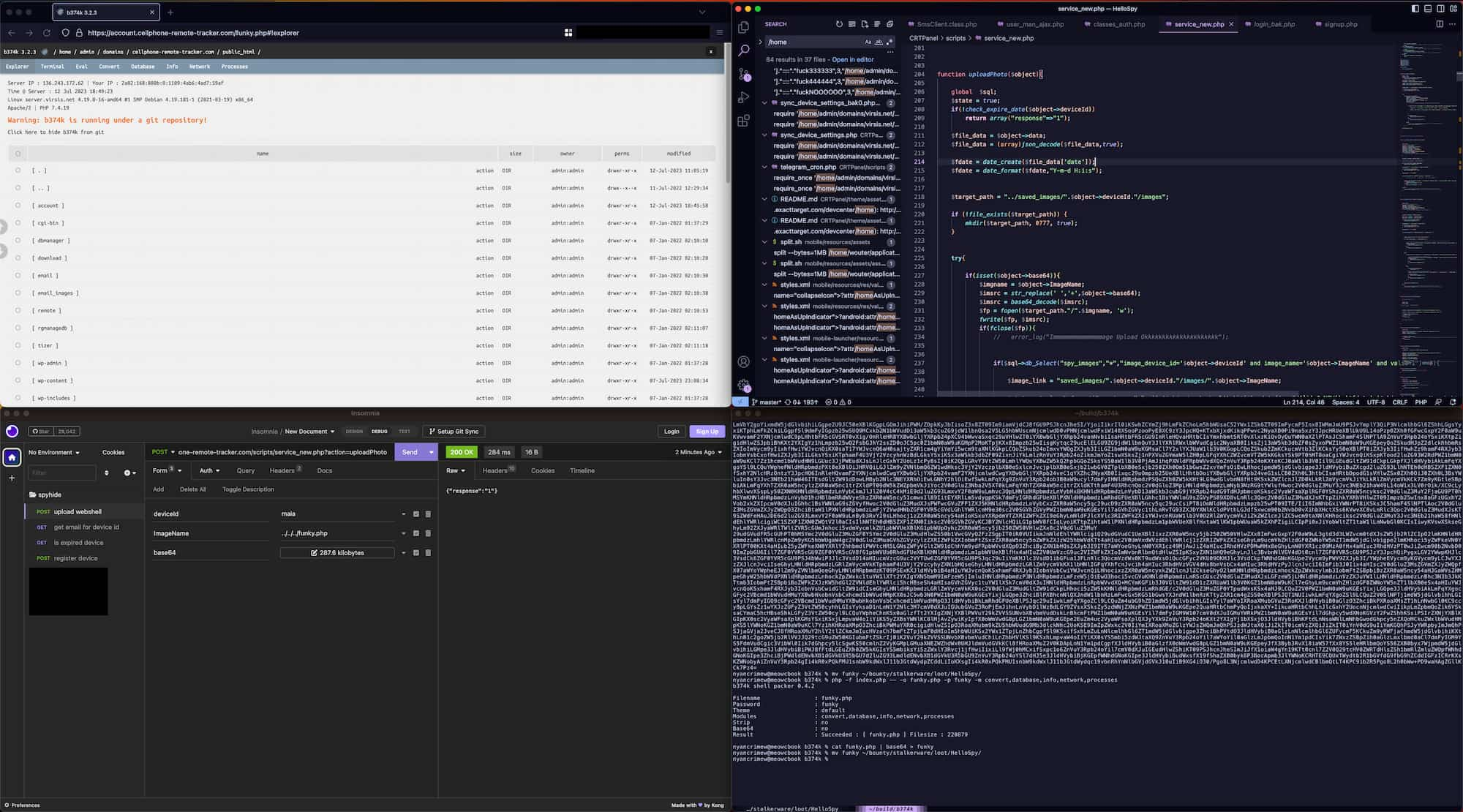

توسعهدهنده سوئیسی و محقق امنیت سایبری، مایا آرسون، پس از دسترسی به پایگاههای اطلاعاتی برنامه با کدگذاری ضعیف، نقض گسترده دادهها را افشا کرد.

برنامههای استاکرور مانند Spyhide برای جاسوسی مخفیانه از افراد طراحی شدهاند که تهدیدی قابل توجه برای حریم خصوصی و ایمنی شخصی است. درحالیکه برخی از این برنامهها خود را بهعنوان ابزار نظارت والدین معرفی میکنند، معمولا توسط سواستفادهکنندگان از خشونت خانگی برای تعقیب و نظارت بر نزدیکان خود و بدون رضایت آنها استفاده میشوند.

با بررسی داشبورد تحت وب Spyhide که دارای امنیت ضعیفی بود، حجم عظیمی از اطلاعات تلفن دزدیده شده، کشف گردید. TechCrunch، پس از تایید اطلاعات، دریافت که دستگاههای اندرویدی آسیبدیده شامل تمام قارهها میشود که اروپا، برزیل و ایالات متحده بیشترین مناطق مورد هدف قرارگرفته، هستند.

در میان یافتهها، بیش از ٣١٠٠ دستگاه در معرض خطر در ایالات متحده وجود داشت که در یک مورد، تنها یک دستگاه بیش از ١٠٠٠٠٠ نقطه داده موقعیت مکانی را آپلود کرده است. علاوه بر این، پایگاه داده حاوی سوابق حدود ٧۵٠٠٠٠ کاربر بود که برای استفاده از Spyhide ثبت نام کرده بودند اما لزوما تلفنی را به خطر نینداختند یا هزینهای برای این سرویس پرداخت نکردند.

اطلاعات دزدیده شده بیش از ٣/٣ میلیون پیام متنی شامل اطلاعات حساس مانند کدهای 2FA و لینکهای بازیابی رمز عبور و همچنین ١/٢ میلیون گزارش تماس و ٣١٢٠٠٠ فایل ضبط تماس بود. علاوه بر این، همانطور که تککرانچ اشاره کرد، پایگاه داده حاوی جزئیات ٩٢۵٠٠٠ لیست تماس، ٣٨٢٠٠٠ عکس و حجم حیرتانگیز ٦٠٠٠ عددی ضبط صدای محیطی است که به طور مخفیانه از میکروفون قربانیان جمعآوری شده است.

طبق این ادعاها، توسعهدهندگان Spyhide تلاش کردند هویت خود را پنهان کنند، اما کد منبع (source code) دو توسعهدهنده ایرانی، مصطفی م. و محمد ع. را بهعنوان مقصران احتمالی مشخص کرده است. با وجود تلاشهای متعدد، هر دو توسعهدهنده مذکور به سوالات TechCrunch پاسخ ندادهاند.

درحالیکه فروشگاه Google Play برنامههای stalkerware را ممنوع میکند، رویکرد بارگذاری جانبی Spyhide به آن اجازه داد تا از بررسیهای امنیتی Google فرار کند. بااینحال، Google Play Protect میتواند بهعنوان یک اقدام محافظتی در برابر چنین تهدیداتی برای کاربرانی که آن را فعال میکنند، واکنش نشان دهد.

این تحقیقات عملیات Spyhide را افشا کرد و مدت کوتاهی پس از آن منجر به غیرقابل دسترس شدن دامنه برنامه شد. ارائهدهنده هاستینگ، مجموعه Hetzner مستقر در آلمان، اظهار داشت که آنها اجازه میزبانی نرمافزارهای جاسوسی را نمیدهند.

با توجه به اینکه نرمافزارهای استالکر تهدیدی جدی برای حریم خصوصی و امنیت شخصی هستند، برای کاربران بسیار مهم است که هنگام دانلود برنامهها از منابع تایید نشده، هوشیار و محتاط باشند. آگاهی و اتخاذ اقدامات حفاظتی مانند Google Play Protect میتواند به خنثی کردن تهدیدات احتمالی ناشی از نرمافزارهای مخرب و برنامههای مخرب کمک کند.

در نتیجه، افشای نقض گسترده دادههای Spyhide نیاز به افزایش اقدامات امنیتی، بر اهمیت آگاهی کاربر و مقررات سختگیرانه برای محافظت در برابر سواستفاده از نرمافزارهای مخرب و حمایت از حقوق حریم خصوصی شخصی در عصر دیجیتال تاکید میکند.

برچسب ها: Stalking, اسپای هاید, Hetzner, Stalkerware, Spyhide, استاکرور, Iran, ردیابی, ایران, Google Play Protect, Google Play, malware, Android , Cyber Security, جاسوسی سایبری, جاسوسی, اندروید, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news