باتنت بدافزاری که ٦٠٠٠٠٠ روتر را در حمله مرموز خود از بین برد

اخبار داغ فناوری اطلاعات و امنیت شبکه

بات نت بدافزاری به نام Pumpkin Eclipse در سال ٢٠٢٣ یک حمله مخرب مرموز را انجام داد که ٦٠٠٠٠٠ روتر اینترنتی آفیس و هوم آفیس (SOHO) را به صورت آفلاین نابود کرده و دسترسی مشتریان به اینترنت را مختل نمود.

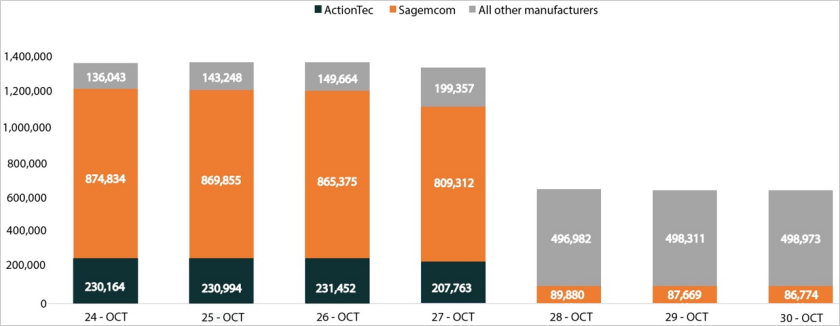

به گفته محققان آزمایشگاه Black Lotus Lumen که این حادثه را کشف و بررسی کردند، این حمله دسترسی به اینترنت در بسیاری از ایالتهای غرب میانه را بین ۲۵ اکتبر تا ۲۷ اکتبر ۲۰۲۳ مختل کرد. این باعث شد که صاحبان دستگاههای آلوده راهی جز جایگزینی روترها نداشته باشند.

اگرچه این حادثه در مقیاسی بزرگ انجام پذیرفت، اما تاثیر متمرکزی داشت و بر یک ارائهدهنده خدمات اینترنتی (ISP) و سه مدل روتر مورد استفاده شرکت تاثیر گذاشت: ActionTec T3200s، ActionTec T3260s و Sagemcom F5380.

مجموعه Black Lotus Labs میگوید که این ISP خاص به مجموعههایی آسیبپذیر در ایالات متحده خدمترسانی میکند و به دلیل حادثه "Pumpkin Eclipse" از کاهش ٤٩ درصدی مودمهای عملکردی و فعال خود رنج میبرد.

درحالیکه Black Lotus نامی از ISP ارائه نداده است، شباهت زیادی به قطع شدن محصولات Windstream دارد که در همان بازه زمانی رخ داده است.

از ٢۵ اکتبر ٢٠٢٣، مشتریان Windstream در Reddit گزارش دادند که روترهای آنها دیگر کار نمیکند.

یک کاربر در زیر ردیت Winstream گفت: "من مدتی است که یک مودم T3200 دارم، اما امروز اتفاقی افتاد که قبلا هرگز آن را تجربه نکرده بودم. چراغ اینترنت قرمز و ثابت باقی ماند. معنی آن چیست و چگونه آن را تعمیر کنم؟".

کاربر دیگری گفت: "مال من حدود ساعت ٩ شب دیشب خراب شد، این اتفاق را نادیده گرفتم تا اینکه امروز بعد از ظهر فرصت عیبیابی پیدا کردم. پس از عبور از چتبات (و T3200 به تنظیم مجدد کارخانه پاسخ نداد)، کاملا واضح بود که روتر دچار مشکل است".

به مشترکانی که تحت تاثیر قطعی Windstream قرارگرفته بودند گفته شد که باید روترها را با یک روتر جدید جایگزین کنند تا دسترسی به اینترنت خود را بدست بیاورند.

مجموعه Windstream در مورد این حادثه به خبرگزاریها پاسخ مستقیم و واضحی نداده است.

حمله Pumpkin Eclipse

هفت ماه گذشت و گزارش جدید بلک لوتوس ممکن است درنهایت تا حدودی این حادثه را روشن کند و توضیح دهد که یک بات نت مسئول ایجاد مشکل در ٦٠٠٠٠٠ روتر در سراسر ایالات غرب میانه در یک ISP در اکتبر ٢٠٢٣ بوده است.

بلک لوتوس در این گزارش گفت: "آزمایشگاههای بلک لوتوس لومن یک حادثه مخرب را شناسایی کردند، زیرا بیش از ٦٠٠٠٠٠ روتر کوچک SOHO متعلق به یک ارائهدهنده خدمات اینترنتی (ISP) آفلاین شدند. این حادثه در یک دوره ٧٢ ساعته بین ۲۵ تا ۲۷ اکتبر رخ داد. این حمله، دستگاههای آلوده را برای همیشه غیرفعال کرد و نیاز به جایگزینی سختافزاری بود. دادههای اسکن عمومی، حذف ناگهانی و سریع ٤٩ درصد از همه مودمها از شماره سیستم خودکار ISP (ASN) را تایید کرد".

آزمایشگاه Black Lotus

محققان نتوانستند آسیبپذیری مورد استفاده برای دسترسی اولیه را پیدا کنند؛ بنابراین مهاجمان یا از یک نقص ناشناخته روز صفر (Zero-Day) استفاده کردند یا از اعتبارنامههای ضعیف در ترکیب با یک اینترفیس ادمین در معرض خطر، سواستفاده کردهاند".

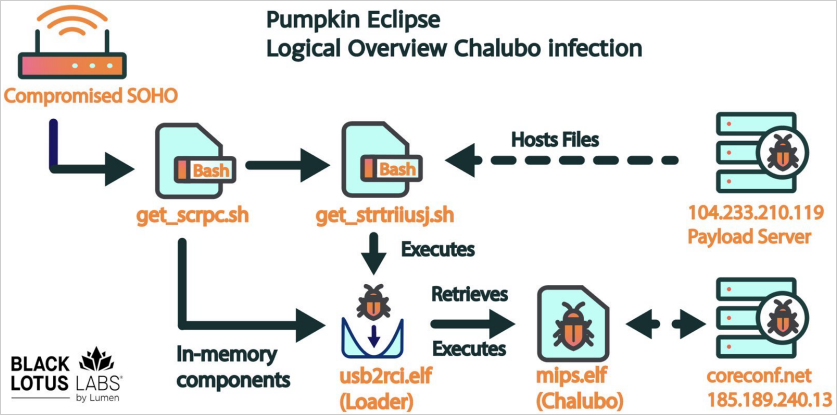

مرحله اول یک اسکریپت bash به نام "get_scrpc" است که برای واکشی اسکریپت دوم به نام "get_strtriiush" اجرا میشود که مسئول بازیابی و اجرای payload اصلی بات، "Chalubo" ("mips.elf") است.

بات Chalubo از داخل حافظه برای فرار از احتمال تشخیص اجرا میشود و از رمزگذاری ChaCha20 هنگام برقراری ارتباط با سرورهای Command-and-Control (C2) برای محافظت از کانال ارتباطی در حالی استفاده میکند، که تمام فایلها را از دیسک پاک میکند و نام فرآیند را پس از اجرا تغییر میدهد.

مهاجم میتواند دستورات را از طریق اسکریپتهای Lua به بات ارسال کند، که امکان استخراج دادهها، دانلود ماژولهای اضافی یا معرفی payloadهای جدید روی دستگاه آلوده را فراهم میکند.

پس از اجرا، که شامل یک تاخیر ٣٠ دقیقهای برای فرار از Sandbox است، بات اطلاعات مبتنی بر میزبان مانند آدرس MAC، شناسه دستگاه، نوع دستگاه، نسخه دستگاه و آدرس IP محلی را جمعآوری میکند.

بات Chalubo عملکرد Distributed Denial-of-Service (DDoS) را اجرا کرده است که نشاندهنده اهداف عملیاتی Pumpkin Eclipse است. بااینحال، Black Lotus Labs هیچ حمله DDoS را از باتنت مشاهده نکرده است.

تحلیلگران خاطرنشان میکنند که Chalubo در حفظ مکانیسم پایداری ناموفق است، بنابراین راه اندازی مجدد روتر آلوده، عملکرد بات را مختل میکند.

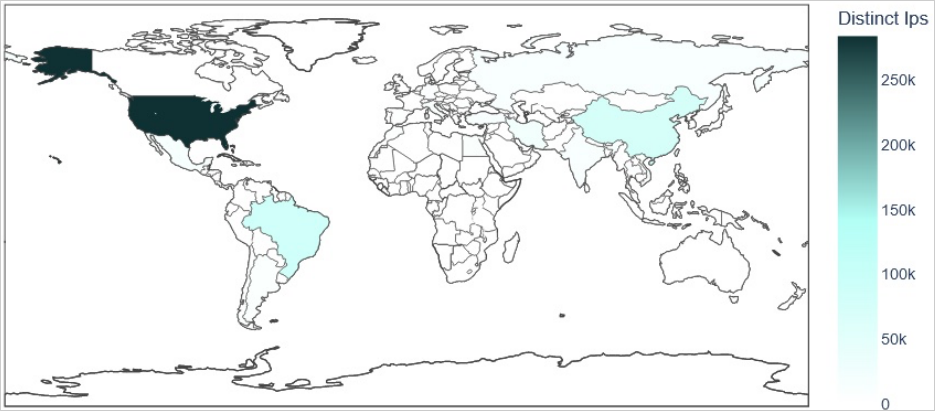

مجموعه Black Lotus Labs میگوید دادههای تلهمتری آن نشان میدهد که Chalubo از ٣ اکتبر تا ٣ نوامبر ٤۵ پنل بدافزار را اجرا میکند که با بیش از ٦۵٠٠٠٠ آدرس IP منحصربه فرد از ٣ اکتبر تا ٣ نوامبر ارتباط برقرار میکند، که اکثر آنها در ایالات متحده، برزیل، روسیه و ایران مستقر هستند.

تنها یکی از این پنلها برای حمله مخرب مورد استفاده قرار گرفت و بر روی یک ISP خاص آمریکایی تمرکز داشت و باعث شد محققان Black Lotus به این باور برسند که مهاجم پانل Chalubo را برای هدف خاصی از استقرار payload مخرب روی روترها خریداری کرده است.

مجموعه بلک لوتوس میگوید: "جنبه منحصربه فرد دوم این است که این کمپین محدود به یک ASN خاص بود. اکثر کمپینهای قبلی که دیدهایم یک مدل روتر خاص یا آسیبپذیری رایج را هدف قرار میدهند و در شبکههای چندین ارائهدهنده و تامینکننده تاثیر دارند. در این مورد، مشاهده کردیم که Sagemcom و دستگاههای ActionTec به طور همزمان در شبکه ارائهدهنده یکسانی تحت تاثیر قرار گرفتند؛ و این امر باعث شد اینگونه ارزیابی شود که این بروزرسانی ناشی از یک بروزرسانی سیستمعامل معیوب توسط یک سازنده واحد نیست، که معمولا به یک مدل یا مدلهای دستگاه محدود میشود. تجزیهوتحلیلها از دادههای Censys نشان داده است که تاثیر آن فقط در دو مورد مطرحشده بوده است. این تلفیق فاکتورها، حتی اگر ما امکان بازیابی ماژولهای مخرب را نداشته باشیم، ما را به این نتیجه رساند که این حمله به نظر یک حمله عمدی و حساب شده توسط یک مهاجم سایبری خرابکار ناشناس است".

متاسفانه، محققان نتوانستند payload مورد استفاده برای تخریب روترها را پیدا کنند، بنابراین نتوانستند تعیین کنند که چگونه و برای چه هدفی این حمله انجام شده است.

مجموعه Black Lotus Labs خاطرنشان نمود که این اولینبار است که جدا از حادثه "AcidRain"، به یک بدافزار بات نت دستور داده شد تا میزبان خود را از بین ببرد و با تحمیل جایگزینیهای سختافزاری، خسارت مالی بزرگی به بار آورد.

برچسب ها: Autonomous System Number, AcidRain, Chalubo, ChaCha20, ASN, Windstream, T3260s, T3200s, ActionTec, Sagemcom, Pumpkin Eclipse, چتبات, ChatBot, SOHO, Sandbox, باتنت, ISP, Payload, Bot, cybersecurity, malware, router, DDoS, جاسوسی سایبری, روتر, Botnet, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news, Internet Service Provider, Modem, مودم