باگ جدید اجرای کد از راه دور در تجهیزات PLC شرکت زیمنس

اخبار داغ فناوری اطلاعات و امنیت شبکه

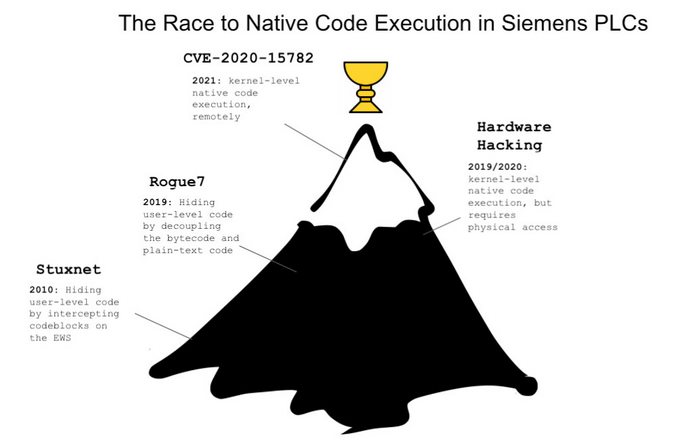

کمپانی زیمنس روز جمعه بروزرسانی هایی برای رفع آسیب پذیری شدید در Programmable Logic Controller (PLC)های SIMATIC S7-1200 و S7-1500 ارائه کرد. این آسیب پذیری ها می توانند توسط عامل مخرب مورد سوءاستفاده قرار بگیرد تا از راه دور به قسمت های محافظت شده حافظه دسترسی پیدا کند و امکان اجرای بدون محدودیت و بدون شناسایی کدهای دستوری را بدست بیاورد؛ محققان از آن با عنوان"جام مقدس" مهاجم نام برده اند.

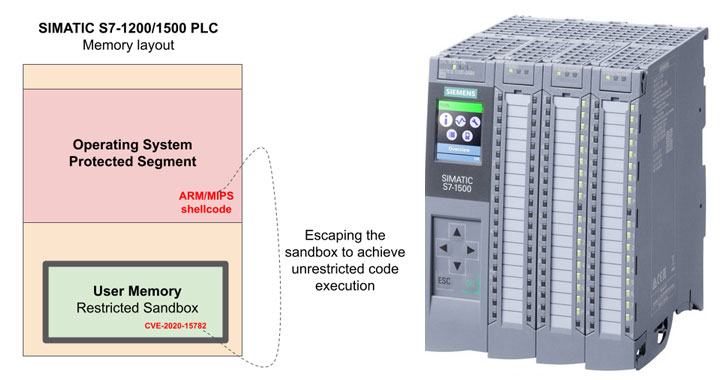

آسیب پذیری bypass محافظت از حافظه که به صورت CVE-2020-15782 بیان می شود (امتیاز CVSS: 8.1) توسط شرکت امنیتی فناوری عملیاتی کلاروتی با مهندسی معکوس زبان بایت MC7 / MC7+ برای اجرای برنامه های PLC در ریزپردازنده کشف و پیدا شد. در حال حاضر هنوز مدرکی دال بر سوءاستفاده از این آسیب پذیری در فضای سایبری گزارش نشده است.

در یک مشاوره امنیتی صادر شده توسط زیمنس، شرکت اتوماسیون صنعتی آلمان گفت: مهاجم از راه دور غیرمجاز با دسترسی شبکه به TCP پورت 102 پتانسیل این را دارد که بتواند داده ها و کد دلخواه خود را در قسمت های محافظت شده حافظه بنویسد یا داده های حساس را برای حملات آینده خود خوانده و آنالیز نماید.

تال کرن، محقق کلاروتی گفت: "دستیابی به امکان اجرای کد بومی بر روی یک سیستم کنترل صنعتی مانند یک PLC، هدف نهایی است و تقریبا تعداد کمی از مهاجمان پیشرفته به این امکان دست یافته اند". وی افزود: "این سیستم های پیچیده دارای سیستم های محافظتی درون حافظه ای متعددی هستند كه یک مهاجم برای عبور از آنها باید با موانعی روبرو شود تا بتواند نه تنها كد مورد نظر خود را اجرا كند، بلكه قابل شناسایی نیز نباشد".

این نقص جدید نه تنها به عامل تهدید اجازه می دهد تا کد محلی را در PLC های S7 زیمنس به دست آورد، بلکه در حمله پیچیده همچنین مهاجم با فرار از سندباکس کاربر برای نوشتن داده ها و کد دلخواه به طور مستقیم در قسمت های محافظت شده حافظه، از شناسایی توسط سیستم عامل اصلی یا هر نرم افزار تشخیصی جلوگیری می کند.

هر چند کلاروتی خاطرنشان کرده است که این حمله نیاز به دسترسی شبکه به PLC و همچنین اجازه دانلود PLC را دارد. در مورد جلیبرک کردن سندباکس بومی PLC، این شرکت گفت که این مهاجم در طی این آسیب پذیری می تواند یک برنامه مخرب در سطح کرنل را به سیستم عامل و به گونه ای که امکان اجرای حتمی کد از راه دور را فراهم نماید، تزریق کند.

این مورد بسیار متفاوت از دفعات اولی است که امکان اجرای ناشناس کدها در تجهیزات PLS زیمنس فراهم شده بود. در سال 2010، وُرم معروف استاکس نت با استفاده از اصلاح کد در PLC های زیمنس برای جاسوسی سایبری و خرابکاری های مخفی، از اشکالات متعدد ویندوز برای برنامه ریزی مجدد سیستم های کنترل صنعتی و ایجاد اغتشاش استفاده کرد.

سپس در سال 2019، محققان سطح جدیدی از حملات به نام "Rogue7" را شناسایی کردند كه از نقاط ضعف موجود در پروتكل ارتباطی S7 اختصاصی خود استفاده کند تا برای ایجاد یك استیشن مهندسی تقلبی كه می تواند TIA را به PLC بدل کند و هرگونه پیام دلخواهی را که مورد نظر مهاجم است، تزریق نماید، از آن بهره ببرد.

زیمنس به شدت به کاربران توصیه می کند که برای کاهش مخاطرات، دستگاه های خود را به آخرین نسخه بروزرسانی کنند. این شرکت گفت که بروزرسانی های بیشتری را نیز ارائه می دهد و از مشتریان خود می خواهد اقدامات متقابل و راه حل های امنیتی لام را برای محصولاتی که هنوز قابل بروزرسانی نیستند، اعمال کنند.

برچسب ها: جیلبرک, زیمنس, Rogue7, Stuxnet, Malicious, Programmable Logic Controller, PLC, Siemens, Hacker, jailbreak, cybersecurity, استاکس نت, هکر, امنیت سایبری, Cyber Attacks, حمله سایبری