بدافزارهای Conti و Emotet، دوگانهای همیشه ویرانگر

اخبار داغ فناوری اطلاعات و امنیت شبکه

رابطه بین Trickbot، Emotet و Conti به خوبی مستند شده و بسیاری از محققان امنیتی نشان دادهاند که چگونه عوامل تهدید از ترکیب بدافزار برای راهاندازی تعداد زیادی از طرحها استفاده کردهاند. این رابطه در هفتههای اخیر بیشتر مورد توجه قرار گرفته است، زیرا Conti Leaks نشان میدهد که عوامل Conti چقدر به Emotet وابسته هستند. از طریق ترکیبی از اطلاعات به دست آمده از این افشاگریها و نظارت فنی اینتل۴۷۱ بر کمپینهای Emotet، اکنون درک واضحتری از نحوه استفاده مجرمان از Emotet در هماهنگی با Conti داریم.

اینتل۴۷۱ با اطمینان بالا ارزیابی کرده است که اهداف هرزنامه اپراتورهای بدافزار Emotet وارد مجموعهای از قربانیان بالقوه Conti خواهند شد. اینتل۴۷۱ حوادث باجافزار Conti را از ۲۵ دسامبر ۲۰۲۱ تا ۲۵ مارس ۲۰۲۲ تجزیه و تحلیل کرد و بیش از دهها هدف را کشف کرد که جز دریافتکنندگان malspam Emotet بودند. در حالی که آنچه اینتل۴۷۱ اندازهگیری کرد بر اساس حملات شناخته شده بود، میزان واقعی همبستگی بین دریافتکنندگان هرزنامه Emotet و قربانیان نقض باجافزار Conti ممکن است بیشتر باشد، زیرا همه قربانیان Conti به دلایل مختلف به طور عمومی در وبلاگ name-and-shame فهرست نشدهاند؛ از جمله قربانیانی که تصمیم گرفتند برای ناشناس ماندن باج را بپردازند. اینتل۴۷۱ بر این باور است که اپراتورهای باجافزار Conti برای یافتن قربانیان فعلی خود بسیار به Emotet اعتماد دارند.

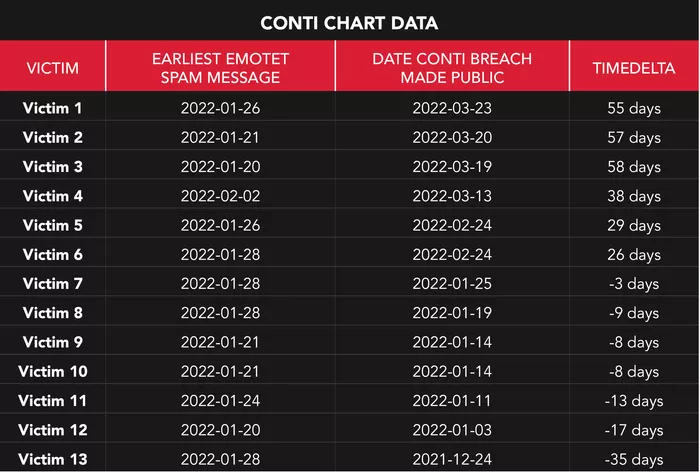

جدول زیر تاریخهای نمایش Emotet را در سیستمها و به دنبال آن یک حمله باجافزار که در آن Conti استفاده شده است را نشان میدهد.

اعداد منفی در جدول بالا نشان میدهد که برخی از قربانیان پس از اینکه یک حادثه باجافزار قبلاً در وبلاگ Conti فهرست شده بود، همچنان ناخواسته Emotet را دریافت میکردند. این نکته مهمی است که باید مورد توجه قرار گیرد، زیرا دید بسیار خوبی از عملکرد کلی گروه باجافزار Conti و اپراتورهای Emotet میدهد.

در حالی که Emotet به طور هماهنگ با Trickbot و Conti مرتبط شده است، Emotet مانند دو شکل دیگر بدافزار، زیر یک چتر رهبری یکسان عمل نمیکند (برخلاف Trickbot که Conti در اوایل سال جاری به دست آورد). عملیات malspam Emotet مستقل و گسترده است و برخی از قسمتها به صورت خودکار اجرا میشوند. آنچه محتمل است اتفاق بیفتد این است که اکثر گیرندگان هرزنامه Emotet به شدت توسط یک باجافزار وابسته با استفاده از Conti هدف قرار نمیگیرند. در عوض، Emotet توسط شرکتهای وابسته به Conti برای دسترسی اولیه استفاده میشود. هنگامی که دسترسی حاصل شد، سازمان در مجموعهای از اهداف باجافزار بالقوه قرار میگیرد، جایی که اپراتورهای باجافزار میتوانند قربانی بعدی خود را بر اساس اطلاعات سیستم استخراج شده توسط Emotet انتخاب کنند.

اگرچه Emotet خارج از مرزهای رهبری Conti عمل میکند، گروه باجافزار آن را به بخشی کلیدی از زنجیره حمله خود به ویژه به عنوان بخشی از Emotet که در نوامبر ۲۰۲۱ مشاهده شده، تبدیل کرده است.

عملیات قبلی Emotet به طور مداوم کمپینهای بدافزاری را راهاندازی کرد که چندین خانواده بدافزار از جمله IcedID با نام مستعار Bokbot، Qbot و Trickbot را حذف کرد. با این حال، مشاهده شده است که عملیات malspam بهروزرسانیشده Emotet فقط payloadهای Cobalt Strike یا payloadهای واسطهای مانند SystemBC را برای حذف Cobalt Strike مستقر میکند. به استناد Conti Leaks میدانیم که این گروه از Cobalt Strike استفاده کرده است: برایان کربس، روزنامهنگار مستقل گزارش داد که Conti معادل 60 هزار دلار آمریکا برای کسب مجوز معتبر Cobalt Strike در سال ۲۰۲۱ سرمایهگذاری کرده است.

درز اطلاعات بیشتر، شواهدی را نشان داد که برخی از اعضای تیم Conti مسئول ارائه توسعه Trickbot و Emotet بودند. این اطلاعات فاش کرد که عامل "veron" با نام مستعار "mors" که عملیات هرزنامه بدافزار Emotet را هدایت میکند، به یک مدیر ارشد در سازمان Conti گزارش میدهد که از دسته "stern" استفاده میکند. این اطلاعات با مشاهدات خود ما و نظارت طولانی مدت کمپینهای بدافزار Emotet و TrickBot مطابقت دارد. در کمپینهای گذشته، فقط رباتهایی با برچسب گروه Trickbot (gtag) "mors" دستور دانلود و اجرای Emotet را دریافت کردند. این نشان میدهد که"mors"، gtag را به Trickbot اضافه کرده است.

هنگامی که هر سازمانی یک فرآیند عملیاتی موفقیتآمیز را کشف میکند، تا حد امکان بر آن تکیه میکند. Conti Leaks نشان داده است که چگونه این گروه مانند یک تجارت قانونی رفتار میکند و شیوههای قدیمیای را اتخاذ میکند که به آن اجازه میدهد اهدافش را محقق کند. این نشتها نشان میدهند که Emotet چقدر برای طرحهای باجافزار Conti نقش مهمی داشته است. در حالی که هر نمونه از Emotet به معنای قریبالوقوع بودن حمله باجافزار نیست، تحقیقات ما نشان میدهد که در صورت مشاهده Emotet در سیستمهای سازمانها، احتمال حمله افزایش مییابد. با فعال و هوشیار بودن در برابر Emotet، مدافعان سایبری میتوانند سازمانهای خود را از مشکلات بیشتری که میتواند به عملیات دفاعی آنها آسیب جدی وارد کند، مصون نگه دارند.

برچسب ها: veron, mors, gtag, SystemBC, Bokbot, IcedID, name-and-shame, malspam Emotet, Conti Leaks, Qbot, Intel471, باجافزار, کمپین, Cobalt Strike, malspam, Conti, Payload, هرزنامه, emotet, اینتل, cybersecurity, Spam, malware, ransomware , Trickbot, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری