تاثیر آسیبپذیری پرخطر SonicOS بر دستگاههای فایروال SonicWall

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه SonicWall بروزرسانیهای امنیتی را منتشر کرده است تا مواردی حاوی یک نقص مهم در چندین دستگاه فایروال که میتوانند توسط یک مهاجم غیرقانونی و از راه دور برای اجرای کد دلخواه و ایجاد شرایط Denial-of-service (DoS) سواستفاده شود، رفع کنند.

این مشکل که تحت عنوان CVE-۲۰۲۲-۲۲۲۷۴ (امتیاز CVSS: 9.4) معرفی شده، بعنوان سرریز بافر مبتنی بر استک در اینترفیس مدیریت وب SonicOS توصیف شده است که میتواند با ارسال یک درخواست HTTP ساختهشده خاص، منجر به اجرای کد از راه دور یا DoS شود.

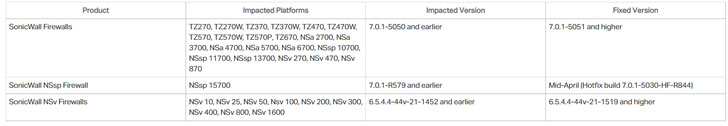

این نقص روی ۳۱ دستگاه مختلف فایروال SonicWall که نسخههای 7.0.1-5050 و پیشتر، 7.0.1-R579 و نسخههای قبلی و 6.5.4.4-44v-21-1452 و نسخههای قبلی را اجرا میکنند، تأثیر میگذارد. ZiTong Wang از Hatlab مسئول گزارش این موضوع بودهاند.

این شرکت امنیت شبکه گفت که از هیچ موردی از بهرهبرداری فعال در فضای سایبری که از این ضعف استفاده میکند آگاه نیست و هیچ Proof-of-concept (PoC) یا استفاده مخربی از این آسیبپذیری تا به امروز به صورت عمومی گزارش نشده است.

با این حال، به کاربران دستگاههای آسیبدیده توصیه میشود برای کاهش تهدیدات احتمالی، پچها را در اسرع وقت اعمال و نصب کنند. تا زمانی که اصلاحات انجام نشوند، SonicWall همچنین به مشتریان توصیه مینماید که دسترسی مدیریت SonicOS را به سورس آدرسهای IP مطمئن محدود کنند.

این توصیه زمانی ارائه شد که شرکت امنیت سایبری Sophos هشدار داد که یک آسیبپذیری بایپس احراز هویت حیاتی در محصول فایروال خود (CVE-۲۰۲۲-۱۰۴۰، امتیاز CVSS: 9.8) در حملات فعال علیه سازمانهای منتخب در جنوب آسیا مورد سواستفاده قرار گرفته است.

برچسب ها: Hatlab, proof-of-concept, Sophos, پچ, PoC, SonicOS, اینترفیس, Denial of Service, DoS, IP, Sonicwall, HTTP, Patch, آسیبپذیری, Vulnerability, Cyber Security, فایروال, firewall, امنیت سایبری, Cyber Attacks, حمله سایبری