تصاحب کلاستر با آسیبپذیری در Azure Service Fabric

اخبار داغ فناوری اطلاعات و امنیت شبکه

مایکروسافت آسیبپذیری را اصلاح کرده است که به مهاجمی که به کانتینر لینوکس Azure دسترسی دارد اجازه میدهد اختیارات را افزایش داده و کل کلاستر را در اختیار بگیرد.

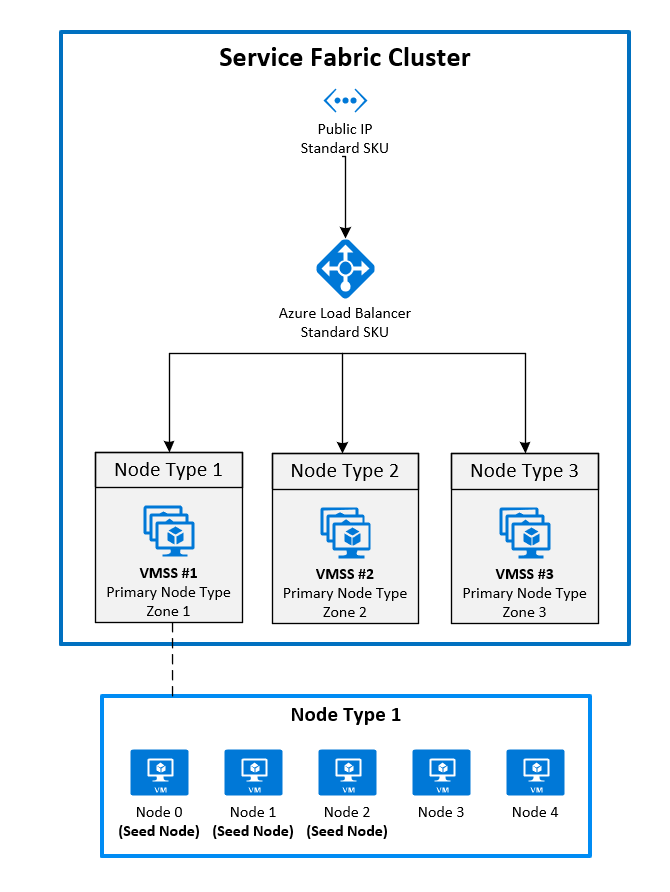

این آسیبپذیری که تحت عنوان CVE-۲۰۲۲-۳۰۱۳۷ معرفی میشود، روی Service Fabric، سازماندهنده کانتینر مایکروسافت که مدیریت خدمات را در مجموعههای کانتینر ارائه میکند، تأثیر میگذارد. مایکروسافت میگوید Service Fabric میزبان بیش از یک میلیون برنامه است.

به گفته محققان امنیتی Palo Alto Networks که مشکل را شناسایی و گزارش کردند، مشکل امنیتی فقط در کانتینرهایی با دسترسی به زمان اجرای Service Fabric قابل استفاده است، که به معنای دسترسی به فهرست لاگ است.

به گفته محققان، کلاسترهای Service Fabric برنامههای میزبانی شده را قابل اعتماد میدانند، بنابراین به آنها اجازه میدهند به طور پیشفرض به دادههای زمان اجرای Service Fabric دسترسی داشته باشند، به این معنی که برنامهها میتوانند به اطلاعات محیط خود دسترسی داشته باشند و لاگها را در مکانهای خاص بنویسند.

حفره امنیتی بر عامل جمعآوری داده (DCA)، یک مؤلفه Service Fabric که «فایلهایی را که میتوانند توسط کانتینرها اصلاح شوند، مدیریت میکند»، تأثیر میگذارد، بنابراین امکان خروج کانتینر و دسترسی روت به نود را فراهم میکند. DCA از فانکشنهای LoadFromFile و SaveToFile به ترتیب برای خواندن و نوشتن روی فایلها استفاده میکند.

"این عملکرد منجر به سیملینک ریس میشود. یک مهاجم در یک کانتینر در معرض خطر میتواند محتوای مخرب را در فایلی که LoadFromFile میخواند قرار دهد. Palo Alto Networks توضیح میدهد که در حالی که به تجزیه فایل ادامه میدهد، مهاجم میتواند فایل را با یک لینک نمادین به یک مسیر مطلوب بازنویسی کند تا بعداً SaveToFile این لینک را دنبال کند و محتوای مخرب را در آن مسیر بنویسد.

به گفته مایکروسافت، مهاجمی که بتواند کد را در داخل یک کانتینر اجرا کند که به زمان اجرای Service Fabric دسترسی دارد، برای سواستفاده موفقیتآمیز از آسیبپذیری، به دسترسی خواندن/نوشتن به کلاستر نیز نیاز دارد. این آسیبپذیری هم در کلاسترهای لینوکس و هم در ویندوز وجود دارد، اما فقط در لینوکس قابل سواستفاده است.

در ۲۶ام ماه می۲۰۲۲، مایکروسافت رفع باگ در زمان اجرای Service Fabric را منتشر کرد و آن را (در صورت فعال بودن بروزرسانی خودکار) به همه مشتریان Azure ارائه کرد. در ۱۴ ژوئن، مایکروسافت یک توصیه در مورد این آسیبپذیری منتشر کرد و پچهایی را برای مشتریان با بروزرسانی خودکار اعلام کرد. به همه مشتریان Azure توصیه میشود که در اسرع وقت بروزرسانیهای امنیتی موجود را اعمال کنند.

مایکروسافت در توصیه خود گفت: "تیم Azure Service Fabric در حال انتشار پچی برای تقویت بیشتر امنیت در کلاستر لینوکس با تطبیق اصل مسیر با کمترین اختیارات است."

برچسب ها: SaveToFile, LoadFromFile, DCA, Cluster, Azure Fabric Service, Service Fabric, لاگ, کلاستر, Azure, Container, کانتینر, Log, پچ, Palo Alto Networks, Linux, لینوکس, Patch, Microsoft, آسیبپذیری, windows, Vulnerability, ویندوز, Cyber Security, حملات سایبری, مایکروسافت, امنیت سایبری, Cyber Attacks, حمله سایبری