جزئیات افشا شده از نقایص حیاتی نرم افزار نظارتی Nagios

اخبار داغ فناوری اطلاعات و امنیت شبکه

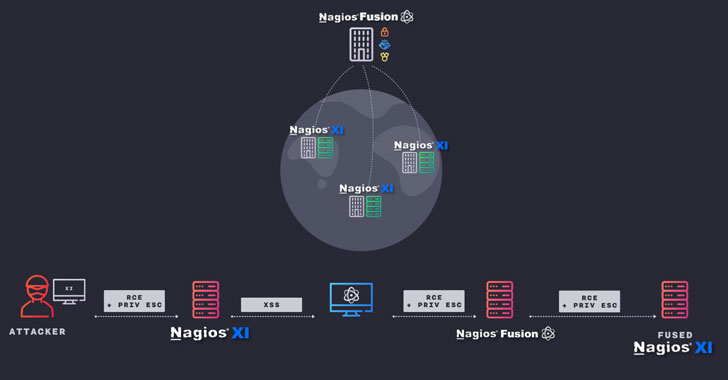

محققان امنیت سایبری جزئیات مربوط به 13 آسیب پذیری در برنامه نظارت بر شبکه Nagios (ناگیوس) را فاش کرده اند که می تواند توسط مهاجم و بدون دخالت هیچگونه اپراتوری، زیرساخت ها را هدف سوءاستفاده و سرقت قرار دهد.

آدی اشکنازی، مدیر عامل شرکت امنیت سایبری استرالیایی سایبر اسکای لایت به خبرگزاری ها گفته است: "در ساختار یک شرکت ارتباطاتی، در جایی که آن شرکت هزاران سایت را زیر نظر دارد و آنها را مانیتور میکند، اگر یک سایت مشتری به طور کامل به خطر بیفتد، مهاجم می تواند از مجموعه آسیب پذیری ها برای به خطر انداختن آن مجموعه ارتباطاتی و همچنین هر سایت مشتری نیز که تحت نظارت است، سوءاستفاده کند".

ناگیوس یک ابزار زیرساختی فناوری اطلاعات متن باز مشابه SolarWinds Network Performance Monitor (NPM) است که خدمات نظارت و هشدار را برای سرورها، کارت های شبکه، برنامه ها و خدماتی ها ارائه می دهد.

به نقل از هکر نیوز، این مسائل شامل ترکیبی از اجرای کد معتبر از راه دور (RCE) و نقص تشدید امتیاز، کشف و به ناگیوس در اکتبر سال 2020 گزارش شده و پس از آن در ماه نوامبر اصلاح شده است.

اصلی ترین آنها CVE-2020-28648 (CVSS score: 8.8) است، که مربوط به اعتبار ورودی نامناسب در مولفه کشف خودکار Nagios XI است که محققان از آن به عنوان نقطه پرشی برای ایجاد زنجیره بهره برداری استفاده می کنند که در مجموع پنج آسیب پذیری برای دستیابی به "حمله بزرگ بالادستی" را اجرا میکند.

محققان در مقاله ای که هفته گذشته منتشر کردند، گفته اند: "در واقع اگر ما، به عنوان مهاجم، با سایت مشتری روبرو شویم که با استفاده از سرور Nagios XI تحت نظارت است، می توانیم سرور مدیریت شرکت ارتباط از راه دور و هر مشتری دیگری را که تحت نظارت است ، به خطر بیندازیم".

اگر متفاوت بنگریم، سناریوی حمله با هدف قرار دادن سرور Nagios XI در سایت مشتری، با استفاده از CVE-2020-28648 و CVE-2020-28910 برای به دست آوردن RCE و افزایش امتیازات روت کار می کند. با سروری که در حال حاضر به خطر افتاده است، دشمن می تواند داده های آلوده را به سرور بالادست Nagios Fusion که با استفاده از نمونه گیری دوره ای از سرورهای Nagios XI، برای ایجاد دید گسترده در سطح زیرساخت ها استفاده می شود، ارسال کند.

سمیر غانم، محقق سایبر اسکای لایت گفت: "با آلوده کردن داده های برگشتی از سرور XI تحت کنترلمان، می توانیم اسکریپت نویسی بین سایت [CVE-2020-28903] را راه اندازی کرده و کد جاوا اسکریپت را در متن کاربر Fusion اجرا کنیم".

در مرحله بعدی حمله، مهاجم از این توانایی برای اجرای کد جاوا اسکریپت دلخواه در سرور Fusion برای بدست آوردن RCE (CVE-2020-28905) و متعاقباً افزایش مجوزها (CVE-2020-28902) برای به دست گرفتن کنترل سرور Fusion استفاده می کند و در نهایت، به سرورهای XI واقع در سایتهای دیگر مشتری ها نفوذ میکند.

محققان همچنین ابزار پسابهره برداری مبتنی بر PHP به نام SoyGun را منتشر کرده اند که آسیب پذیری ها را با هم پیوسته و متصل می کند و به مهاجم با اعتبار کاربر Nagios XI و دسترسی HTTP به سرور Nagios XI این اجازه را می دهد تا کنترل کامل استقرار در Nagios Fusion را به دست گیرد.

خلاصه ای از این 13 آسیب پذیری در ذیل آمده است:

- CVE-2020-28648 - Nagios XI - اجرای کد معتبر از راه دور (از محتوای کاربر با اختیارات پایین)

- CVE-2020-28900 - افزایش اختیارات Nagios Fusion و XI از nagios به روت از طریق upgrade_to_latest.sh

- CVE-2020-28901 - افزایش اختیارات Nagios Fusion از apache به nagios از طریق تزریق دستور در پارامتر component_dir در cmd_subsys.php

- CVE-2020-28902 - افزایش اختیارات Nagios Fusion از apache به nagios از طریق تزریق دستور در پارامتر منطقه زمانی در cmd_subsys.php

- CVE-2020-28903 - XSS در Nagios XI هنگامی که یک مهاجم کنترل یک سرور فیوز شده را کنترل می کند

- CVE-2020-28904 - افزایش اختیارات Nagios Fusion از apache به nagios از طریق نصب اجزاهای مخرب

- CVE-2020-28905 - Nagios Fusion - اجرای کد معتبر از راه دور (از محتوای کاربر با اختیارات پایین)

- CVE-2020-28906 - افزایش اختیار Nagios Fusion و XI از nagios به root از طریق اصلاح fusion-sys.cfg / xi-sys.cfg

- CVE-2020-28907 - افزایش اختیار Nagios Fusion از apache به روت از طریق upgrade_to_latest.sh و اصلاح پیکربندی پروکسی

- CVE-2020-28908 - افزایش اختیار Nagios Fusion از apache به nagios از طریق تزریق دستور (ناشی از پاکسازی ناکافی) در cmd_subsys.php

- CVE-2020-28909 - افزایش اختیار Nagios Fusion از nagios به روت از طریق تغییر اسکریپت هایی که می توانند به عنوان sudo اجرا شوند

- CVE-2020-28910 - افزایش اختیار Nagios XI getprofile.sh

- CVE-2020-28911 - افشای اطلاعات Nagios Fusion: در صورت ذخیره اعتبارنامه، کاربر دارای اختیار کمتر می تواند در سرور فیوز شده احراز هویت شود

با توجه به اینکه در سال گذشته SolarWinds قربانی یک حمله مهم زنجیره تأمین شد، مشخص گردید که هدف قرار دادن سیستم نظارت بر شبکه مانند Nagios می تواند یک عامل مخرب را قادر سازد تا نفوذ به شبکه های سازمانی را گسترش داده، دسترسی خود را از طریق شبکه فناوری اطلاعات به طور جانبی گسترش دهد و به سرآغازی برای تهدیدات پیچیده تر تبدیل شود .

غانم افزود: "میزان تلاش و کوشش لازم برای یافتن این آسیب پذیری ها و بهره برداری از آنها در زمینه مهاجمان پیچیده و به ویژه امنیت ملی، بسیار ناچیز بوده است".

"اگر ما می توانستیم این كار را به عنوان یك پروژه جانبی سریع انجام دهیم، تصور كنید چقدر این کار برای افرادی كه تمام وقت خود را صرف توسعه این نوع سوءاستفاده ها می كنند، ساده میبود. این مورد را با تعداد مراکز داده ها، ابزارها و تامین کنندگانی كه در حال حاضر هستند و می توان از آنها در یک شبکه مدرن استفاده كرد، تجمیع كنید؛ و ما یک مسئله اساسی در دست داریم".

برچسب ها: نرم افزار نظارتی, اختیارات, ناگیوس, Monitoring Software, Nagios XI, PHP, Nagios Fusion, privileges, apache, RCE, Nagios, جاوا اسکریپت, Javascript, HTTP, cybersecurity, SolarWinds, امنیت سایبری, Cyber Attacks, حمله سایبری