جزییات جدید حمله عجیب سایبری به صدا و سیمای جمهوری اسلامی ایران

اخبار داغ فناوری اطلاعات و امنیت شبکه

در چند ماه گذشته موج جدیدی از حملات سایبری ایران را فرا گرفته است. این حملات تنها شامل تخریب جزئی وب سایت نیستند. موج اخیر به زیرساخت های ملی ضربه زده و باعث اختلالات عمده در خدمات عمومی شده است.

این مقاله یک تحلیل فنی عمیق از یکی از حملات علیه شرکت رسانه ملی ایران، صدا و سیمای جمهوری اسلامی ایران (صدا و سیما) که در اواخر ژانویه 2022 رخ داد، ارائه می دهد.

یافته های کلیدی

در 27 ژانویه، صدا و سیمای جمهوری اسلامی ایران تحت یک حمله سایبری هدفمند قرار گرفت که منجر به پخش تصاویری از رهبران مخالف دولت توسط چندین شبکه تلویزیونی دولتی شد و شعارهایی علیه رهبر معظم انقلاب پخش شد. تیم تحقیقاتی چک پوینت این حمله را بررسی کرد و توانست فایلها و شواهد تحلیلی رسمی مربوط به این حادثه را از منابع در دسترس عموم بدست آورد.

چک پوینت گفت:

ما برنامههای اجرایی مخربی را پیدا کردیم که هدفشان پخش پیام اعتراض بود، علاوه بر این، شواهدی را کشف کردیم که نشان میدهد در این حملات از یک بدافزار وایپر استفاده شده است. این نشان میدهد که هدف مهاجمان نیز مختل کردن شبکههای پخش دولتی، با آسیبی به شبکههای تلویزیونی و رادیویی احتمالاً جدیتر از آنچه که به طور رسمی گزارش شده، بوده است.

در میان ابزارهای مورد استفاده در این حمله، ما بدافزاری را شناسایی کردیم که از صفحهنمایش قربانیان اسکرین گرفته، چندین backdoor سفارشی و اسکریپتهای دستهای مرتبط و فایلهای پیکربندی مورد استفاده برای نصب و پیکربندی فایلهای اجرایی مخرب را اعمال میکرده است. ما نتوانستیم هیچ مدرکی مبنی بر استفاده از این ابزارها در گذشته پیدا کنیم یا آنها را به یک عامل تهدید خاص نسبت دهیم.

در این مقاله، تحلیل تکنیکی ابزارهای مرتبط با حمله و همچنین تاکتیکهای مهاجمان ارائه شده است.

زمینه حملات

حملات سایبری به ایران

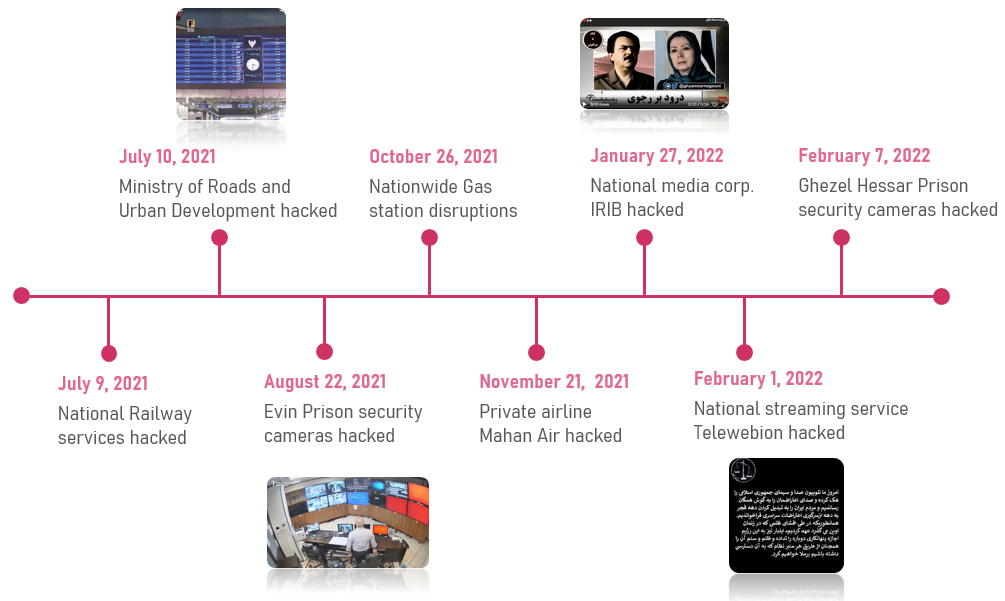

در جولای 2021، حملهای به راهآهن ملی و خدمات باری ایران انجام گرفت و باعث «اختلال بیسابقه» در قطارهای کشور شد. تنها یک روز بعد، رسانهها گزارش دادند که وبسایت وزارت راه و شهرسازی ایران، که متولی حملونقل است، در یک «اختلال سایبری» حذف شده و از دسترسی به پورتال رسمی و خدمات فرعی آنها جلوگیری میشد. انگار مجبور کردن کارمندان راهآهن برای بروزرسانی دستی برنامه قطارها (در همه ایستگاههای قطار) کافی نبود، پیامی که روی تابلوی برنامه قطارها نمایش داده میشد مسافرانی که سردرگم شده بودند را به شماره تلفن دفتر رهبر معظم انقلاب اسلامی ارجاع میداد. گروه ناشناخته ای به نام «گنجشک درنده» به سرعت مسئولیت این حملات را بر عهده گرفت. علاوه بر این، Check Point Research این حملات و ابزارهایی را که به کار گرفتهاند بررسی کرد و متوجه شد که تاکتیکها و تکنیکهای مشابهی در عملیاتهای قبلی علیه شرکتهای خصوصی در سوریه مورد استفاده قرار گرفتهاند که همه آن حملات را به گروه ضد رژیم موسوم به Indra مرتبط میکند.

از آن زمان، حملات سایبری همچنان به نهادهای ملی ایران آسیب میرساند. با بررسی اهداف، به نظر می رسد که هر یک به دقت انتخاب شده اند تا یک پیام مشخص را ارسال کنند. در آگوست 2021، گروه هکری تپندگان، که قبلاً به دلیل هک کردن و نمایش پیامهای اعتراضی در تابلوهای الکترونیکی ورود و خروج پرواز در فرودگاههای بینالمللی مشهد و تبریز در سال 2018 شناخته میشد، تصاویر دوربینهای امنیتی زندان اوین که زندانیان سیاسی در آن نگهداری میشوند را منتشر کرد.

این فیلمها که ظاهرا برخوردهایی را با زندانیان نشان میداد، توسط گروهی به نام «عدالت علی» در اعتراض به نقض حقوق بشر منتشر شده بوو. در اکتبر 2021، پمپ بنزینهای ایران بر اثر حمله ای فلج شد که فرآیند پرداخت الکترونیکی را مختل کرده بودند. این حادثه به بروز صفهای طولانی در پمپ بنزینها به مدت دو روز منجر شد و مشتریان را از پرداخت با کارتهای الکترونیکی دولتی که برای خرید سوخت یارانهای استفاده میکردند، باز داشت. با کشیدن کارت برای پرداخت، شماره تلفن دفتر مقام معظم رهبری روی صفحه ظاهر شد و بار دیگر بالاترین مقام نظام برای ارتباط معرفی میکرد. مقامات ایرانی ادعا کردند که عاملان خارجی مانند اسرائیل و ایالات متحده در پشت این حمله بودند. با این حال، گروه گنجشک درنده مسئولیت این حمله را نیز بر عهده گرفت.

در نوامبر 2021، شرکت هواپیمایی ماهان ایر اعلام کرد که تلاشی برای حمله به سیستمهای داخلی خود را، بدون هیچ آسیبی خنثی کرده است. عجیب اینکه این بار گروهی به نام «هوشیاران وطن» مسئولیت حمله را پذیرفت و طی دو ماه بعدی اسنادی را منتشر کرد که گویا در این هک به سرقت رفته بود که این شرکت هواپیمایی را به سپاه پاسداران انقلاب اسلامی مرتبط میکرد.

به تازگی در 7 فوریه 2022، گروه عدالت علی فیلم دوربین های مداربسته یکی دیگر از زندان های ایران به نام قزل حصار را منتشر کرد.

صدا و سیمای جمهوری اسلامی ایران

در 27 ژانویه، تنها دو هفته قبل از سالگرد انقلاب اسلامی 1979، گزارشهایی مبنی بر هک شدن صدا و سیما پخش شد. صدا و سیمای جمهوری اسلامی ایران که یک شرکت انحصاری دولتی است، مسئولیت کلیه خدمات رادیویی و تلویزیونی در ایران را بر عهده دارد. این حمله سایبری به شبکههای تلویزیونی دولتی منجر شد که آنچه را مقامات صدا و سیما «چهره و صدای منافقین» توصیف کردند، پخش کردند.

«منافقین» اصطلاحی است که رژیم ایران برای اشاره به مجاهدین خلق (مجاهدین خلق که مجاهدین خلق ایران نیز نامیده میشود)، یک سازمان افراد تبعیدی و گروه اپوزیسیون سیاسی که طرفدار سرنگونی حکومت کنونی است، استفاده میکند. آنها با تکیه بر تفسیری جایگزین از اسلام، حکومت خود را منصوب میداند. در ویدئوی منتشر شده، چهره مریم و مسعود رجوی رهبران منافقین ظاهر شد و به دنبال آن تصویر آیت الله خامنه ای با خط قرمز خط خورده و اعلانی بر علیه رهبر معظم انقلاب اسلامی منتشر شد. رضا علیدادی معاون امور فنی صدا و سیما گفت: تنها صاحبان فناوری مورد استفاده این شرکت می توانستند با اتکا به ویژگی های سیستم نصب شده بر روی سیستم ها و backdoor مورد سواستفاده، حمله ای را انجام دهند. وی همچنین اظهار داشت که حملات مشابه دیگر کانال های رادیویی دولتی را هدف قرار داده است.

محتوای حملات صدا و سیما

به گزارش شبکه خبری آخرین خبر، «سیستمهای فنی و پخش کاملاً ایزوله هستند، مجهز به پروتکلهای امنیتی قابل قبولی هستند و از طریق اینترنت قابل دسترسی نیستند». در همین پست، گزارش شد که نیروهای امنیتی مرتبط با شبکه تلویزیونی دولتی ایران، خرابکاری را محتملترین سناریو میدانند و مقامات ایرانی این حمله را «بسیار پیچیده» خواندهاند.

هنوز مشخص نیست که مهاجمان چگونه به این شبکه ها دسترسی اولیه پیدا کرده اند. ما توانستیم فقط فایل های مربوط به مراحل بعدی این حملات را بازیابی کنیم که مسئول این موارد هستند:

ایجاد backdoorها و تداوم آنها.

راهاندازی تراک صوتی یا ویدیویی "مخرب".

نصب بدافزار پاک کننده (وایپر) در تلاش برای ایجاد اختلال در عملیات در شبکه های هک شده.

همه این نمونهها از منابع متعدد، عمدتاً با IPهای ایرانی، در VirusTotal (VT) آپلود شدند و شامل اسکریپتهای دستهای کوتاهی بودند که payloadها را نصب یا راهاندازی میکردند، چندین مصنوع مستند مانند فایلهای Windows Event Log یا تخلیه حافظه، و خود payloadها را شامل میشدند. موارد بعدی آنها اکثراً فایلهای قابل اجراهای دات نت (.NET) هستند که بدون ابهام اما تاریخ گردآوری آنها زمانی در آینده ذکر شده است. این فایلها علاوه بر داشتن زبان مشابه و ارسالکنندههای VT مشابه، شباهتهای دیگری نیز دارند، مانند مسیرهای PDB، دستورات رایج، نامها، استفاده مجدد از کد و سبک کدگذاری عمومی.

ربودن سیگنال های پخش

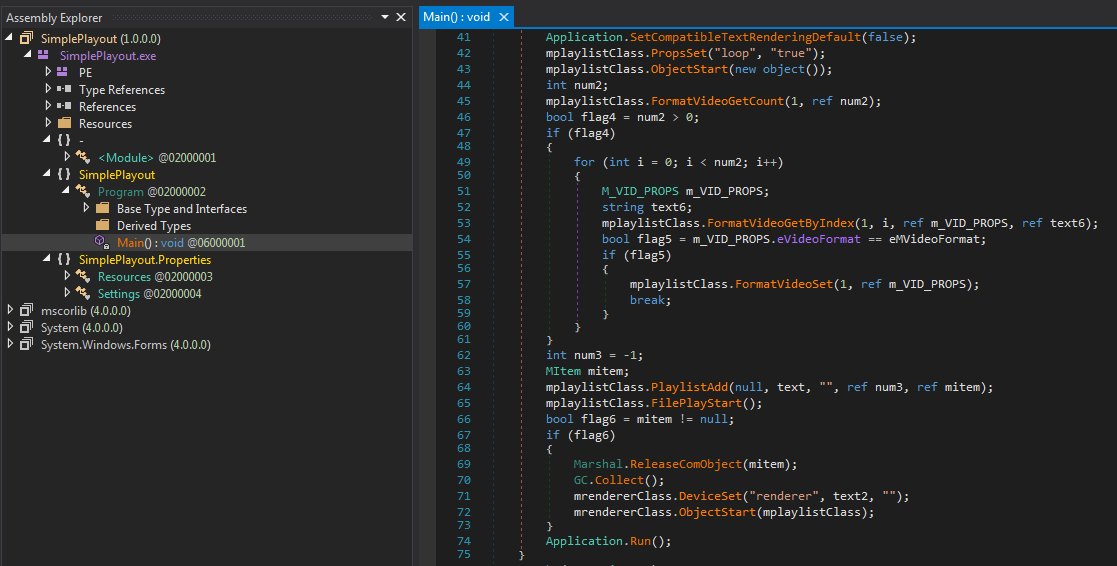

از فایل ویدئویی MP4 که برای قطع جریان تلویزیون استفاده میشد و تحت عنوان TSE_90E11.mp4 در VT آپلود شد، توانستیم به سایر فایلهای ساختگی مرتبط با ربودن پخش، که ظاهراً روی سرورهایی که برنامههای تلویزیونی را پخش میکنند، اجرا شوند. برای پخش فایل ویدیویی، مهاجمان از برنامهای به نام SimplePlayout.exe استفاده کردند، یک فایل اجرایی مبتنی بر NET که در حالت اشکالزدایی با مسیر PDB c:\work\SimplePlayout\obj\Debug\SimplePlayout.pdb کامپایل شده است. این فایل اجرایی دارای یک عملکرد واحد است: پخش یک فایل ویدیویی در یک حلقه با استفاده از SDK MPlatform.NET توسط Medialooks.

ابتدا، برنامه SimplePlayout به دنبال یک فایل پیکربندی به نام SimplePlayout.ini میگردد که شامل دو خط است: مسیر فایل ویدیویی، و شمارهای که فرمت ویدیو را نشان میدهد. فایل SimplePlayout.ini مربوطه که همراه با SimplePlayout آپلود شده است، مقادیر مربوط به فایل MP4 واقع در c:\windows\temp\TSE_90E11.mp4 و فرمت ویدیویی HD 1080i با نرخ تازهسازی 50 هرتز را مشخص میکند.

مهاجمان برای از بین بردن جریان ویدیویی در حال پخش از یک اسکریپت دستهای به نام playjfalcfgcdq.bat استفاده کردند. فرآیند در حال اجرا را از بین میبرد و فایل اجرایی TFI Arista Playout Server را که صدا و سیما از آن برای پخش استفاده میکند، حذف میکند و متعاقباً درایور Matrox DSX، بخشی از نرمافزار برای پردازش رسانه در زیرساختهای پخش مجازی، را حذف نصب میکند.

برای ترکیب همه اجزای مخرب، یک اسکریپت دیگر layoutabcpxtveni.bat چند کار را انجام می دهد:

فایل ویدیوی MP4 واقع در c:\windows\temp\TSE_90E11.003 را به TSE_90E11.mp4 تغییر نام میدهد. این فایل احتمالاً توسط یکی از Backdoorهایی که رها شده است مستقر میشود که بعداً در مورد آن صحبت خواهیم کرد.

روند اجرای QTV.CG.Server.exe، احتمالاً بخشی از نرمافزار پخش Autocue QTV را از بین میبرد و سرور اصلی واقع در D:\CG 1400\QTV.CG.Server.exe با SimplePlayout که ابزاریست که توسط مهاجمان ویدیوی خود را پخش کنند، بازنویسی میشود.

مسیر c:\windows\SimplePlayout.exe را در همان فهرستی که QTV.CG.Server.exe در آن قرار دارد در SimplePlayout.ini کپی میکند. حداقل این نمونه از اسکریپت دستهای حاوی یک اشتباه تایپی است، زیرا احتمالاً بازیگران قصد داشتند SimplePlayout.ini را در کنار فایل اجرایی مخرب کپی کنند.

فایل SimplePlayout.exe را از هر دو مکان اولیه و جایگزین شده اجرا می کند.

در مجموعه دیگری از برنامه های ساخته شده مرتبط که کشف کردیم، مهاجمان از فایل WAV حاوی تراک صوتی 25 ثانیهای با عنوان TSE_90E11.001، مشابه نام فایل فایل MP4 مورد استفاده در جریان تلویزیون ربودهشده استفاده میکنند. یک فایل اجرایی به نام Avar.exe مبتنی بر NAudio، یک لایبرری صوتی .NET متن باز است و مسئولیت پخش فایل WAV را بر عهده دارد. برخلاف SimplePlayout.exe، Avar.exe به فایل پیکربندی متکی نیست. درعوض، حاوی مسیر فایل WAV است که به صورت C:\windows\temp\TSE_90E11.001 کدگذاری شده است. پس از اجرا، Avar.exe سعی میکند همه دستگاههای صوتی فعال را شمارش کند و فایل WAV را روی هر یک پخش کند.

در نهایت، یک اسکریپت دستهای به نام avapweiguyyyw.bat قطعات را کنار هم قرار میدهد. فرآیندی به نام ava.exe را از بین میبرد و فایل اجرایی در C:\Program Files\MIT\AVA\ava.exe را با Avar.exe جایگزین میکند. استفاده از نام Ava در فایلها و پوشهها ممکن است نشان دهد که این فایلها برای رادیو AVA صدا و سیما در نظر گرفته شدهاند، اگرچه این واقعیت که تحت تأثیر این حمله نیز قرار گرفته است، به طور رسمی تأیید نشده است.

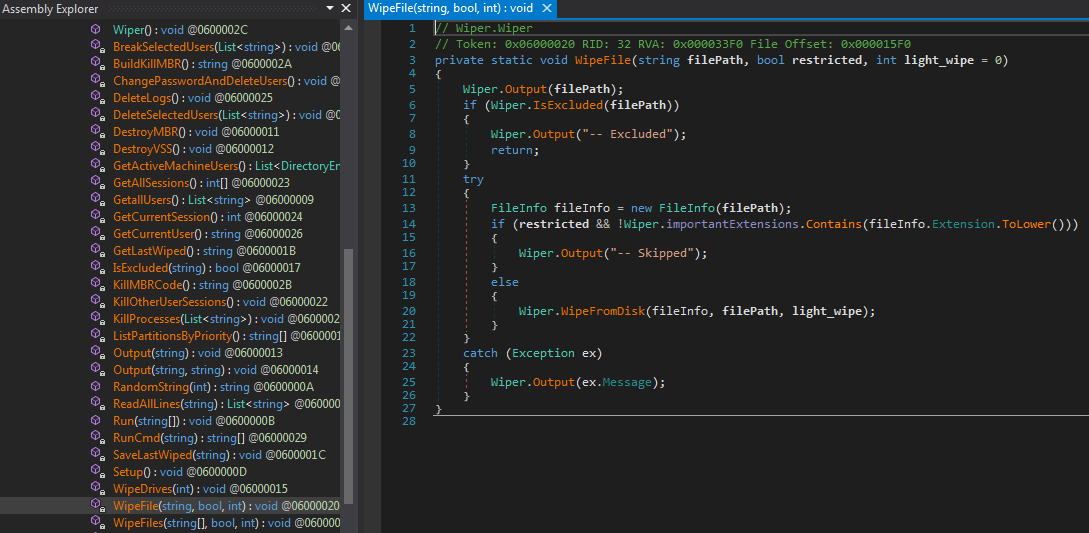

وایپر

ما دو نمونه .NET یکسان به نامهای msdskint.exe پیدا کردیم که هدف اصلی آنها پاک کردن فایلها، درایوها و MBR رایانه است. این را می توان از مسیر PDB نیز دریافت کرد: C:\work\wiper\Wiper\obj\Release\Wiper.pdb. علاوه بر آن، این بدافزار قابلیت پاک کردن گزارش لاگهای ویندوز، حذف بکآپها، متوقف کردن فرآیندها، تغییر رمز عبور کاربران و موارد دیگر را دارد. هر دو نمونه توسط ارسال کنندگان یکسان و در بازه زمانی مشابهی که فایلهای ساخته شده که قبلاً مورد بحث قرار گرفته بودند، در VT آپلود شدند.

پاک کننده یا وایپر دارای سه حالت برای خراب کردن فایل ها است و بایت ها را با مقادیر تصادفی پر می کند:

default – 200 بایت اول هر تکه 1024 بایتی در فایل را بازنویسی کنید.

light-wipe – تعدادی از تکههای مشخصشده در پیکربندی را بازنویسی کنید.

full_purge – کل محتوای فایل را بازنویسی کنید.

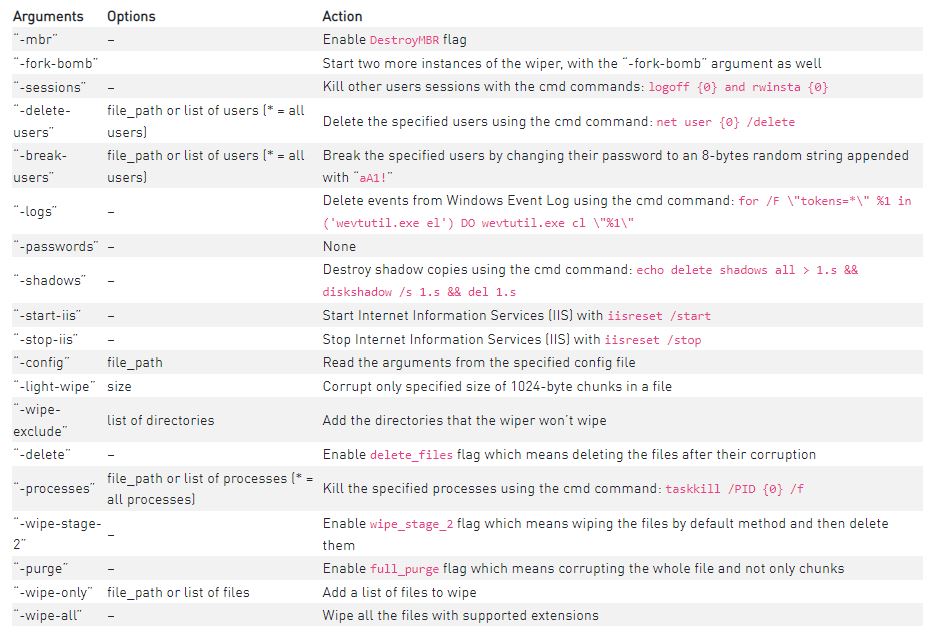

وایپر، پیکربندی خود را برای فرآیند پاک کردن به یکی از این راه ها دریافت می کند: در آرگومان های خط فرمان، یا از پیکربندی پیش فرض سخت کد شده و فهرست حذف در فایل <code>meciwipe.ini</code>. پیکربندی پیشفرض شامل فهرست از پیش تعریفشدهای از استثناهای مربوط به سیستمعامل ویندوز و محصولات امنیتی کسپرسکی و سیمانتک است که به طور گسترده در ایران استفاده میشوند:

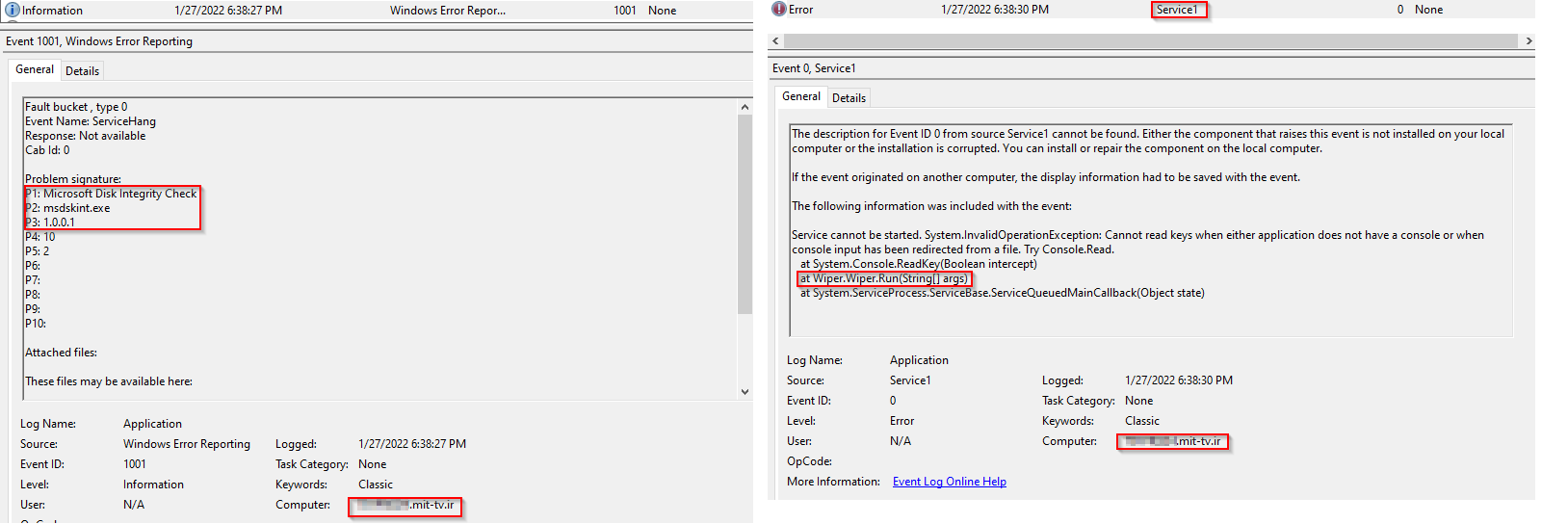

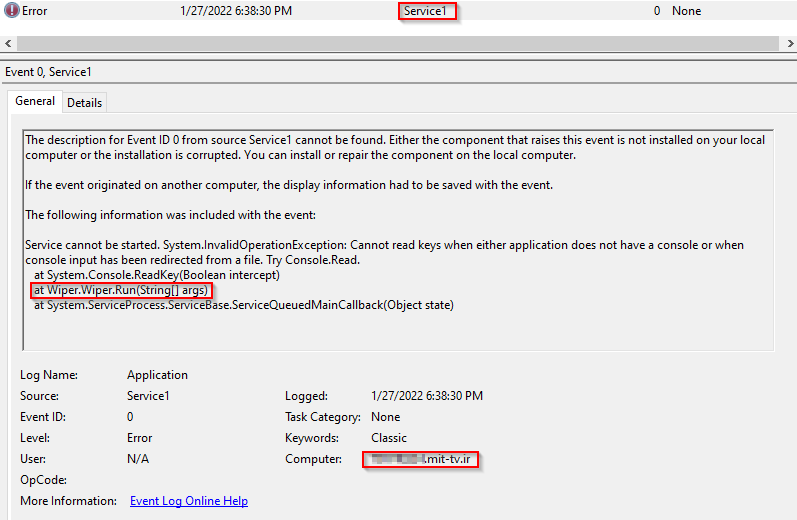

اگر بدافزار هیچ آرگومانی نداشته باشد، به عنوان سرویسی با نام "Service1" اجرا می شود.

تابع پاک کننده اصلی هش FNV1A32 هر آرگومان را محاسبه می کند و از آن برای تعیین عملکرد استفاده می کند:

فلگ (flag) DestroyMBR به بدافزار این امکان را میدهد که MBR را با نوشتن یک باینری رمزگذاریشده 64-based روی فایل precg.exe را حذف کرده سپس اجرا کند. precg.exe یک MBRKiller مبتنی بر پاک کننده Gh0stRAT MBR است.

روند اصلی پاک کردن با جستجو برای آخرین فایل پاک شده شروع می شود. بدافزار مسیر خود را به فایلی با نام lastfile (یا lastfile2 در این مورد wipe_stage_2) مینویسد. سپس، هر فایل بررسی می شود تا ببینیم آیا حذف شده است یا پسوند آن در لیست از پیش تعریف شده نیست:

".accdb"، ".cdx"، ".dmp"، ".h"، ".js"، ".pnf"، ".rom"، ".tif"، ".wmdb"، ".acl"، ".cfg"، ".doc"، ".hlp"، ".json"، ".png"، ".rpt"، ".tiff"، ".wmv"، ".acm"، ".chk"، ".docx"، ".hpi"، ".lnk"، ".pps"، ".rsp"، ".tlb"، ".xdr"، ".amr"، ".com"، ".dot"، «.htm»، «log.»، «ppt.»، «.sam»، «tmp.»، «.xls»، «.apln»، «.cpl»، «drv.»، «.html»، ".lst"، "pptx."، ".scp"، "tsp.، ".xlsx، ".asp، ".cpx، ".dwg، ".hxx، ".m4a"، «.pro»، «.scr»، «txt.»، «.xml»، «.avi»، «.dat»، «.eml»، «.ico»، «.mid»، «psd.»، ".sdb"، ".vbs"، ".xsd"، ".ax"، ".db"، ".exe"، ".inc"، ".nls"، ".rar"، ".sig"، ".wab"، ".zip"، ".bak"، ".dbf"، ".ext"، ".ini"، ".one"، ".rar"، ".sql"، ".wab~" , ".bin"، ".dbx"، ".fdb"، ".jar"، ".pdf"، ".rdf"، ".sqlite"، ".wav"، ".bmp"، ".dll" , ".gif"، ".jpg"، ".pip"، ".resources"، ".theme"، ".wma"، ".config"، ".mxf"، ".mp3،".mp4. , ".cs"، ".vb"، ".tib"، ".aspx"، ".pem"، ".crt"، ".msg"، ".mail"، ".enc"، ".msi" , ".cab"، ".plb"، ".plt"

حالت full_purge که همه بایتهای فایل را لغو میکند همیشه برای فایلهای فهرست <code>purge_extensions</code> فعال است:

".json"، ".htm"، ".log"، ".html"، ".lst"، ".txt"، ".xml"، ".vbs"، ".inc"، ".ini"، ".sql"

اگر فلگ delete_files فعال باشد، پاککننده پس از بازنویسی فایلها را نیز حذف میکند.

ما برنامه های ساخته شده رسمی اضافی را که همراه با نمونه های وایپر ارائه شده بود، پیدا کردیم که ثابت می کند که وایپر واقعاً در یک محیط تلویزیون اجرا شده است:

اساسا Lastfile2 حاوی مسیر آخرین فایل پاکشده: C:\users\tpa\videos\captures\desktop.ini است. این فایل تنها در صورتی ایجاد میشود که پاککننده در حالت wipe_stage_2 اجرا شده باشد، که پس از مراحل پاک کردن، فایلها را حذف میکند.

فایل breakusufjkjdil.bat ، که نشان میدهد حداقل یک نمونه از پاککننده قرار بوده با هدف از بین بردن sessionهای کاربر موجود و تغییر رمز عبور برای همه کاربران اجرا شود: "c:\windows\temp\msdskint.exe" -break -users * -sesions

فایل لاگ برنامه نمایشگر رویداد، رویدادهای مربوط به سرویس پاک کننده سرویس1 را نشان می دهد. گزارش ها حاوی یک مشخصه زمانی هستند که مربوط به چند ساعت پس از حمله است:

Backdoorها

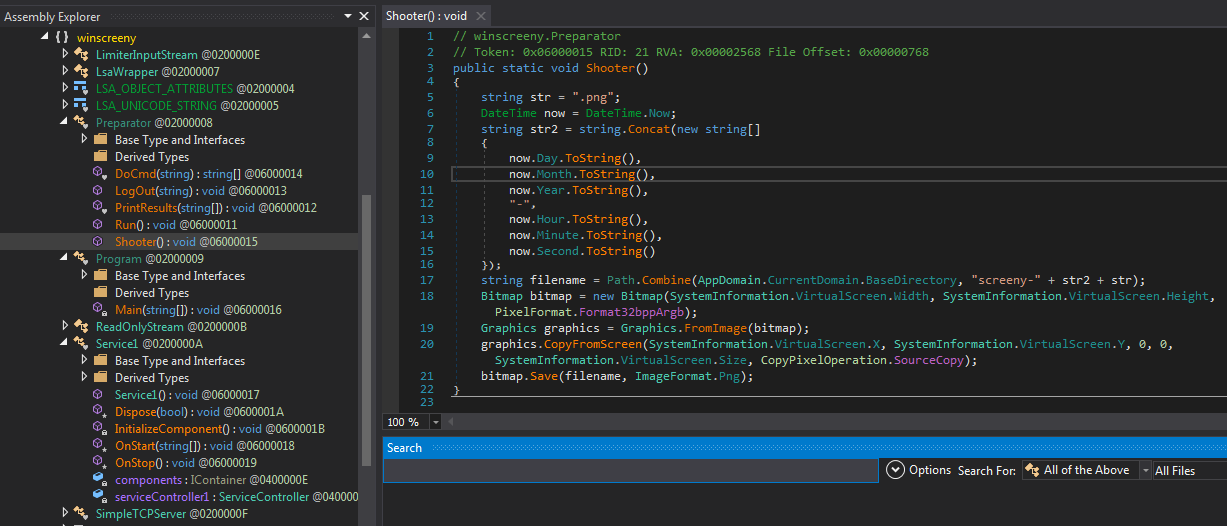

WinScreeny

نام این ابزار از مسیر PDB آمده است: C:\work\winscreeny\winscreeny\obj\Debug\winscreeny.pdb. هدف اصلی این Backdoor، تهیه اسکرینشات از کامپیوتر قربانی است. ما دو نمونه از این backdoor را پیدا کردیم: اولین نمونه نسخه انتشاری است که با نام mslicval.exe در VT آپلود شده است و نمونه دوم نسخه اشکال زدایی با نام precg2.exe است. ناگفته نماند که این فایل ها به همراه سایر فایلهایی ساخته شده که ما کشف کردیم به VT ارسال شد.

این Backdoor را می توان به روش های مختلفی اجرا کرد، بر اساس آرگومان خط فرمان:

none- یک SimpleTCPS Server را اجرا می کند که در پورت 18000 مبتنی میباشد.

service – Run as a service با نام Service1 اجرا می شود. در شروع، سرویس یک کار زمانبندی شده با دستور ایجاد میکند: schtasks /create /TN \"Microsoft\\Windows\\.NET Framework\\.NETASM\"/TR \” <file_path> \" /ST <current_time + 1 :10> /SC ONCE /F.

Setup – سعی میکند با استفاده از عملکرد API LsaAddAccountRights اختیاراتی را به دست آورد و سپس خود را بهعنوان یک سرویس اجرا کند.

بدافزار به بستهها در پورت 18000 گوش میدهد، و برای هر بسته، بررسی میکند که آیا پیام حاوی دستور scr= است که با روش POST ارسال شده است یا خیر. اگر این شرایط رعایت شود، بدافزار یک عکس از صفحه را در فایلی با نام screeny-<timestamp>.png ذخیره میکند و در صورت موفقیت، پیام «done» به مهاجم برگردانده میشود.

جالب اینجاست که نسخه منتشر شده این بدافزار همچنین قادر به اجرای دستور است: از فرمان s= پشتیبانی میکند که یک رشته کدگذاری شده با پایه 64 XOR با کلید 1 بایتی 0x24 را دریافت میکند. رشته رمزگشایی شده توسط cmd اجرا می شود و نتیجه اجرا به سرور برمی گردد. کدی که این ویژگی را کنترل می کند نیز در درب پشتی HttpService که بعداً در مورد آن صحبت خواهیم کرد استفاده مجدد می شود.

HttpCallbackService

مشخصا HttpCallbackService یک ابزار مدیریت از راه دور (RAT) با مسیر PDB آشنا است: C:\work\simpleserver\HttpCallbackService\obj\Release\HttpCallbackService.pdb. نشانی وب C&C آن را میتوان به دو روش مختلف مشخص کرد: آرگومان خط فرمان یا فایل پیکربندی callservice.ini. سپس، مقدار دریافتی با یک رشته کوتاه اضافه میشود: ?m= اگر URL با «.aspx» یا «.php.» ختم شود. m=، اگر URL با "/" یا /m= در هر مورد دیگر ختم شود.

متأسفانه، ما هیچ پیکربندی یا طراحی دیگری مربوط به HttpCallbackService پیدا نکردیم، بنابراین سرور C&C در این حمله ناشناخته باقی می ماند.

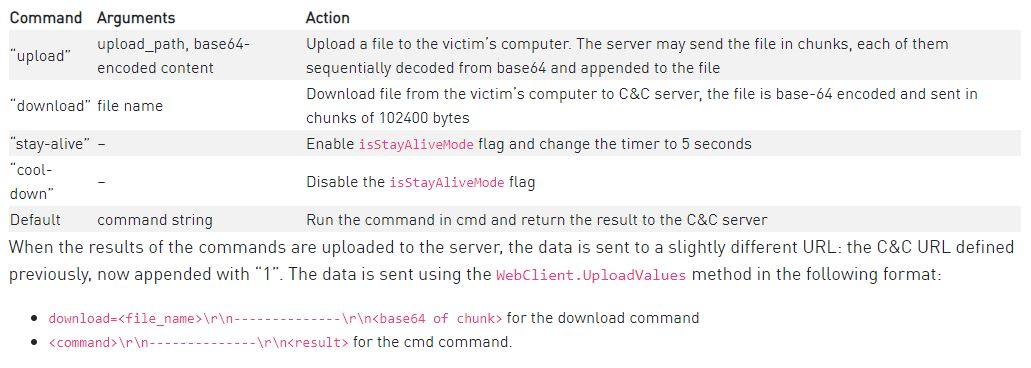

هر 5 ثانیه، HttpCallbackService با استفاده از روش WebClient.DownloadString، درخواستی را به URL C&C ارسال میکند تا فهرستی از دستورات تقسیمشده با «\r\n» را دریافت کند. اگر بدافزار در 5 دقیقه گذشته هیچ فرمانی دریافت نکند و پرچم isStayAliveMode غیرفعال شده و این بازه زمانی به 1 دقیقه افزایش مییابد.

اینها دستوراتی هستند که توسط RAT پشتیبانی می شوند:

هنگامی که نتایج دستورات در سرور آپلود می شوند، داده ها به یک URL کمی متفاوت ارسال می شوند: URL C&C که قبلا تعریف شده بود، اکنون با "1" اضافه شده است. دادهها با استفاده از روش WebClient.UploadValues در قالب زیر ارسال میشوند:

download=<file_name>\r\n--------------\r\n<base64 of chunk> برای دستور دانلود

<command>\r\n--------------\r\n<result> برای دستور cmd.

HttpService

ظاهرا HttpService یک Backdoor دیگری است که به یک پورت مشخص متصل است: می تواند یک آرگومان خط فرمان، پورت از پیش تعریف شده بسته به نمونه، یا مقدار فایل پیکربندی: <exe_name>.ini باشد. ما چندین نمونه با پورت های پیش فرض 19336، 19334، 19333 و همچنین دو فایل پیکربندی مختلف آپلود شده در VT، با مقادیر 19336 و 19335 پیدا کردیم.

هر نمونه یک نسخه هاردکد دارد. فایل هایی که ما کشف کردیم متعلق به سه نسخه مختلف هستند: 0.0.5، 0.0.11v4H و 0.0.15v4H. نسخه 0.0.5 به پورت مشخص شده با یک سرور TCP ساده متصل است، در حالی که 0.0.11v4H و 0.0.15v4H بر اساس سرور HTTP ساده هستند. همه آنها از HTML Agility Pack برای تجزیه HTML و لایبرری IonicZip برای اقدامات فشرده سازی استفاده می کنند.

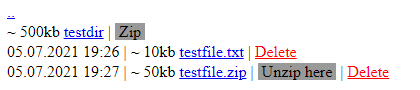

بالاترین نسخه (0.0.15v4H) Backdoor دارای قابلیت های متعددی از جمله اجرای دستور و دستکاری فایل ها است.

اجرای دستور: دستور «cmd» باعث میشود backdoor فرمان مشخصشده را با cmd.exe اجرا کند و نتیجه را در این قالب برگرداند: <div style='color: red'><result_string></div>. علاوه بر این، backdoor میتواند یک shell تعاملی cmd را با دریافت دستور i= راهاندازی کند که آرگومانهای آن میتواند به صورت زیر باشد:

"1" - خروجی را از shell بگیرید و آن را به C&C برگرداند.

"2" - بتواند shell تعاملی را پایان دهد و پاک کند.

پیش فرض – رشته XORed را رمزگشایی و کدگشایی کند و سپس دستور را در shell اجرا کند و خروجی را ذخیره نماید.

مشابه WinScreeny، بدافزار همچنین دارای دستور "s=" با رشته XOR با کلید 1 بایتی 0x24 به عنوان آرگومان است. رشته رمزگشایی شده توسط cmd.exe اجرا می شود و نتیجه به سرور بازگردانده می شود.

اتصالات پراکسی: پس از دریافت دستور "p=" یا "b="، سپس backdoor از رایانه قربانی به عنوان پروکسی برای URL دریافت شده تحت عنوان آرگومان استفاده می کند. backdoor با این URL ارتباط برقرار می کند، درخواست سرور C&C را تغییر مسیر می دهد و منتظر پاسخ می ماند تا آن را به C&C برگرداند.

دانلود و آپلود فایل ها: دستور "f=" یا "1=" به backdoor اجازه می دهد تا فایلی را از مسیری که به عنوان آرگومان داده شده است دانلود کند یا فایلی را که به عنوان آرگومان داده شده با محتوای متن پیام بنویسد. پس از دریافت فرمان "m="، بدافزار متن پیام را در مسیر <base_directory><client_address>.out مینویسد، دادهها را از <base_directory><client_address>.in میخواند و به C&C ارسال میکند.

اگر فایل وجود نداشته باشد، بدافزار فایل را ایجاد می کند و تاریخ و زمان فعلی را روی آن می نویسد.

اجرای دستورات SQL: دستور “con=” / “c=” رشته اتصال SQL DB و پرس و جوی SQL را دریافت می کند و نتیجه را به سرور برمی گرداند.

دستکاری فایلهای محلی: دستور «<path>» وجود فایل/دایرکتوری را بررسی میکند و سپس یکی از این سه کار را بر اساس مقدار کوئری انجام میدهد:

عمل "zip" - یک فایل فشرده از محتویات دایرکتوری ایجاد می کند و آن را به C&C برمی گرداند.

عمل "unzip" - فایل را با استفاده از مسیر ارائه شده توسط C&C از حالت فشرده خارج می کند.

عمل "del" - فایل را حذف می کند.

جالب اینجاست که در هر سه مورد، بدافزار کل محتویات دایرکتوری (از جمله زیرمجموعهها) را به عنوان یک صفحه HTML که حاوی دکمههای Zip، Unzip و Delete است، بسته به نوع فایل، پس میفرستد. رابط کاربری در سمت مهاجمان اینگونه به نظر می رسد:

دراپر اجرای سرور

نمونه HttpServer نسخه 0.0.5 همراه با دراپر آن به نام dwDrvInst.exe ارسال شد که از نرم افزار دسترسی از راه دور قابل اجرا توسط DameWare تقلید می کند. مسیر PDB ابزار دارای همان الگوی C:\work\ServerLaunch\Release\ServerLaunch.pdb است. با این حال، این ابزار به زبان C++ نوشته شده است، نه مانند سایر ابزارها.

اجرای سرور یا ServerLaunch شامل سه فایل اجرایی در منابع است که آنها را به ionic.zip.dll، httpservice2 و httpservice4، همه در C:\Users\Public\ مستقر می کند. سپس بدافزار هر دو httpservice2 و httpservice4 را بدون هیچ آرگومان شروع میکند. هر یک از آنها یک پورت از پیش تعریف شده متفاوت برای اتصال دادن دارند، که احتمالاً به مهاجمان اجازه می دهد تا از نوعی افزونگی ارتباطات C&C اطمینان حاصل کنند.

ارتباط فایل ها به حمله

ما چندین ابزار مختلف و برخی از فایلهای ساخته شده مربوط به اجرای آنها را مورد بحث قرار داده ایم. واضح است که همه این ابزارها توسط یک عامل ساخته شده و به هم متصل هستند. به عنوان مثال، ابزار اسکرین شات Winscreeny دارای قابلیت آپلود اسکرین شات های ایجاد شده برای مهاجمان نیست، که احتمالاً به این معنی است که برای انجام این عملیات به backdoorهای دیگر متکی است. نام تکرارشونده Service1 برای همه ابزارها نشان میدهد که backdoorهای مختلف، اگر روی یک دستگاه اجرا میشوند، عمدتاً با آرگومانهای خط فرمان یا فایلهای پیکربندی ارائه شده، اجرا میشوند.

با توجه به ارتباط نمونه ها با یکدیگر، می توان ارتباط این فایل ها با حمله سایبری صدا و سیما را اثبات کرد:

کل کلاستر فعالیت به هم پیوسته است و عمدتاً از IPهای ایرانی در یک بازه زمانی به VT ارسال شده است، که احتمالاً توسط پاسخ دهندگان حادثه است.

فایل های صوتی و تصویری استفاده شده توسط این ابزار همان فایل هایی است که به صورت زنده در تلویزیون هک شده ایران پخش می شود. حساب توییتر GhyamSarnegouni که در این ویدیو نمایش داده میشود، حاوی چند قطعه ضبط شده از جریانهای کانالهای تلویزیونی مختلف است که هم آهنگهای ویدئویی و هم آهنگهای صوتی مورد بحث ما را نشان میدهند.

آرتیفکت های متعددی مانند Matrox DSX، Autocue QTV، TFI Arista Playout Server و غیره که در نمونه ها به آنها اشاره شده است نشان می دهد که این فایل ها برای یک محیط پخش در نظر گرفته شده اند.

در میان آرتیفکت های رسمی ارسال شده همراه با ویدئو و فایلهای اجرایی، فایلهای Windows Event Viewer را کشف کردیم که حاوی شواهدی است مبنی بر تلاش برای اجرای نمونهها در محیط شبکه تلویزیونی ایران، دامنهای که به صورت عمومی حل نشده است. مشخصه زمانی این گزارشهای خاص پس از زمان وقوع حادثه واقعی است.

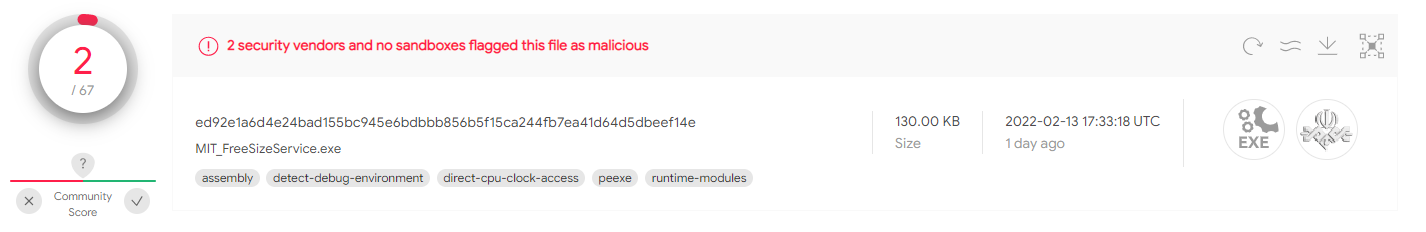

شواهد متعدد رسمی دیگر از این کلاستر فایل VT حاوی آرتیفکت های دیگری است که مستقیماً با صدا و سیما مرتبط است. برای مثال، یک ابزار داخلی به نام MIT_FreeSizeService (md5:307e7440a15c8eed720566f067a2e96b) نشانواره IRIB را دارد و حافظه خالی نرمافزار MetaSAN به نام executable، دامنه MIT-TV را نشان میدهد.

انتساب حملات

به نظر می رسد مقامات ایرانی مطمئن هستند که مجاهدین خلق در پشت این حمله قرار دارند و معاون امور فنی صدا و سیمای جمهوری اسلامی ایران نیز همین ادعا را دارد. با این حال، خود گروه مخالف هر گونه دخالت را رد میکند و بیان میکند که «گروه تنها زمانی از این حادثه آگاه شده بود که این حادثه اتفاق افتاد، اما هک ممکن است کار حامیان در ایران بوده باشد».

گروه هکری «گنجشک درنده» که مسئولیت حملات علیه راهآهن ملی، وزارت راه و شهرسازی و پمپ بنزینهای ایران را بر عهده گرفت، از طریق کانال تلگرامی خود به حمله صدا و سیما مرتبط دانسته شده است. صبح قبل از حمله، آنها نوشتند: «منتظر خبرهای خوب تیم ما باشید. کانال را عوض نکنید.» اواخر همان شب، آنها ویدیویی را از یکی از کانالهای تلویزیونی مختل شده پست کردند و آن را «حمله سایبری به سازمان رادیو و تلویزیون کشور توسط تیم گنجشک درنده» معرفی کردند. در حال حاضر، هیچ مدرک فنی دال بر انتساب این گروه به این حمله کشف نشده است. ویدئوی نمایش داده شده در کانال به صورت آنلاین در دسترس است و مربوط به اکانت تلگرام دیگر GhyamSarnegouni است، بنابراین باید با احتیاط ادعاها بررسی شود.

نتیجه گیری

در این مقاله، مجموعهای از ابزارها را تحلیل کردیم که احتمالاً در یک حمله سایبری علیه صدا و سیما مورد استفاده قرار گرفتهاند، که چندین کانال تلویزیونی و رادیویی دولتی را مختل کرده است. استفاده از بدافزار وایپر در حمله به یک نهاد دولتی در ایران از ما می خواهد که ابزارها را با ابزارهای متعلق به Indra مقایسه کنیم که در میان سایر حملات، مسئول راه اندازی یک وایپر در سیستم های راه آهن و وزارت راه ایران است. اگرچه این وایپرها کدگذاری شدهاند و رفتار بسیار متفاوتی دارند، برخی از جزئیات پیادهسازی مانند اجرا بر اساس فایلهای دستهای، یا الگوهای تغییر گذرواژه ([random sequence]aA1! برای این حمله و Aa153![random sequence] در مورد Indra)، نشان میدهد که مهاجمان پشت هک صدا و سیما ممکن است از حملات قبلی در ایران الهام گرفته باشند.

همانطور که در مورد Indra، به نظر می رسد که عامل سایبری ممکن است قابلیت های زیادی داشته باشد که هنوز کشف نشده است. از یک طرف، مهاجمان موفق شدند عملیات پیچیده ای را برای دور زدن سیستم های امنیتی و تقسیم بندی شبکه، نفوذ به شبکه های پخش کننده، تولید و اجرای ابزارهای مخربی که به شدت به دانش داخلی نرم افزار پخش مورد استفاده قربانیان متکی هستند، از امکان شناسایی و تشخیص مصون مانده و نفوذ اولیه را انجام دهند.

از سوی دیگر، ابزارهای مهاجمان از کیفیت و پیچیدگی نسبتاً پایینی برخوردار هستند و توسط اسکریپتهای دستهای 3 خطی ناشیانه و گاهی اوقات باگ راهاندازی میشوند. این ممکن است از این نظریه حمایت کند که مهاجمان ممکن است از داخل صدا و سیما کمکی داشته باشند یا نشان دهنده همکاری ناشناخته بین گروه های مختلف با مهارت های مختلف باشد.

در همین حال، تقریباً دو هفته پس از وقوع حمله، اخبار وابسته به مجاهدین خلق گزارشی از وضعیت حمله منتشر کرد و مدعی شد که «شبکههای رادیویی و تلویزیونی رژیم به وضعیت عادی بازنگشتهاند» و فهرست مفصلی از دستگاههای آسیبدیده را با این عبارت ارائه کردند. بیش از 600 سرور، تولید دیجیتال پیشرفته، آرشیو و پخش تجهیزات رادیویی و تلویزیونی از بین رفته و نرم افزار آنها آسیب دیده است. هیچ راهی برای تأیید این ادعاها برای ما وجود ندارد، اما اگر حداقل برخی از آنها درست باشد، میزان تخریب ناشی از وایپر و سایر ابزارهای مخربی که ما کشف کرده ایم (و آنهایی که هنوز ناشناخته هستند) فراتر از انتظارات است.

شرکت تاکیان مستقلا نمیتواند محتوای ارائه شده در گزارش ارائه شده توسط موسسه چک پوینت را تایید نماید و این متن صرفا ترجمه ای از خبر ارائه شده توسط شرکت چک پوینت است.

برچسب ها: GhyamSarnegouni, C&C, WinScreeny, DestroyMBR, آرگومان, MP4, مریم و مسعود رجوی, آیت الله خامنه ای, مجاهدین خلق, منافقین, صدا و سیمای جمهوری اسلامی ایران, قزل حصار, هوشیاران وطن, هواپیمایی ماهان ایر, سوخت یارانهای, عدالت علی, پمپ بنزین, زندانیان سیاسی, تپندگان, Indra, گنجشک درنده, شماره تلفن دفتر رهبر معظم انقلاب اسلامی, رهبر معظم انقلاب اسلامی, وزارت راه و شهرسازی, راهآهن, رادیو, تلویزیون, وایپر, چک پوینت, کارت سوخت, اسکریپت, قطار, پاک کننده, Wiper, Payload, Virustotal, RAT, ایران, Cyber Security, backdoor, SQL, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری