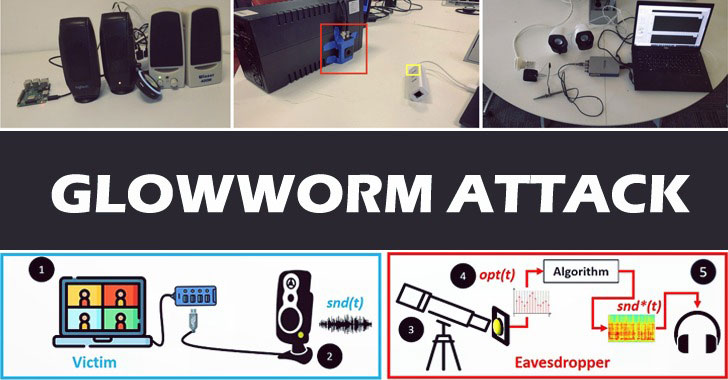

حملات Glowworm و شنود صدای دستگاه ها به وسیله نشانگر LED برق

اخبار داغ فناوری اطلاعات و امنیت شبکه

جاسوس ها با تکنیکی جدید از طریق انتشار نور LED نشانگر برق دستگاه ها برای بازیابی صداها در لوازم جانبی متصل و جاسوسی مکالمات الکترونیکی تا فاصله 35 متری استفاده می کنند.

این یافته ها که از آن با عنوان "حمله کرم شب تاب" نام برده می شود، توسط گروهی از دانشگاهیان دانشگاه بن گوریون شهر نگف در اوایل این هفته منتشر شد و این روش را «حمله نوری TEMPEST» توصیف می کند که می تواند توسط شنودکنندگان برای تحلیل صدا با آنالیز اندازه های اوپتیکال بدست آمده از طریق سنسور الکترواپتیکی که به LED نشانگر برق دستگاه های مختلف متصل هستند، مورد استفاده قرار گیرد.

در ملاحظات آزمایشی، یک تبدیل صوتی نوری (OAT) نیز که امکان بازیابی صدا را با جداسازی گفتار از طریق اندازه گیری های نوری بدست آمده بوسیله هدایت یک سنسور الکترواپتیکال که در LED نشانگر برق دستگاه ها استفاده میشود، به کار برده شده است.

در اصل TEMPEST یک اسم رمز برای حامل اطلاعات ناخواسته است که توسط تجهیزات پردازش اطلاعات الکترونیکی و الکترومکانیکی تولید می شود.

کرم شب تاب یا Glowworm بر اساس حمله مشابهی به نام Lamphone که سال گذشته توسط همین محققان نمایش داده شد، مطرح شده است و بازیابی صدا از اتاق قربانی که حاوی یک لامپ سقفی بالای سر وی است را امکان پذیر می کند.

در حالی که هر دو روش صدا را از طریق یک سنسور الکترو نوری از نور دریافت می کنند، از این جهت نیز متفاوت هستند که حمله Lamphone "یک حمله side-channel است که از ارتعاشات کوچک لامپ، که در نتیجه برخورد امواج صوتی به لامپ ایجاد می شود، استفاده می کند. Glowworm یک حمله TEMPEST است که از نحوه و نوع طراحی مدارهای الکتریکی سواستفاده و بهره برداری می کند. این حمله می تواند صدا را از دستگاه هایی مانند هاب USB که در پاسخ به اطلاعات صوتی پخش شده توسط بلندگوها حرکت نمی کنند، بازیابی کند.

این حمله به همنهشتی اپتیکال بین صدایی که توسط بلندگوهای متصل به دستگاه پخش می شود و شدت LED نشانگر برق آنها که نه تنها مستقیماً به برق وصل می شوند بلکه همچنین بر شدت LED نشانگر برق خود دستگاه که توسط برق مصرفی تحت تأثیر قرار گرفته است، بستگی دارد. علاوه بر این، کیفیت صدای بازیابی شده مبا کیفیت تجهیزات مورد استفاده استراق سمع کننده ارتباط کاملا مستقیمی دارد. (برای مشاهده ویدئوی نحوه انجام این کار کلیک کنید)

در یک سناریوی واقعی، مدل مورد تهدید واقع شده، محتوای سخنرانی را که توسط شرکت کنندگان در یک پلتفرم مجازی مانند Zoom ، Google Meet و Microsoft Teams ایراد کرده اند، هدف قرار میدهد و گروه مخرب در اتاقی در ساختمان مجاور قرار گرفته است و به مهاجمان امکان می دهد که برای بازیابی صدا از LED نشانگر برق بلندگوها برای استراق سمع استفاده نمایند.

در سناریوی حمله غیرمستقیم که LED نشانگر برق از بیرون اتاق قابل مشاهده نیست، استراق سمع کننده می تواند صدا را از LED نشانگر برق دستگاه مورد استفاده برای تأمین برق بلندگو، بازیابی و شنود کند.

اگرچه با قرار دادن یک نوار سیاه روی LED نشانگر برق دستگاه می توان با چنین حملاتی مقابله کرد، اما محققان به سازندگان دستگاه توصیه می کنند که یک خازن یا آمپلیفایر واقعی را برای از بین بردن نوسانات مصرف برق که هنگام تولید صدا از بلندگوها اتفاق می افتد، در دستگاه ها تعبیه کنند.

محققان می گویند: "در حالی که هزینه اقدامات متقابل با این دست حملات ممکن است برای ما ناچیز به نظر برسد، اما با توجه به احتمال تولید انبوه دستگاه ها، افزودن یک جزء کوچک جهت جلوگیری از این نوع حملات، می تواند میلیون ها دلار برای تولیدکننده دستگاه ها هزینه داشته باشد. با توجه به ماهیت هزینه محور مصرف کنندگان و ماهیت سوددهی برای تولیدکنندگان، آسیب پذیری های شناخته شده اغلب به عنوان ابزاری برای کاهش هزینه ها نادیده گرفته می شوند. این واقعیت ممکن است بسیاری از مدارهای الکتریکی را در سالهای آینده در برابر حمله Glowworm آسیب پذیر کند".

برچسب ها: سنسور الکترواپتیک, کرم شب تاب, استراق سمع, شنود, ال ای دی, electro-optical sensor, Google Meet, Power Indicator, USB, Lamphone, OAT, TEMPEST, LED, Glowworm, Microsoft Teams, ZOOM, cybersecurity, جاسوسی, امنیت سایبری, Cyber Attacks, حمله سایبری