حمله گروه سایبری ایرانی OilRig به دولت عراق با بدافزاری پیچیده

اخبار داغ فناوری اطلاعات و امنیت شبکه

شبکههای دولتی عراق هدف یک کمپین حمله سایبری جامع و کامل قرارگرفتهاند که توسط یک عامل تهدیدکننده تحت حمایت دولت جمهوری اسلامی ایران به نام OilRig هدایت شده است.

شرکت امنیت سایبری چک پوینت در تحلیلی جدید ادعا کرد که این حملات سازمانهای عراقی مانند دفتر نخستوزیری و وزارت امور خارجه را هدف گرفته است.

گروه OilRig که با نامهای APT34، Crambus، Cobalt Gypsy، GreenBug، Hazel Sandstorm (EUROPIUM سابق) و Helix Kitten نیز شناخته میشود، طبق ادعاها، یک گروه سایبری ایرانی است که با وزارت اطلاعات و امنیت ایران (MOIS) مرتبط است.

این گروه که حداقل از سال 2014 فعال است، سابقه انجام حملات فیشینگ در خاورمیانه برای ارائه انواع Backdoorهای سفارشی مانند Karkoff، Shark، Marlin، Saitama، MrPerfectionManager، PowerExchange، Solar، Mango و Menorah در راستای سرقت اطلاعات دارد.

جدیدترین کمپین نیز از این جهت مستثنی نیست و شامل استفاده از مجموعه جدیدی از خانواده بدافزار به نامهای Veaty و Spearal میشود که دارای قابلیتهایی برای اجرای دستورات PowerShell و جمعآوری فایلهای مورد نظر مهاجمان هستند.

چک پوینت گفت: «مجموعه ابزار مورد استفاده در این کمپین هدفمند از مکانیسمهای منحصربه فرد Command-and-Control (C2)، ازجمله پروتکل تونلینگ DNS سفارشی و کانال C2 مبتنی بر ایمیل سفارشی استفاده میکند».

این مجموعه در ادامه گفت: «کانال C2 از حسابهای ایمیل در معرض خطر در سازمان مورد نظر استفاده میکند، که نشان میدهد عامل تهدید با موفقیت به شبکههای قربانی نفوذ کرده است».

برخی از اقداماتی که عامل تهدید در اجرای حمله انجام داده و به دنبال آن انجام شد، با تاکتیکها، تکنیکها و رویههایی (TTP) که OilRig در انجام عملیاتهای مشابه در گذشته به کار گرفته، سازگار بوده است.

این موارد شامل استفاده از کانالهای C2 مبتنی بر ایمیل، به ویژه استفاده از میلباکسهای ایمیلی است که قبلا در معرض خطر قرارگرفتهاند، و جهت صدور دستورات و استخراج دادهها به کا گرفته شدهاند. اینروش برای چندین Backdoor مانند Karkoff، MrPerfectionManager و PowerExchange مشترک بوده است.

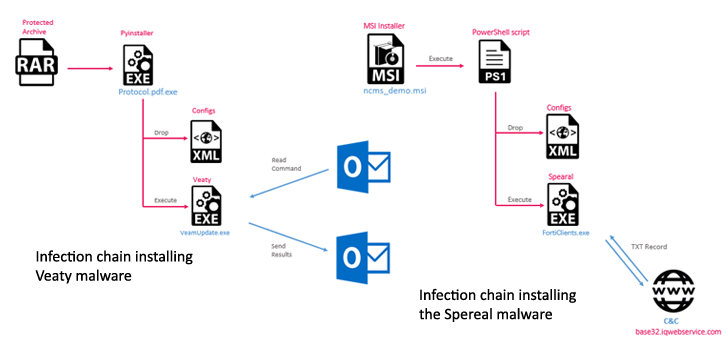

زنجیره حمله از طریق فایلهای فریبندهای که به عنوان اسناد واقعی ظاهر میشوند ("Avamer.pdf.exe" یا "IraqiDoc.docx.rar") آغاز میشود که پس از راه اندازی، راه را برای استقرار Veaty و Spearal هموار میکند. گفته میشود مسیر آلودگی مخاطبان حمله، احتمالا شامل یک عنصر مهندسی اجتماعی است.

فایلها اجرای اسکریپتهای میانی PowerShell یا Pyinstaller را آغاز میکنند که به نوبه خود، فایلهای اجرایی بدافزار و فایلهای پیکربندی مبتنی بر XML آنها را که شامل اطلاعاتی درباره سرور C2 است، مستقر میکنند.

چک پوینت در ادامه گفت: «بدافزار Spearal یک backdoor دات نت است که از تونلینگ DNS برای ارتباطات [C2] استفاده میکند. دادههای منتقل شده بین بدافزار و سرور C2 با استفاده از یک طرح سفارشی Base32 در زیر دامنههای کوئریهای DNS کدگذاری میشوند».

بدافزار Spearal برای اجرای دستورات PowerShell، خواندن محتویات فایل و ارسال آن در قالب دادههای رمزگذاری شده با Base32 و بازیابی دادهها از سرور C2 و نوشتن آنها در یک فایل در سیستم طراحی شده است.

بدافزار Veaty همچنین مبتنی بر دات نت است و از ایمیلها برای ارتباطات C2 با هدف نهایی دانلود فایلها و اجرای دستورات از طریق صندوقهای پستی خاص متعلق به دامنه gov-iq. net استفاده میکند. دستورات به آن اجازه میدهد فایلها را آپلود/دانلود کند و اسکریپتهای PowerShell را اجرا نماید.

چک پوینت گفت که تجزیهوتحلیل زیرساخت عامل تهدید منجر به کشف فایل پیکربندی XML متفاوتی شد که احتمالا با backdoor تونلینگ سوم SSH مرتبط است.

همچنین یک Backdoor مبتنی بر HTTP به نام CacheHttp.dll شناسایی شد که سرورهای خدمات اطلاعات اینترنتی مایکروسافت (IIS) را هدف قرار میدهد و درخواستهای وب دریافتی را برای ایونتهای «OnGlobalPreBeginRequest» بررسی میکند و دستورات را هنگام بروز شرایط، اجرا میکند.

چک پوینت گفت: «فرایند اجرا با بررسی اینکه آیا هدر کوکی در درخواستهای HTTP ورودی وجود دارد یا نه شروع میشود و تا علامت؛ میخواند. پارامتر اصلی F=0/1 است که نشان میدهد که آیا Backdoor پیکربندی فرمان خود را مقداردهی اولیه میکند (F=1) یا دستورات را بر اساس این پیکربندی اجرا مینماید (F=0)».

ماژول IIS مخرب، که نشاندهنده تکامل بدافزار طبقهبندی شده به عنوان گروه 2 توسط ESET در آگوست 2021 و یک backdoorبه نام APT34 IIS با اسم رمز RGDoor است، از اجرای فرمان و عملیات خواندن/نوشتن فایل پشتیبانی میکند.

این شرکت در ادامه ادعاهایش گفت: «این کمپین علیه زیرساختهای دولت عراق، تلاشهای مستمر و متمرکز مهاجمان تهدیدکننده ایرانی را که در منطقه فعال هستند، نشان میدهد».

این شرکت افزود: «استقرار یک پروتکل تونلینگ DNS سفارشی و یک کانال C2 مبتنی بر ایمیل که از حسابهای در معرض خطر استفاده میکند، تلاش عمدی مهاجمان ایرانی برای توسعه و حفظ مکانیسمهای تخصصی command-and-control را برجسته میکند».

برچسب ها: OnGlobalPreBeginRequest, RGDoor, Veaty, Spearal, MrPerfectionManager, Crambus, عراق, PowerExchange, Menorah, Mango, Hazel Sandstorm, Iraq, Karkoff, Saitama, Cobalt Gypsy, MOIS, OilRig, Marlin, Shark, تونلینگ, PyInstaller, SSH, Iran, دات نت, Tunneling, PowerShell, Hacker, cybersecurity, DNS, ایران, phishing, malware, Helix Kitten, APT34, جاسوسی سایبری, backdoor, هکر, فیشینگ, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news