خطر بازیابی از راه دور کلید خصوصی RSA به دلیل نقص شدت بالای محصولات Cisco

اخبار داغ فناوری اطلاعات و امنیت شبکه

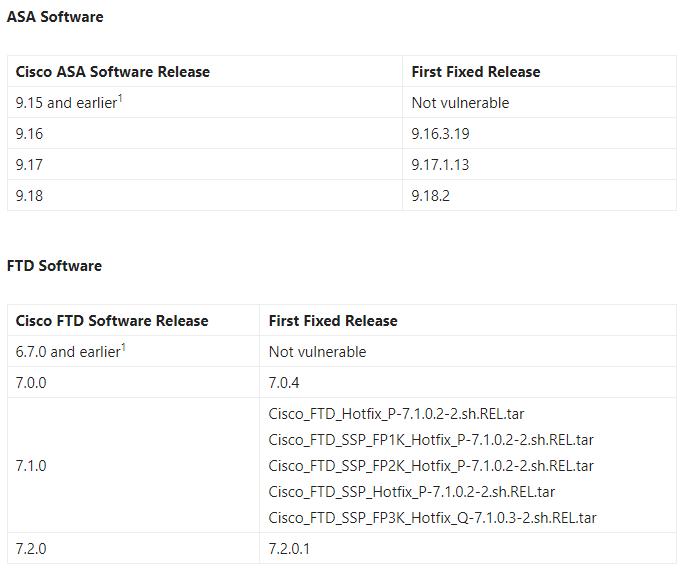

سیسکو بروزرسانیهای نرمافزاری را منتشر کرد که آسیبپذیری نرمافزار لوازم امنیتی تطبیقی (ASA) یا Adaptive Security Appliance و نرمافزار دفاعی تهدیدات فایرپاور (FTD) یا Firepower Threat Defense را برطرف میکند. این نقص با شدت بالا که تحت عنوان (CVE-۲۰۲۲-۲۰۸۶۶) مطرح شده، در کنترل کلیدهای RSA در دستگاههایی که از نرمافزار لوازم امنیتی تطبیقی Cisco و نرمافزار دفاع از تهدیدات Cisco Firepower استفاده میکنند، ردیابی میشود.

اگر این نقص با موفقیت مورد سواستفاده قرار گیرد، میتواند به یک مهاجم از راه دور و احراز هویت نشده اجازه دهد یک کلید خصوصی RSA را بازیابی کند.

در توصیه امنیتی منتشر شده توسط سیسکو آمده است: «این آسیبپذیری به دلیل یک خطای منطقی و زمانی است که کلید RSA در حافظه روی یک پلتفرم سختافزاری ذخیره میشود که رمزنگاری مبتنی بر سختافزار را انجام میدهد. یک مهاجم میتواند با استفاده از یک حمله کانال جانبی Lenstra علیه دستگاه مورد نظر از این آسیبپذیری سواستفاده کند.»

محصولات آسیبپذیر

اگر نسخه آسیبپذیری از نرمافزار Cisco ASA یا نرمافزار Cisco FTD را اجرا کنند، این نقص بر محصولات فهرستشده Cisco تأثیر میگذارد که عملکردهای رمزنگاری مبتنی بر سختافزار را انجام میدهند:

ASA ۵۵۰۶-X با سرویس FirePOWER

ASA ۵۵۰۶H-X با سرویس FirePOWER

ASA ۵۵۰۶W-X با سرویس FirePOWER

ASA ۵۵۰۸-X با سرویس FirePOWER

ASA ۵۵۱۶-X با سرویس FirePOWER

فایروال نسل بعدی Firepower سری ۱۰۰۰

لوازم امنیتی Firepower سری ۲۱۰۰

لوازم امنیتی Firepower سری ۴۱۰۰

لوازم امنیتی Firepower سری ۹۳۰۰

فایروال امن ۳۱۰۰

فهرست شرایطی که ممکن است در دستگاه آسیب دیده مشاهده شود:

حدود ۵ درصد از کلیدهای RSA روی دستگاهی که نسخه آسیبپذیر نرمافزار ASA یا نرمافزار FTD را اجرا میکند، تأثیر میگذارد. انتظار نمیرود همه کلیدهای RSA به دلیل محاسبات ریاضی اعمال شده روی کلید RSA تحت تأثیر قرار گیرند.

کلید RSA میتواند معتبر باشد اما دارای ویژگیهای خاصی است که آن را در برابر نشت احتمالی کلید خصوصی RSA آسیبپذیر میکند.

کلید RSA ممکن است دفرمه و نامعتبر باشد. یک کلید RSA نادرست عملکردی ندارد، و اتصال کلاینت TLS به دستگاهی که نرمافزار Cisco ASA یا نرمافزار Cisco FTD را اجرا میکند و از کلید RSA ناقص استفاده میکند، منجر به خرابی امضای TLS میشود، به این معنی که انتشار نرمافزار آسیبپذیر یک امضای RSA تأیید نشده نامعتبر ایجاد میکند. اگر مهاجم کلید خصوصی RSA را به دست آورد، ممکن است از این کلید برای جعل هویت دستگاهی استفاده کند که نرمافزار Cisco ASA یا نرمافزار Cisco FTD را اجرا میکند یا برای رمزگشایی ترافیک دستگاه از آن بهرهبرداری کند.

سیسکو اشاره میکند که هر کلید RSA در نسخه نرمافزار آسیبپذیر، جدای از جایی که در ابتدا تولید شده است، ممکن است نادرست یا آسیبپذیر باشد. بنابراین این احتمال وجود دارد که کلید خصوصی RSA بتواند به عوامل مخرب نشت کند.

سیسکو، گزارش نادیا هنینگر و جورج سالیوان از دانشگاه کالیفرنیا سن دیگو و جکسون سیپ و اریک واسترو از دانشگاه کلرادو بولدر را به دلیل گزارش نقص امنیتی تأیید نموده است. تیم پاسخگویی به حوادث امنیتی محصول (PSIRT) این شرکت تا بدین لحظه هیچ مدرکی دال بر سواستفاده از این آسیبپذیریها در حملات پیدا نکردهاند.

برچسب ها: PSIRT, Lenstra, Cisco Firepower, فایرپاور, FTD, Firepower Threat Defense, Adaptive Security Appliance, ASA, Cisco FTD, Cisco ASA, Cisco, RSA, آسیبپذیری, Vulnerability, فایروال asa سیسکو, سیسکو, Cyber Security, حملات سایبری, امنیت سایبری, Cyber Attacks, حمله سایبری, news