رد پای ایران در استقرار بدافزار متنباز Rafel RAT در دستگاههای اندرویدی

اخبار داغ فناوری اطلاعات و امنیت شبکه

چندین عامل تهدید، ازجمله گروههای جاسوسی سایبری، از یک ابزار مدیریت از راه دور اندروید متن باز به نام Rafel RAT برای دستیابی به اهداف عملیاتی خود با مخفی کردن و پنهانسازی آن در اینستاگرام، واتساپ و برنامههای مختلف تجارت الکترونیک و آنتی ویروس استفاده میکنند.

چک پوینت ریسرچ در تحلیلی که به تازگی منتشر شد، گفت: "این ابزار، یک ابزار و امکانات قدرتمند برای مدیریت و کنترل از راه دور به مهاجمان ارائه میدهد که طیف وسیعی از فعالیتهای مخرب از سرقت دادهها تا دستکاری دستگاهها را امکانپذیر میکند".

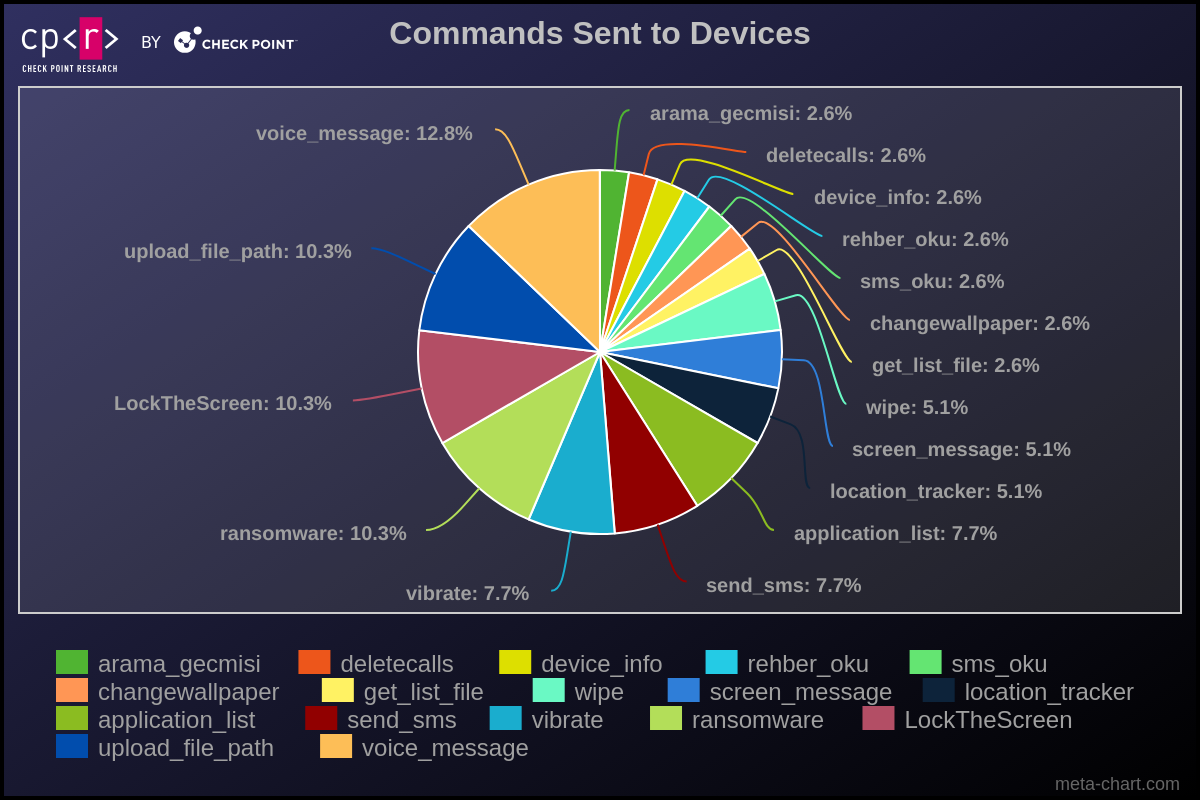

این ابزار، دارای طیف گستردهای از ویژگیها، مانند توانایی پاک کردن کارتهای SD، حذف گزارش تماسها، سیفون کردن اعلانها و حتی عمل به عنوان باج افزار است.

استفاده از Rafel RAT توسط DoNot Team (با نام مستعار APT-C-35، Brainworm و Origami Elephant) قبلا توسط شرکت امنیت سایبری اسرائیلی چک پوینت در حملات سایبری شناخته شده بود که از نقص طراحی در Foxit PDF Reader برای فریب کاربران برای دانلود payloadهای مخرب استفاده میکرد.

گفته میشود که این کمپین که در آوریل ٢٠٢٤ برگزار شد، از فریبهای PDF با مضمون محتوای نظامی برای ارائه بدافزار استفاده کرده است.

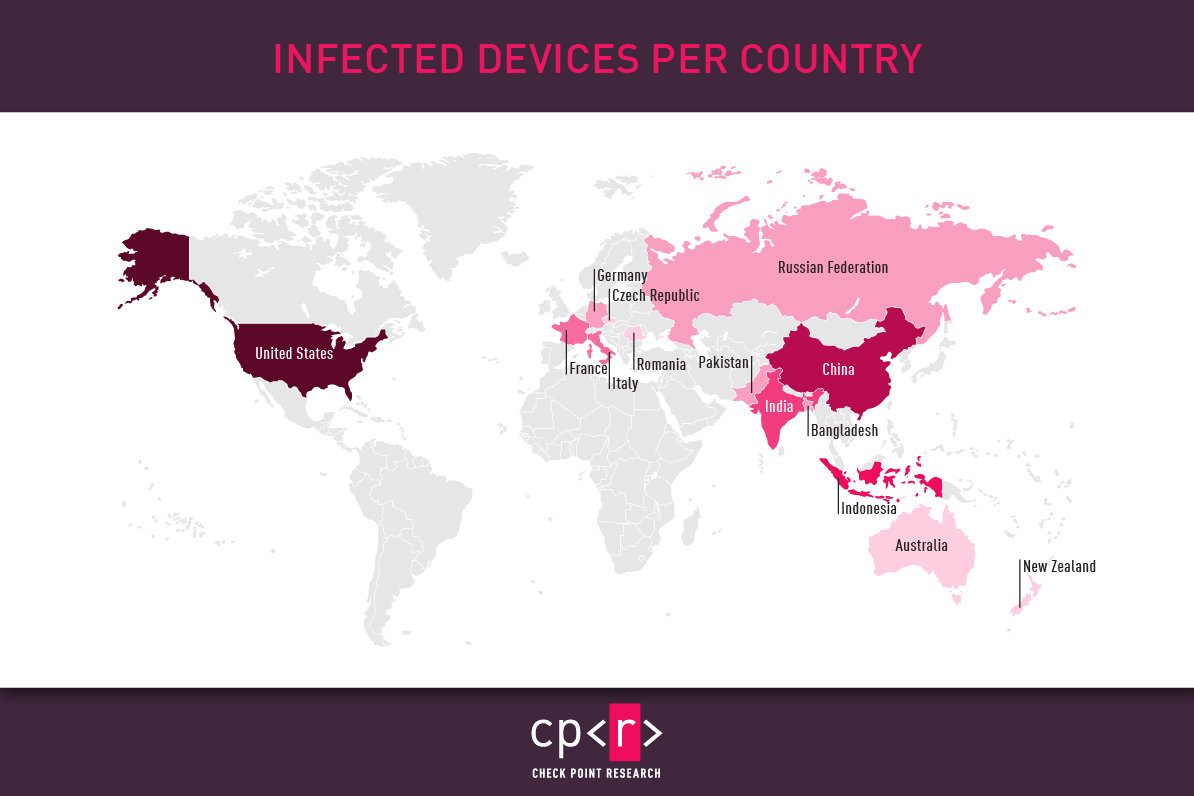

چک پوینت گفت که حدود ١٢٠ کمپین مخرب مختلف را شناسایی کرده است که برخی از آنها نهادهای پرمخاطب را هدف قرار میدهند که شامل کشورهای مختلفی مانند استرالیا، چین، چک، فرانسه، آلمان، هند، اندونزی، ایتالیا، نیوزلند، پاکستان، رومانی، روسیه و ایالات متحده هستند.

این گزارش میافزاید: "اکثر قربانیان گوشیهای سامسونگ داشتند و کاربران شیائومی، ویوو و هوآوی دومین گروه بزرگ، بخصوص نسخههایی که دیگر اصلاحات امنیتی دریافت نمیکنند، در میان قربانیان هدف هستند. ".

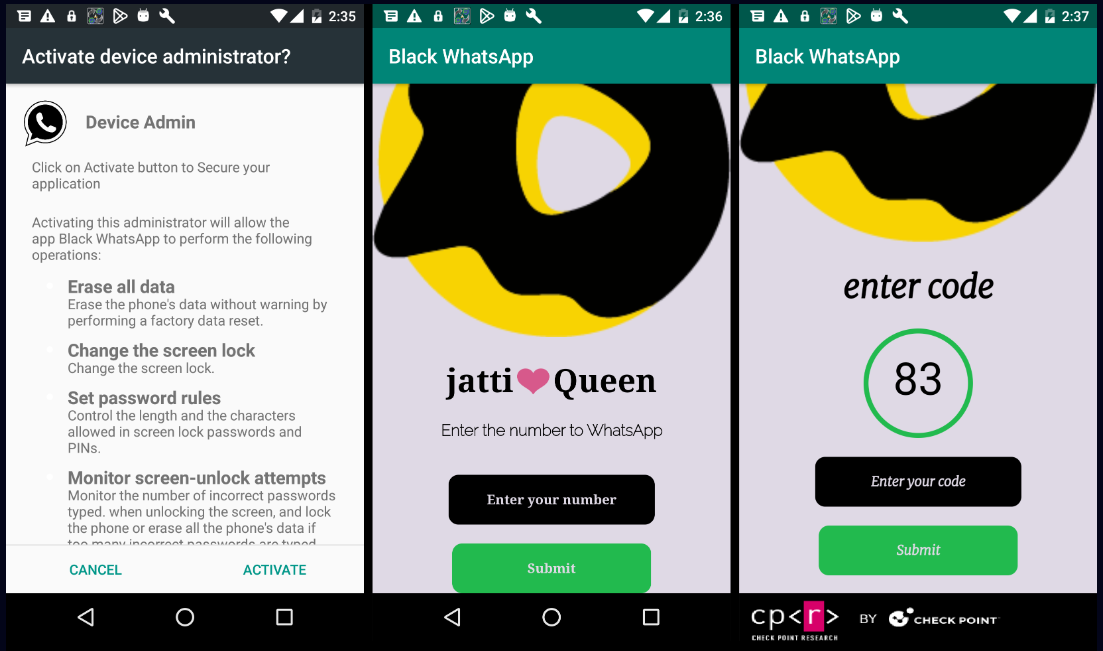

زنجیرههای حمله معمولی شامل استفاده از مهندسی اجتماعی برای درگیر کردن قربانیان برای اعطای مجوزهای نفوذی به برنامههای بدافزار به منظور جابجایی دادههای حساس مانند اطلاعات تماس، پیامهای SMS (مثلا کدهای 2FA)، مکان، گزارش تماسها و لیست برنامههای کاربردی نصبشده در میان سایر موارد است.

بدافزار Rafel RAT در درجه اول از HTTP(S) برای ارتباطات Command-and-Control (C2) استفاده میکند، اما همچنین میتواند از Discord API برای تماس با عوامل تهدید استفاده کند. همچنین با یک پنل C2 مبتنی بر PHP همراه است که کاربران ثبت نام شده میتوانند از آن برای صدور دستورات به دستگاههای در معرض خطر استفاده کنند.

این گزارش ادعا میکند که اثربخشی این ابزار در میان مهاجمان مختلف با استقرار آن در یک عملیات باجافزاری که توسط مهاجمی که احتمالا فعالیت آن از ایران ریشه گرفته یود، تایید میکند، و در یک نمونه، در آن یک یادداشت باجگیری به زبان عربی از طریق پیامک ارسال مینماید و از قربانی خود در پاکستان میخواهد با آنها در تلگرام تماس بگیرد.

چک پوینت گفت: "Rafel RAT یک نمونه قوی از چشمانداز در حال تکامل بدافزار اندروید است که با ماهیت متن باز، مجموعه ویژگیهای گسترده و استفاده گسترده در فعالیتهای مختلف غیرقانونی مشخص میشود".

شیوع گسترده Rafel RAT، نیاز به هوشیاری مستمر و اقدامات امنیتی پیشگیرانه را برای محافظت از دستگاههای Android در برابر سواستفادههای مخرب نشان میدهد.

برچسب ها: RAT Tool, Rafel, هوآوی, Origami Elephant, APT-C-35, Brainworm, DoNot Team, Foxit PDF Reader, متنباز, Rafel RAT, National Security, Cyberspy, شیائومی, سامسونگ, SMS, Open Source, واتساپ, Remote Access Trojan, HTTP, cybersecurity, Social Engineering, مهندسی اجتماعی, Instagram, اینستاگرام, malware, Android , Samsung, Xiaomi, Huawei, WhatsApp, جاسوسی سایبری, اندروید, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news