سواستفاده هکرهای ایرانی از دو باگ Log4j برای هدف قرار دادن سازمانهای اسرائیلی

اخبار داغ فناوری اطلاعات و امنیت شبکه

طبق ادعاهای مایکروسافت، عاملان تحت حمایت دولت ایران برای بهرهبرداری از سیستمهای پچنشده Log4j برای هدف قرار دادن نهادهای اسرائیلی سنگ تمام میگذارند، که نشاندهنده داستان طولانی این آسیبپذیری و نیاز به اصلاح آن است.

مایکروسافت آخرین مجموعه فعالیتها را به گروه تهدید umbrella با نام MuddyWater (معروف به Cobalt Ulster، Mercury، Seedworm یا Static Kitten) که به دستگاه اطلاعاتی ایران، وزارت اطلاعات و امنیت (MOIS) مرتبط است، نسبت داد.

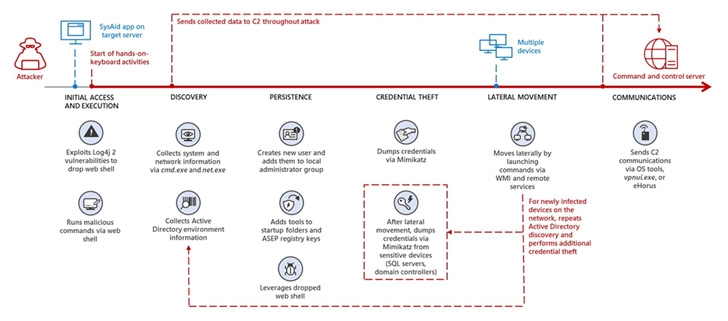

این حملات به دلیل استفاده از نمونههای سرور SysAid غیر ایمن در برابر نقص Log4Shell بهعنوان مسیر دسترسی اولیه، نشاندهنده انحراف از الگوی عاملان در استفاده از برنامههای کاربردی VMware برای نفوذ به محیطهای هدف، قابل توجه هستند.

مایکروسافت میگوید: «پس از دسترسی، مرکوری پایداری را ایجاد میکند، اعتبارنامهها را حذف میکند، و با استفاده از ابزارهای هک سفارشی و شناختهشده، و همچنین ابزارهای داخلی سیستم عامل برای حمله در لحظه، در سازمان هدف حرکت میکند. »

تیم اطلاعاتی تهدید این غول فناوری گفت که این حملات را بین ۲۳ تا ۲۵ جولای ۲۰۲۲ مشاهده کرده است.

گفته میشود که یک نفوذ و در معرض خطراندازی موفق با استقرار shellهای وب برای اجرای دستوراتی که به عامل تهدید اجازه میدهد شناسایی، پایداری، سرقت اعتبار و تسهیل حرکت جانبی را به دنبال داشته باشد، صورت گرفته است.

همچنین برای ارتباطات command-and-control (C2) در هنگام نفوذ، یک نرمافزار نظارت و مدیریت از راه دور به نام eHorus و Ligolo استفاده میشود که یک ابزار تونلینگ معکوس یا reverse-tunneling انتخابی برای دشمن است.

این یافتهها در حالی به دست میآیند که هیئت بازبینی ایمنی سایبری وزارت امنیت داخلی ایالات متحده (CSRB) آسیبپذیری حیاتی در چارچوب گزارشگیری مبتنی بر جاوا را یک ضعف عمومی میداند که برای سالهای آینده با تکامل بهرهبرداری سازمانها را آزار خواهد داد.

استفاده گسترده Log4j در بسیاری از نرمافزارها و خدمات تأمینکنندگان به این معناست که دشمنان پیچیده مانند عاملان دولت-ملت و اپراتورهای کالا به طور فرصتطلبانهای از این آسیبپذیری برای ایجاد مجموعهای از حملات استفاده کردهاند.

حملات Log4Shell همچنین به دنبال گزارش اخیر Mandiant است که در آن یک کمپین جاسوسی با هدف سازمانهای کشتیرانی، دولت، انرژی و مراقبتهای بهداشتی اسرائیل توسط یک گروه هکر احتمالی ایرانی به نام «UNC3890» شرح داده شده است.

برچسب ها: مرکوری, جاوا, CSRB, reverse-tunneling, Ligolo, eHorus, SysAid, Cobalt Ulster, UNC3890, وزارت اطلاعات و امنیت, MOIS, MERCURY, Seedworm, Static Kitten, MuddyWater, Log4j, Log4Shell, پچ, Iran, Java, Patch, Microsoft, باگ, VMware, bug, ایران, آسیبپذیری, Vulnerability, israel, اسرائیل, Cyber Security, حملات سایبری, مایکروسافت, امنیت سایبری, Cyber Attacks, حمله سایبری, news