هشدار مایکروسافت برای باگ تصاحب Cross-Account در Azure Container Instances

اخبار داغ فناوری اطلاعات و امنیت شبکه

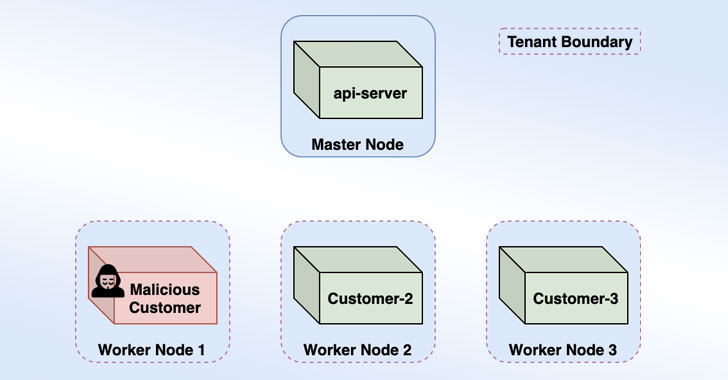

مایکروسافت روز پنجشنبه اعلام کرد که آسیب پذیری در سرویس های Azure Container Instances (ACI) این شرکت را که می تواند توسط عاملان مخرب "برای دسترسی به اطلاعات دیگر مشتریان" مورد حمله قرار بگیرد، برطرف کرده است. محققان از این آسیب پذیری با عنوان "اولین تسخیر کانتینر cross-account در فضای ابری عمومی" یاد کرده اند.

مهاجمی که از این نقطه ضعف استفاده می کند می تواند دستورات مخرب را روی کانتینرهای کاربران دیگر اجرا کندو همچنین اطلاعات مهم و سری مشتریان و تصاویر مستقر در پلتفرم را به سرقت ببرد. کمپانی مایکروسافت به جز اینکه اعلام کرد برای مشتریانی که تحت تأثیر این حملات قرار گرفته اند "اعتبارنامه های سطح بالا را که قبل از 31 آگوست 2021 در پلتفرم استفاده شده بود، لغو می کند"، هیچ گونه اطلاعات اضافی دیگری مربوط به این نقص را به اشتراک نگذاشته است.

مشخصا Azure Container Instances یک سرویس مدیریت شده است که به کاربران امکان می دهد کانتینرهای Docker را مستقیماً در محیط ابری بدون سرور، بدون نیاز به استفاده از ماشین های مجازی، کلاسترها یا ارکستراتورها اجرا کنند.

تیم اطلاعات تهدید سایبری واحد 42 شبکه Palo Alto این آسیب پذیری را "Azurescape" نامگذاری کرده و اشاره کرده است که چگونه مهاجمی با استفاده از تکنیک cross-tenant میتواند از کانتینر ACI پرخطر آنها فرار کند، اختیارات را در کلاستر Kubernetes تا حد چندنفره افزایش دهد و کنترل کانتینرهای تحت تأثیر را با اجرای کد مخرب در دست بگیرد.

به گفته محققان، بیرون آمدن از کانتینر به دلیل تاریخ گذشته بودن ران تایم کانیتنر در ACI (runC v1.0.0-rc2) امکان پذیر شده است، بنابراین می توان از CVE-2019-5736 (امتیاز CVSS: 8.6) برای فرار از کانتینر و اجرای کد با اختیارات بیشتر در هاست اصلی استفاده کرد.

مایکروسافت اعلام کرد که به مشتریان مشخص با کانتینرهایی که در همان کلاستر Kubernetes با کانتینر مخرب و آلوده ایجاد شده که توسط Palo Alto Networks برای نشان دادن این حمله ایجاد شده، اطلاع داده است. گفته می شود که این کلاستر میزبان 100 دسته مشتری و حدود 120 نود بوده است. همچنین این شرکت اعلام کرد هیچ مدرکی مبنی بر سواستفاده مهاجمان از این نقص برای انجام نفوذ در فضای سایبری وجود نداشته و تحقیقات آن "هیچ دسترسی غیرمجاز به داده های مشتری را نشان نداده است".

افشاگری دیگر مربوط به دومین نقص Azure میباشد که در طی دو هفته آشکار گردیده است. اولین مورد نقص حیاتی و بزرگ پایگاه داده Cosmos است که می تواند به طور بالقوه مورد سواستفاده قرار گیرد تا به کاربران Azure امکان دسترسی کامل به موارد پایگاه داده مشتریان دیگر را بدون هرگونه مجوز ارائه نماید.

آریل زلیوانکی و یووال آوراهامی، محققان واحد 42 گفتند: "این کشف نیاز کاربران را به رویکرد "جدی و عمیق دفاعی" برای ایمن سازی زیرساخت های ابری آنها که شامل نظارت مستمر برای تهدیدات در داخل و خارج از پلتفرم ابری است را نشان می دهد. همچنین کشف Azurescape به نوعی بر نیاز ارائه دهندگان خدمات ابری برای دادن دسترسی کافی به محققان خارجی برای مطالعه محیط های آنها و جستجوی تهدیدهای ناشناخته تاکید می نماید″.

برچسب ها: کلاستر, Azure, Cosmos, ACI, Kubernetes, Azurescape, Container, کانتینر, cross-aaccount, Azure Container Instances, Palo Alto, فضای ابری, Cloud, cybersecurity, Microsoft, مایکروسافت, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری