کشف نقصهای جدید BGP در نرمافزار محبوب پروتکل روتینگ اینترنت

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری نقاط ضعفی را در پیادهسازی نرمافزار Border Gateway Protocol (BGP) کشف کردهاند که میتواند برای ایجاد شرایط denial-of-service (DoS) در peerهای آسیبپذیر BGP مورد استفاده قرار گیرد.

این سه آسیبپذیری در نسخه 8.4 FRRouting، یک مجموعه پروتکل مسیریابی اینترنت متن باز محبوب برای پلتفرمهای لینوکس و یونیکس قرار دارند. این پروتکل در حال حاضر توسط چندین تامینکننده مانند NVIDIA Cumulus، DENT و SONiC استفاده میشود که خطرات زنجیره تامین را به همراه دارد.

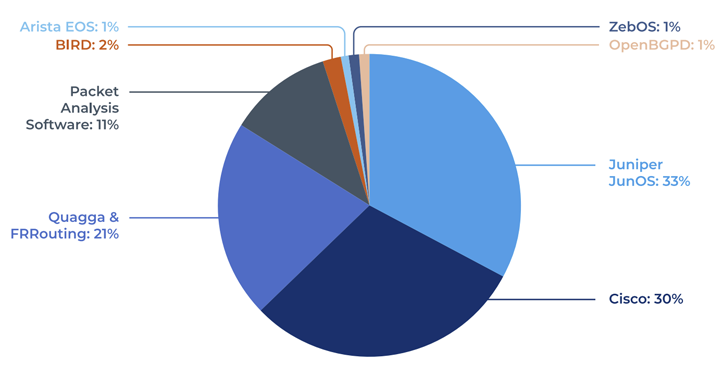

این کشف نتیجه تجزیهوتحلیل هفت نوع پیادهسازی مختلف BGP است که توسط Forescout Vedere Labs انجام شده است : FRRouting، BIRD، OpenBGPd، Mikrotik RouterOS، Juniper JunOS، Cisco IOS و Arista EOS.

لازم به ذکر است، BGP یک پروتکل گیتوی است که برای تبادل اطلاعات مسیریابی و دسترسی بین سیستمهای مستقل طراحی شده است و برای یافتن کارآمدترین مسیرها برای ارائه ترافیک اینترنت استفاده میشود.

لیست سه نقص به شرح زیر است:

• آسیبپذیری CVE-2022-40302 (امتیاز CVSS : 6.5) : هنگام پردازش یک پیام BGP OPEN نادرست با گزینه طول پارامترهای اختیاری Extended Optional، خارج از محدوده خوانده میشود.

• آسیبپذیری CVE-2022-40318 (امتیاز CVSS : 6.5) : هنگام پردازش یک پیام BGP OPEN نادرست با یک گزینه طول پارامترهای اختیاری Extended Optional، خارج از محدوده خوانده میشود.

• آسیبپذیری CVE-2022-43681 (امتیاز CVSS : 6.5) : هنگام پردازش یک پیام BGP OPEN نادرست که به طور ناگهانی با octet طول گزینه بهپایان میرسد، خارج از محدوده خوانده میشود.

این شرکت در گزارشی که با خبرگزاریها به اشتراک گذاشته شده است، گفت : «این مشکلات میتواند توسط مهاجمان برای دستیابی به شرایط DoS در peerهای آسیبپذیر BGP مورد سواستفاده قرار گیرد، بنابراین تمام سشنهای BGP و جدولهای مسیریابی حذف میشوند و موارد peer پاسخگو نیستند».

"شرط DoS ممکن است با ارسال مکرر پکتهای نادرست به مدت نامحدود طولانی شود. علت اصلی آن، همان الگوی کد آسیبپذیر است که در چندین عملکرد مربوط به مراحل مختلف تجزیه پیامهای OPEN کپی شده است."

یک عامل تهدید میتواند آدرس IP معتبر یک peer متعلق به BGP مورد اعتماد را جعل کند یا از سایر نقصها و پیکربندیهای نادرست برای به خطر انداختن یک peer قانونی سواستفاده کند و سپس یک پیام OPEN ناخواسته BGP را صادر کند.

این امر با بهرهگیری از این واقعیت حاصل میشود که "FRRouting شروع به پردازش پیامهای OPEN (به عنوان مثال، حذف پارامترهای اختیاری) و قبل از اینکه فرصتی برای تایید فیلدهای BGP Identifier و ASN روتر مبدا پیدا کند، مینماید."

بهعلاوه، Forescout یک ابزار متن باز BGP Fuzzer مبتنی بر پایتون را در دسترس قرار داده است که به سازمانها اجازه میدهد تا امنیت مجموعههای BGP مورد استفاده در داخل را آزمایش کنند و همچنین نقصهای جدیدی در پیادهسازی BGP پیدا کنند.

آنطور که Forescout گفت: "پیادهسازیهای BGP مدرن هنوز دارای ایرادات ساده در دسترسی هستند که میتوانند توسط مهاجمان مورد سواستفاده قرار گیرند. برای کاهش خطر اجرای BGP آسیبپذیر، بهترین توصیه این است که دستگاههای زیرساخت شبکه را تا حد امکان پچ کنید."

این یافتهها هفتهها پس از اینکه ESET دریافت که روترهای دست دومی که قبلا در محیطهای شبکههای تجاری استفاده میشدند، دادههای حساسی ازجمله اعتبارنامه سازمانی، جزئیات VPN، کلیدهای رمزنگاری و سایر اطلاعات حیاتی مشتری را در خود جای داده بودند، انتشار یافته است.

شرکت امنیت سایبری اسلواک ESET گفت: «قرار گرفتن دادههای جمعآوریشده از دستگاهها (از جمله دادههای مشتری، کلیدهای احراز هویت روتر به روتر، فهرستهای برنامهها و موارد دیگر) در اختیار افراد و گروههای مهاجم، برای راهاندازی یک حمله سایبری بزرگ کافی است».

برچسب ها: BGP Fuzzer, Forescout, Rout, CVE-2022-43681, CVE-2022-40318, CVE-2022-40302, BGP OPEN, Gateway Protocol, Arista EOS, FRRouting, BIRD, OpenBGPd, Mikrotik RouterOS, Cisco IOS, SONiC, NVIDIA Cumulus, DENT, peer, Border Gateway Protocol, BGP, Juniper Junos, آسیبپذیری, Unix, یونیکس, پایتون, Python, Linux, لینوکس, DoS, Vulnerability, تهدیدات سایبری, Cyber Security, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news