یک و نیم میلیارد دستگاه اندروید، قربانی آسیبپذیریهای مهم چیپست بلوتوث شرکت مدیاتک

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعهای از آسیبپذیریهای امنیتی در چیپستهای مدیاتک شناسایی شدهاند که بر چندین نسخه اندروید و سایر پلتفرمهای نرمافزاری مرتبط تاثیر میگذارند.

مدیاتک در تولید تبلتها و تلفنهای هوشمند اندرویدی پیشتاز بازار است و با یک میلیارد و پانصد میلیون دستگاه اندرویدی فعال، در جایگاه دومین ارائهدهنده چیپستهای گوشیهای هوشمند در جهان قرار دارد.

مدیاتک که به دلیل ادغام فناوریهای پیشرفته 5G، هوش مصنوعی، تصویربرداری، اتصال و بازی شناخته شده است، راهکارهایی تکنولوژی سطح بالا را ارائه میکند که تجربیات کاربر را در طیف گستردهای از دستگاهها در سراسر جهان افزایش میدهد.

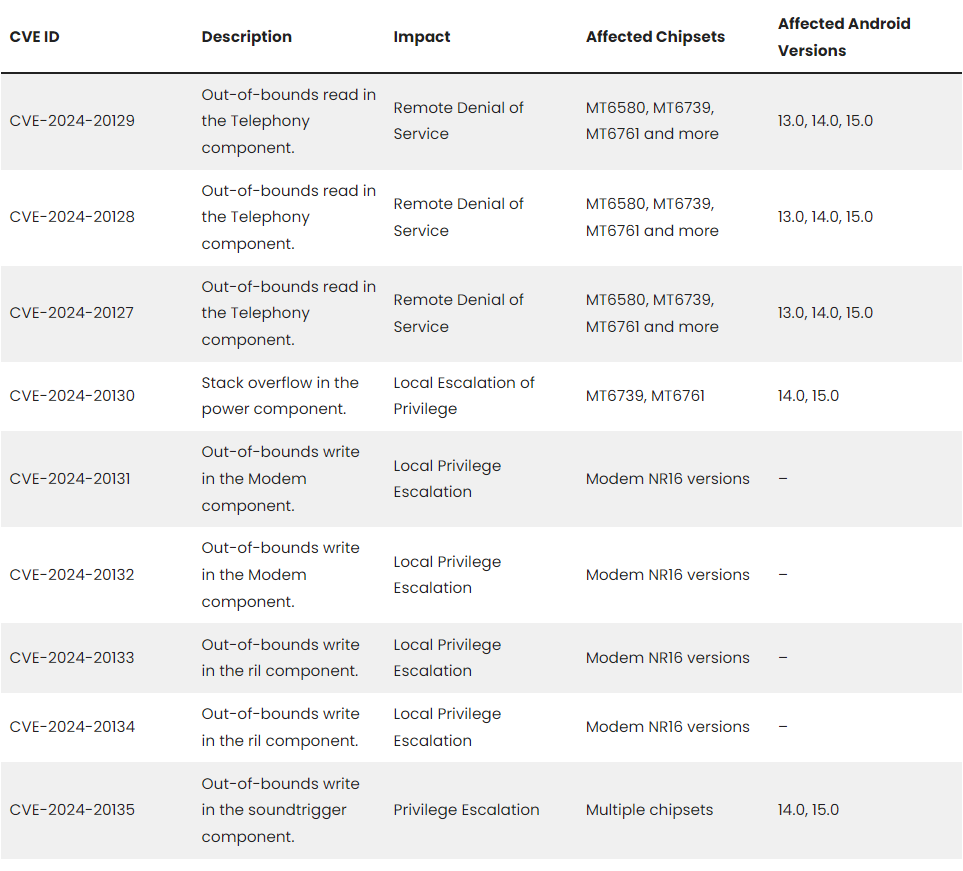

این آسیبپذیریها که در یک بولتن امنیتی جدید بهتفصیل شرح داده شدهاند، خطرات مهمی ازجمله افزایش اختیارات و حملات Denial-of-Service را به همراه دارند.

یکی از حیاتیترین آسیبپذیریها، با نام CVE-2024-20125، مربوط به نوشتن خارج از محدوده در کامپوننت vdec است. این نقص به طور بالقوه میتواند منجر به افزایش اختیار محلی شود و به مهاجمان اجازه میدهد بدون نیاز به تعامل با کاربر، اختیارات اجرای سیستم را بهدست آورند.

مدیاتک در بولتن امنیتی خود گفت: «در vdec، به دلیل بررسی محدودیتهای ناقص، امکان نوشتن خارج از محدوده وجود دارد. این امر میتواند منجر به افزایش محلی اختیار با مجوزهای اجرای سیستم مورد نیاز شود. تعامل کاربر برای بهرهبرداری از این نقص لازم نیست».

چیپستهای تحتتاثیر قرارگرفته عبارتند از MT6580، MT6761، MT6765، MT6768 و بسیاری دیگر. این آسیبپذیری بر دستگاههایی که در دستگاه با اندروید 13.0 و 14.0 فعال هستند، تاثیر میگذارد.

چندین آسیبپذیری با شدت متوسط که شناسایی شدهاند عبارتند از:

آسیبپذیریهای دیگر، فراتر از اندروید هستند و بر پلتفرمهایی مانند openWRT، Yocto و RDK-B تاثیر میگذارند:

آسیبپذیری CVE-2024-20136: خواندن خارج از محدوده در DA میتواند منجر به افشای اطلاعات محلی شود که بر طیف گستردهای از چیپستها و نسخههای نرمافزاری ازجمله openWRT 19.07 و Yocto 4.0 تاثیر میگذارد.

آسیبپذیری CVE-2024-20137، CVE-2024-20138، و CVE-2024-20139: مشکلات در کامپوننتهای wlan و بلوتوث میتواند منجر به قطع ارتباط کلاینت و افشای اطلاعات شود که بر انتشار SDK و سایر پلتفرمها تاثیر میگذارد.

پاسخ و توصیهها

مدیاتک این آسیبپذیریها را پذیرفته و از سازمانها میخواهد که فورا سیستمهای آسیبدیده را بروزرسانی کنند. این شرکت مکانیزم گزارشی را در وبسایت خود ارائه کرده است تا کاربران بتوانند یافتههای اضافی را افشا کنند.

به OEMهای دستگاهها، توصیه شده است که برای کمک بیشتر با نمایندگان MediaTek مربوطه خود تماس بگیرند.

این بولتن بهعنوان یک یادآوری مهم برای نظارت مستمر و بروزرسانی نرمافزار سیستم برای محافظت در برابر نقض احتمالی امنیتی عمل میکند.

برچسب ها: RDK-B, openWRT, Yocto, MT6580, MT6761, MT6765, MT6768, vdec, مدیاتک, Smart Phone, MediaTek, Chipset, OEM, چیپست, Bluetooth, بلوتوث, Tablet, cybersecurity, آسیبپذیری, Vulnerability, Android , جاسوسی سایبری, اندروید, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news