آسیبپذیری بحرانی سرور Atlassian Bitbucket در برابر RCE

اخبار داغ فناوری اطلاعات و امنیت شبکه

اطلسین (Atlassian) یک توصیه امنیتی منتشر کرده است که به کاربران سرور Bitbucket و Data Center درباره یک نقص امنیتی مهم هشدار داده است که مهاجمان میتوانند از آن برای اجرای کد دلخواه بر روی نمونههای آسیبپذیر استفاده کنند.

اساساً Bitbucket یک ابزار میزبانی، مدیریت و همکاری کد مبتنی بر Git با ادغام Jira و Trello است.

آخرین نقص بهعنوان CVE-2022-36804 ردیابی میشود و یک فرمان تزریقی در چندین اندپوینت API محصول نرمافزاری است و امتیاز شدت CVSS 9.9 از حداکثر 10.0 را دریافت کرده است، که نشان میدهد این آسیبپذیری مهمی است که باید فوراً اصلاح شود.

توصیهنامه Atlassian توضیح میدهد: «یک مهاجم با دسترسی به یک رپوزیتوری عمومی یا با مجوز خواندن به یک رپوزیتوری Bitbucket خصوصی میتواند کد دلخواه را با ارسال یک درخواست HTTP مخرب اجرا کند. »

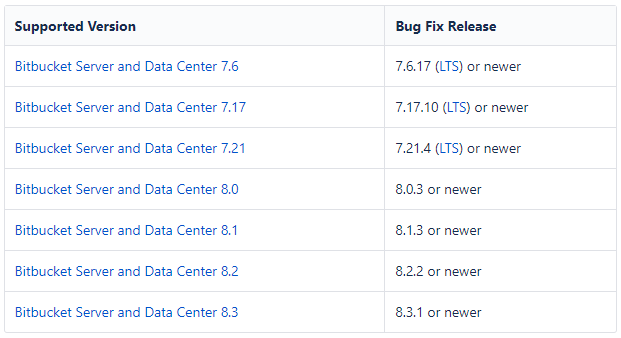

این آسیبپذیری تمامی نسخههای Bitbucket Server و Data Center را بعد از 6.10.17، از جمله نسخه 7.0.0 و تا 8.3.0 تحت تأثیر قرار میدهد.

نسخههایی که مشکل را در خود دارند عبارتنداز 7.6.17، 7.17.10، 7.21.4، 8.0.3، 8.1.3، 8.2.2 و 8.3.1. متأسفانه، نسخههای قدیمیتر و پشتیبانینشده از شاخه 6.x برای این نقص، بروزرسانی دریافت نمیکنند.

به کسانی که نمیتوانند بروزرسانیهای امنیتی را اعمال کنند، توصیه میشود با خاموش کردن رپوزیتوری عمومی با استفاده از "feature. public.access=false"، اقدامات کاهشی و کنترلی موقت جزئی را اعمال کنند.

به این ترتیب، نمونهها برای کاربران غیرمجاز قابل دسترسی نخواهند بود. با این حال، کاربران مجاز، مانند عوامل تهدید که اعتبارنامههای معتبر را به خطر انداختهاند، همچنان ممکن است حملاتی را انجام دهند.

همچنین Atlassian اشاره میکند که کسانی که از طریق دامنههای bitbucket.org به Bitbucket دسترسی دارند تحت تأثیر RCE حیاتی قرار نمیگیرند، زیرا خود تأمینکننده این نمونهها را میزبانی میکند.

PoC در راه است

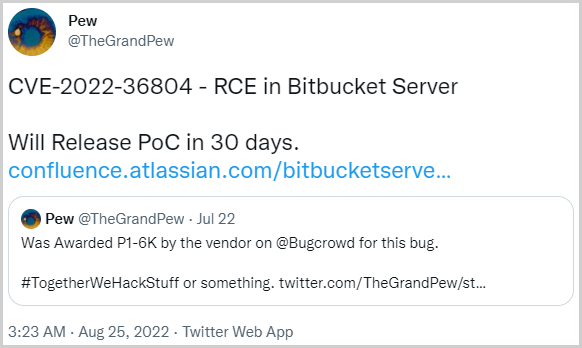

محقق امنیتی که CVE-۲۰۲۲-۳۶۸۰۴ را در ژوئیه ۲۰۲۲ کشف کرد، مکس گرت، آن را از طریق برنامه جایزه باگ این شرکت در Bugcrowd به Atlassian گزارش کرد و ۶۰۰۰ دلار برای یافته خود دریافت کرد.

دیروز، این محقق جوان در توییتر قول داد که یک اکسپلویت اثبات مفهوم (PoC) را برای این باگ در ۳۰ روز منتشر کند و به مدیران سیستم یک حاشیه زمانی راحت برای اعمال اصلاحات موجود بدهد.

انتشار PoC مسلماً باعث افزایش بهرهبرداری فعال از نقص مهم RCE توسط هکرها میشود، اما هیچ تضمینی وجود ندارد که این اتفاق زودتر رخ ندهد.

گرت به BleepingComputer گفت که مهندسی معکوس پچ Atlassian نباید برای هکرهای ماهر خیلی سخت باشد.

اجرای کد از راه دور قویترین نوع آسیبپذیری است که مهاجمان را قادر میسازد تا در عین دور زدن تمام اقدامات امنیتی، آسیبهای زیادی وارد کنند، بنابراین انگیزه کافی برای این کار وجود دارد.

با این حال، به کاربران سرور Bitbucket و مرکز داده توصیه میشود که در اسرع وقت بروزرسانی امنیتی موجود یا اقدامات کاهش مخاطرات سایبری را اعمال کنند.

برچسب ها: CVE-2022-36804, Bitbucket Server, Data Center, Trello, Jira, Atlassian, اجرای کد از راه دور, Atlassian Bitbucket, پچ, سرور, Server, RCE, HTTP, Patch, باگ, bug, آسیبپذیری, Remote Code Execution, Vulnerability, Cyber Security, حملات سایبری, امنیت سایبری, Cyber Attacks, حمله سایبری, news