آسیبپذیری جهانی هزاران دستگاه Juniper در برابر نقص RCE

اخبار داغ فناوری اطلاعات و امنیت شبکه

تخمینزده میشود که 12000 فایروال و سوئیچ EX Juniper SRX در برابر نقص اجرای کد از راه دور (Remote Code Execution) بدون فایل آسیبپذیر هستند که مهاجمان میتوانند بدون احراز هویت از آن سواستفاده کنند.

در ماه آگوست، Juniper تعداد زیادی آسیبپذیری «دستکاری در نوع محیط PHP» (CVE-2023-36844/CVE-2023-36845) و «احراز هویت نامشخص برای فانکشن بحرانی» (CVE-2023-36846/CVE-2023-36847) که دارای درجه شدت «متوسط» 5.3 بود را افشا کرد.

بااینحال، هنگامی که این آسیبپذیریها به هم متصل و با یکدیگر همگام شوند، با امتیاز 9.8 به یک نقص حیاتی در اجرای کد از راه دور تبدیل میشوند.

در گزارش فنی بعدی، WatchTowr Labs یک PoC منتشر کرد که نقصهای CVE-2023-36845 و CVE-2023-36846 را به هم متصل نمود و به محققان این امکان را داد تا با آپلود دو فایل در یک دستگاه آسیبپذیر، کد را از راه دور اجرا کنند.

امروز، محقق آسیبپذیری مجموعه VulnCheck با نام جیکوب بینز، PoC یک اکسپلویت دیگر را منتشر کرد که فقط از CVE-2023-36845 استفاده میکند، و نیاز به آپلود فایلها را دور میزند و درعینحال امکان اجرای کد از راه دور را فراهم میآورد.

بهعنوان بخشی از گزارش بینز، محقق یک اسکنر رایگان را در GitHub به اشتراک گذاشت تا به شناسایی موارد آسیبپذیر کمک کند و که در پی آن هزاران دستگاه آسیبپذیر متصل به اینترنت نشان داده شدند.

گزارش VulnCheck توضیح میدهد: "در این بلاگ نشان دادیم که چگونه CVE-2023-36845، یک آسیبپذیری که توسط Juniper با شدت «متوسط» پرچمگذاری شده است، میتواند برای اجرای کد دلخواه از راه دور بدون احراز هویت استفاده شود".

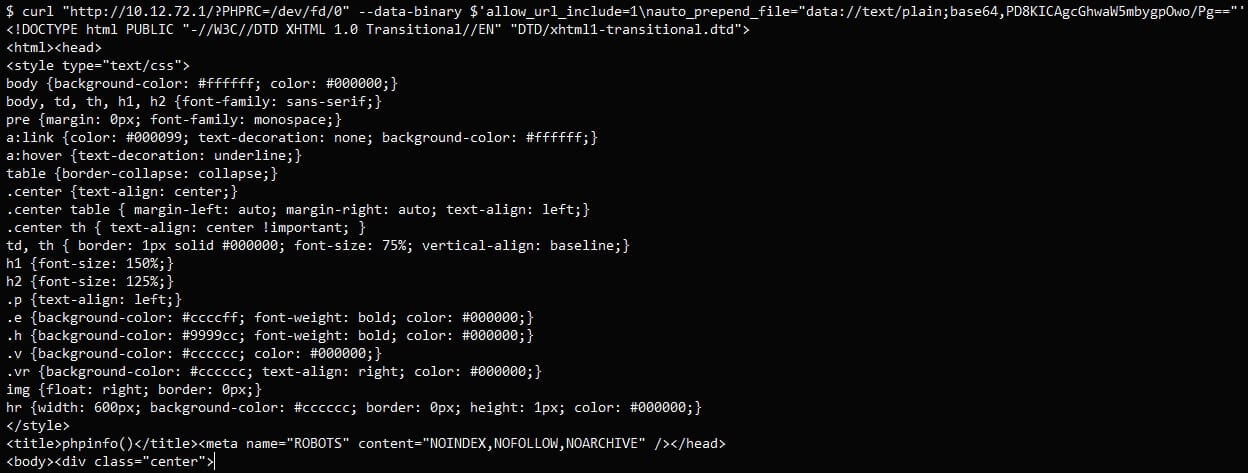

این گزارش افزود: "ما یک اکسپلویت چند مرحلهای (اما بسیار قوی) را به یک اکسپلویت تبدیل کردهایم که میتواند با استفاده از یک دستور curl نوشته شود؛ و اینطور که به نظر میرسد، بر روی سیستمهای قدیمی بیشتری تاثیر میگذارد".

تاثیر مشکل امنیتی شناساییشده گستردهتر و بسیار شدیدتر از آن چیزی است که رتبهبندی CVSS «متوسط» آن نشان میدهد، و ادمینها باید فورا برای اصلاح این وضعیت اقدام کنند.

اکسپلویت جدید

جیکوب بینز میگوید که یک فایروال قدیمی Juniper SRX210 را برای آزمایش اکسپلویت خریداری کرده است، اما متوجه شده است که دستگاه او عملکرد do_fileUpload () مورد نیاز برای آپلود فایلها در دستگاه را ندارد.

این امر به طور موثر زنجیره اکسپلویت watchTowr را شکست و باعث شد این محقق ببیند آیا راه دیگری برای اجرای کد از راه دور وجود دارد یا خیر.

بینز دریافت که شما میتوانید با دستکاری متغیرهای محیطی، نیاز به آپلود دو فایل را در سرورهای مورد نظر دور بزنید.

وب سرور Appweb فایروال Juniper درخواستهای HTTP کاربر را از طریق stdin هنگام اجرای یک اسکریپت CGI پردازش میکند.

با بهرهبرداری از این آسیبپذیری، مهاجمان میتوانند سیستم را فریب دهند تا یک شبه "file"/dev/fd/0 را شناسایی کند و با تنظیم متغیر محیطی PHPRC و درخواست HTTP، میتوانند دادههای حساس را نمایش دهند.

سپس، VulnCheck از ویژگیهای «auto_prepend_file» و «allow_url_include» PHP برای اجرای کدهای دلخواه PHP از طریق پروتکل data:// بدون آپلود هیچ فایلی استفاده کرد.

با این اوصاف، رتبه شدت CVE-2023-36845، که 5.4 است، به دلیل توانایی آن در دستیابی به اجرای کد از راه دور بدون هیچ نقص دیگری، اکنون باید مجددا ارزیابی شود و به رده بحرانی بسیار بالاتری برسد.

تاثیر و ریسک

آسیبپذیری CVE-2023-36845 بر نسخههای زیر از Junos OS در سری EX و سری SRX تاثیر میگذارد:

• همه نسخههای قبل از 20.4R3-S8

• نسخه21.1 و 21.1R1 و نسخههای بعدی

• نسخه 21.2 نسخه قبل از 21.2R3-S6

• نسخه 21.3 قبل از 21.3R3-S5

• نسخه 21.4، نسخه قبل از 21.4R3-S5

• نسخههای 22.1 قبل از 22.1R3-S3

• نسخه 22.2 قبل از 22.2R3-S2

• نسخههای 22.3 قبل از 22.3R2-S2، 22.3R3

• نسخه 22.4، نسخه قبل از 22.4R2-S1، 22.4R3

این شرکت تامینکننده، بروزرسانیهای امنیتی را منتشر کرد که آسیبپذیری را در 17 آگوست 2023 برطرف میکرد. بااینحال، با توجه به رتبهبندی شدت پایین این نقص، هشداری برای کاربران آسیبدیده منتشر نشد، زیرا بسیاری از آنها ممکن است اعمال آن را به تعویق بیاندازند.

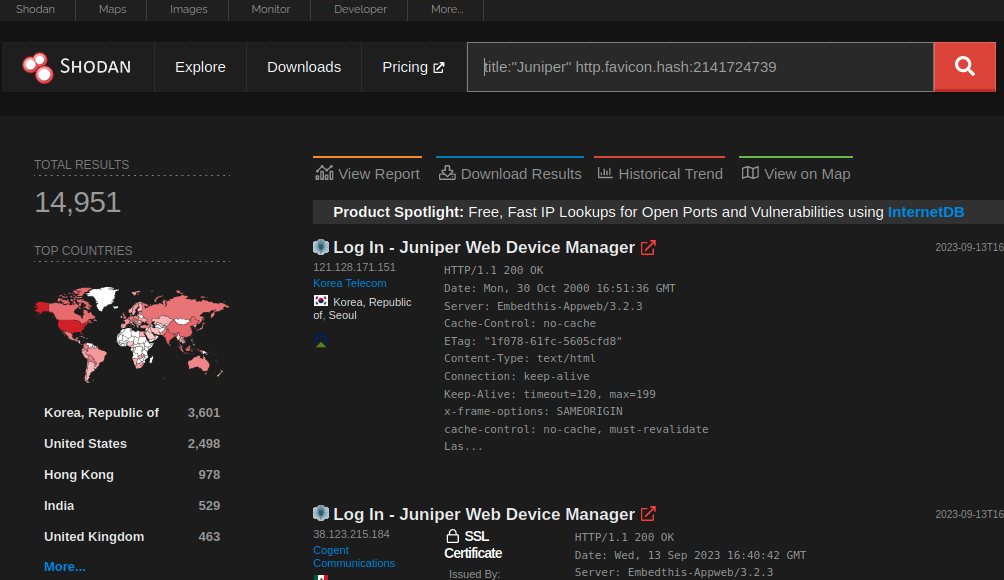

اسکن شبکه VulnCheck نشان داد که 14951 دستگاه Juniper متصل به اینترنت، از این اینترفیس بهره میبرند. بینز از حجم نمونه 3000 دستگاه دریافت که، 79 درصد آنها در برابر این نقص RCE آسیبپذیر هستند.

اگر این درصد برای همه دستگاههای در معرض خطر اعمال شود، به 11800 دستگاه جونیپر آسیبپذیر متصل اینترنت خواهیم رسید، که از این عدد، بخشی نیز شامل کشور ایران میشود.

درنهایت، این گزارش اشاره میکند که Shadowserver و GreyNoise، مهاجمانی هستند که در حال بررسی اندپوینتهای سیستمعامل Junos هستند؛ که مشخصا نشان میدهد که هکرها در حال بررسی فرصت برای استفاده از CVE-2023-36845 در حملات خود هستند.

بنابراین، ادمینهای Juniper باید این بروزرسانیها را در اسرع وقت اعمال کنند، زیرا میتوان از آنها برای دسترسی اولیه به شبکههای سازمانی استفاده کرد.

برچسب ها: GreyNoise, Shadowserver, Juniper SRX210, EX Juniper SRX, CVE-2023-36846, CVE-2023-36847, CVE-2023-36844, CVE-2023-36845, Junos OS, Exploit, اجرای کد از راه دور, Switch, جونیپر نتورکز, RCE, جونیپر, Junos, Juniper Networks, Juniper, اکسپلویت, آسیبپذیری, Remote Code Execution, Vulnerability, سوئیچ, Cyber Security, جاسوسی سایبری, فایروال, firewall, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news