آسیب پذیری هک از راه دور 300000 دستگاه MikroTik

اخبار داغ فناوری اطلاعات و امنیت شبکه

حداقل ۳۰۰۰۰۰ آدرس IP مرتبط با دستگاههای MikroTik در برابر چندین آسیبپذیری امنیتی قابل بهرهبرداری از راه دور، که از آن زمان که توسط تأمینکننده محبوب روترها و دستگاههای ISP وایرلس پچ شدهاند، همچنان آسیبپذیر هستند.

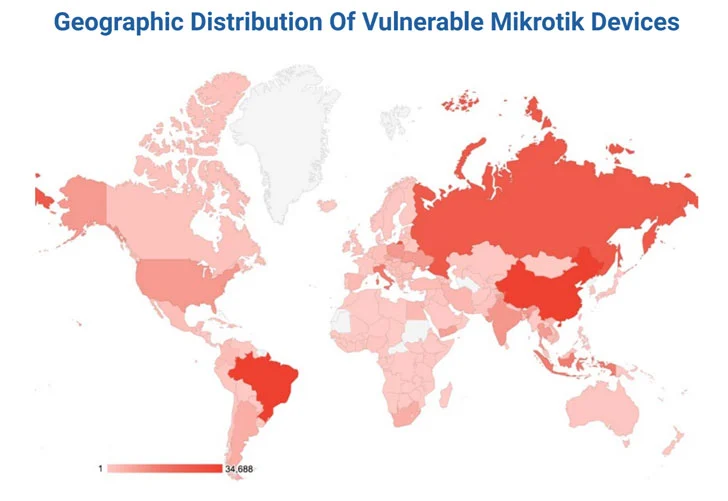

شرکت امنیت سایبری Eclypsium در گزارشی که با هکرنیوز به اشتراک گذاشته شده است، اعلام کرد که بیشترین دستگاههای آسیب دیده در چین، برزیل، روسیه، ایتالیا، اندونزی و نهایتاً در رتبه هشتم، ایالات متحده قرار دارند.

محققان خاطرنشان کردند: «این دستگاهها هم قدرتمند و هم اغلب بسیار آسیبپذیر هستند. این امر باعث شده است که دستگاههای MikroTik در میان عوامل تهدید که دستگاهها را برای همه چیز از جمله حملات DDoS، command-and-control (C2)، تونلینگ ترافیک و موارد دیگر مورد استفاده قرار میدهند، در صدر علاقمندیهایشان قرار بگیرد».

دستگاههای MikroTik یک هدف فریبنده هستند، نه تنها به این دلیل که بیش از دو میلیون دستگاه از آنها در سرتاسر جهان مستقر هستند که میتوانند یک سطح حمله بزرگ را ایجاد کنند، بلکه میتواند توسط عوامل تهدید برای اعمال مجموعهای از نفوذها مورد استفاده قرار گیرند.

در واقع، در اوایل سپتامبر سال ۲۰۲۱، گزارشهایی مبنی بر باتنت جدیدی به نام Mēris منتشر شد که با استفاده از دستگاههای شبکه Mikrotik بهعنوان مسیر حمله با بهرهبرداری از یک حمله رکوردشکن distributed denial-of-service، (DDoS) علیه شرکت اینترنتی روسی Yandex انجام داد. ظاهراً این آسیبپذیری امنیتی در سیستم عاملها (CVE-۲۰۱۸-۱۴۸۴۷) برطرف شده است.

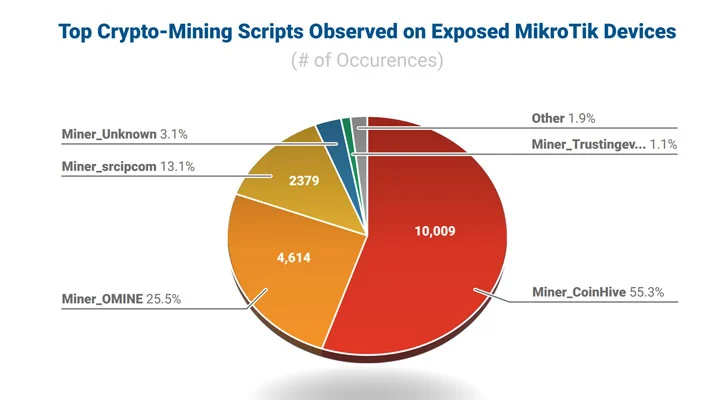

این اولین بار نیست که روترهای MikroTik در حملات واقعی مورد هجمه قرار میگیرند. در سال ۲۰۱۸، شرکت امنیت سایبری Trustwave حداقل سه کمپین بدافزار عظیم را کشف کرد که از صدها هزار روتر MikroTik پچ نشده برای نصب مخفیانه ماینرهای ارزهای دیجیتال بر روی رایانههای متصل به آنها سواستفاده میکرد. در همان سال، Netlab ۳۶۰ کشور چین گزارش داد که هزاران روتر آسیبپذیر MikroTik با استفاده از CVE-۲۰۱۸-۱۴۸۴۷ برای استراق سمع ترافیک شبکه، بهطور مخفیانه در یک باتنت گردآوری شدهاند.

آسیبپذیری CVE-۲۰۱۸-۱۴۸۴۷ نیز یکی از چهار آسیبپذیری رفع نشده است که طی سه سال گذشته کشف شده و میتواند کنترل کامل دستگاههای MikroTik را امکانپذیر کند.

آسیبپذیری CVE-۲۰۱۹-۳۹۷۷ (امتیاز CVSS: ۷. ۵) - در MikroTik RouterOS، اعتبارسنجی ناکافی مبدا پکیج آپگرید شده، امکان ریست کردن همه نامهای کاربری و گذرواژهها را فراهم میکند.

آسیبپذیری CVE-۲۰۱۹-۳۹۷۸ (امتیاز CVSS: ۷. ۵) - محافظت ناکافی MikroTik RouterOS از یک ریسورس حیاتی، منجر به آلوده شدن حافظه کش میشود.

آسیبپذیری CVE-۲۰۱۸-۱۴۸۴۷ (امتیاز CVSS: ۹. ۱) - آسیبپذیری پیمایش دایرکتوری MikroTik RouterOS در اینترفیس WinBox

آسیبپذیری CVE-۲۰۱۸-۷۴۴۵ (امتیاز CVSS: ۹. ۸) - آسیبپذیری سرریز بافر MikroTik RouterOS SMB

علاوه بر این، محققان Eclypsium گفتند که آنها ۲۰۰۰۰ دستگاه MikroTik را پیدا کردهاند که اسکریپتهای استخراج ارز دیجیتال را به صفحات وب که کاربران بازدید میکردند، تزریق مینموده است.

محققان میگویند: «توانایی روترهای آسیبدیده برای تزریق محتوای مخرب، تونل، کپی یا مسیریابی مجدد ترافیک میتواند برای کارهای بسیار مخرب مختلفی استفاده شود. آلودگی DNS میتواند ارتباط یک کاربر راه دور را به یک وبسایت مخرب هدایت کند یا یک machine-the-middle را در مسیر قرار دهد».

محققان افزودند: "یک مهاجم میتواند بصورت بابقوه از تکنیکها و ابزارهای شناخته شده برای به دست آوردن اطلاعات حساس استفاده کند؛ اقداماتی مانند سرقت اعتبارنامههای MFA از کاربر راه دور با استفاده از پیام کوتاه از طریق وایفای. مانند حملات قبلی، ترافیک سازمانی میتواند به محل دیگری تونل شود یا محتوای مخرب به ترافیک اصلی تزریق شود".

روترهای MikroTik تنها دستگاههایی هستند که در حملات یک باتنت شرکت کردهاند. محققان فورتینت این هفته فاش کردند که چگونه باتنت Moobot از یک آسیبپذیری شناخته شده اجرای کد از راه دور (RCE) در محصولات مانیتورینگ Hikvision (CVE-۲۰۲۱-۳۶۲۶۰) برای توسعه شبکه خود استفاده میکند و از دستگاههای در معرض خطر برای راهاندازی حملات DDoS استفاده مینماید.

در گزارش جداگانهای، این شرکت امنیت سایبری سازمانی گفت که اپراتورهای باتنت معروف به Manga با نام مستعار Dark Mirai به طور فعال از آسیبپذیری اجرای کد از راه دور که قبلاً تأیید شده است (CVE-۲۰۲۱-۴۱۶۵۳)، برای سرقت روترهای TP-Link و دستگاههایی که به شبکه دستگاههای آلوده متصل هستند، استفاده کنند.

بروزرسانی خبر

در بیانیهای که آن شرکت لتونیایی با خبرگزاریها به اشتراک گذاشته است، گفت که "هیچ آسیبپذیری جدیدی در RouterOS وجود ندارد" و در عین حال تأکید کرد که به روز نگه داشتن سیستم عامل "گامی اساسی برای جلوگیری از انواع آسیبپذیری ها" است.

این شرکت توضیح داد: "متأسفانه، مسدود کردن آسیبپذیری قدیمی، به معنی محافظت سریع از روترهای آسیب دیده محافظت نیست. ما یک backdoor غیرقانونی برای تغییر رمز عبور کاربر و بررسی فایروال یا پیکربندی آنها نداریم و این مراحل باید توسط خود کاربران انجام شود".

"ما تمام تلاش خود را میکنیم تا با همه کاربران RouterOS ارتباط برقرار کنیم و به آنها یادآوری کنیم که ارتقاهای نرمافزاری لازم را انجام دهند، از رمزهای عبور ایمن استفاده کنند، فایروال آنها را برای محدود کردن دسترسی از راه دور به کاربرهای ناآشنا بررسی کنیم و به دنبال اسکریپتهای غیر معمول بگردیم. متأسفانه، بسیاری از کاربران هرگز با MikroTik تماس نگرفتهاند و دستگاههای آنها به طور فعال کنترل نمیشود. ما با مؤسسات مختلف در سراسر جهان برای یافتن راه حلهای دیگر در حال همکاری هستیم".

برچسب ها: ارزهای دیجیتال, WinBox, machine-the-middle, فورتینت, Hikvision, Dark Mirai, Manga, TP-Link, Eclypsium, باتنت, تونلینگ, RouterOS, Mēris, ماینر, Miner, پچ, ISP, RCE, Fortinet, MooBot, Patch, cybersecurity, رمزارز, DNS, Yandex, آسیبپذیری, cryptocurrency miners, Trustwave, MikroTik, DDoS, روتر, backdoor, Cryptocurrencies, امنیت سایبری, Cyber Attacks, حمله سایبری