آغاز عملیات جهانی پاکسازی و از بین بردن بدافزار PLUGX در دستگاههای قربانیان

اخبار داغ فناوری اطلاعات و امنیت شبکه

مقامات فرانسوی و یوروپل در حال انجام یک "عملیات پاکسازی" با هدف قرار دادن میزبانهایی هستند که توسط بدافزار PlugX در معرض خطر قرار گرفتهاند.

پس از گزارشی سوی شرکت امنیت سایبری Sekoia.io، دفتر دادستان عمومی پاریس تحقیقات مقدماتی را در مورد باتنتی که میلیونها قربانی جهانی، ازجمله هزاران دستگاه در فرانسه را درگیر میکرد، آغاز نمود. به گفته مقامات فرانسوی، این باتنت برای اهداف جاسوسی استفاده شده است. راهحل آلودگیزدایی و پاکسازی از طریق یوروپل به کشورهای شریکی که از نتیجه این عملیات بینالمللی سود میبرند و جز مخاطبان این حمله هستند، ارائهشده است.

در سپتامبر ٢٠٢٣، محققان Sekoia با موفقیت یک سرور C2 مرتبط با بدافزار PlugX را شناسایی کردند. آنها آدرس IP منحصربهفرد مرتبط با یک نوع از این کرم (worm) را با قیمت ٧ دلار شناسایی و بهدست آوردند.

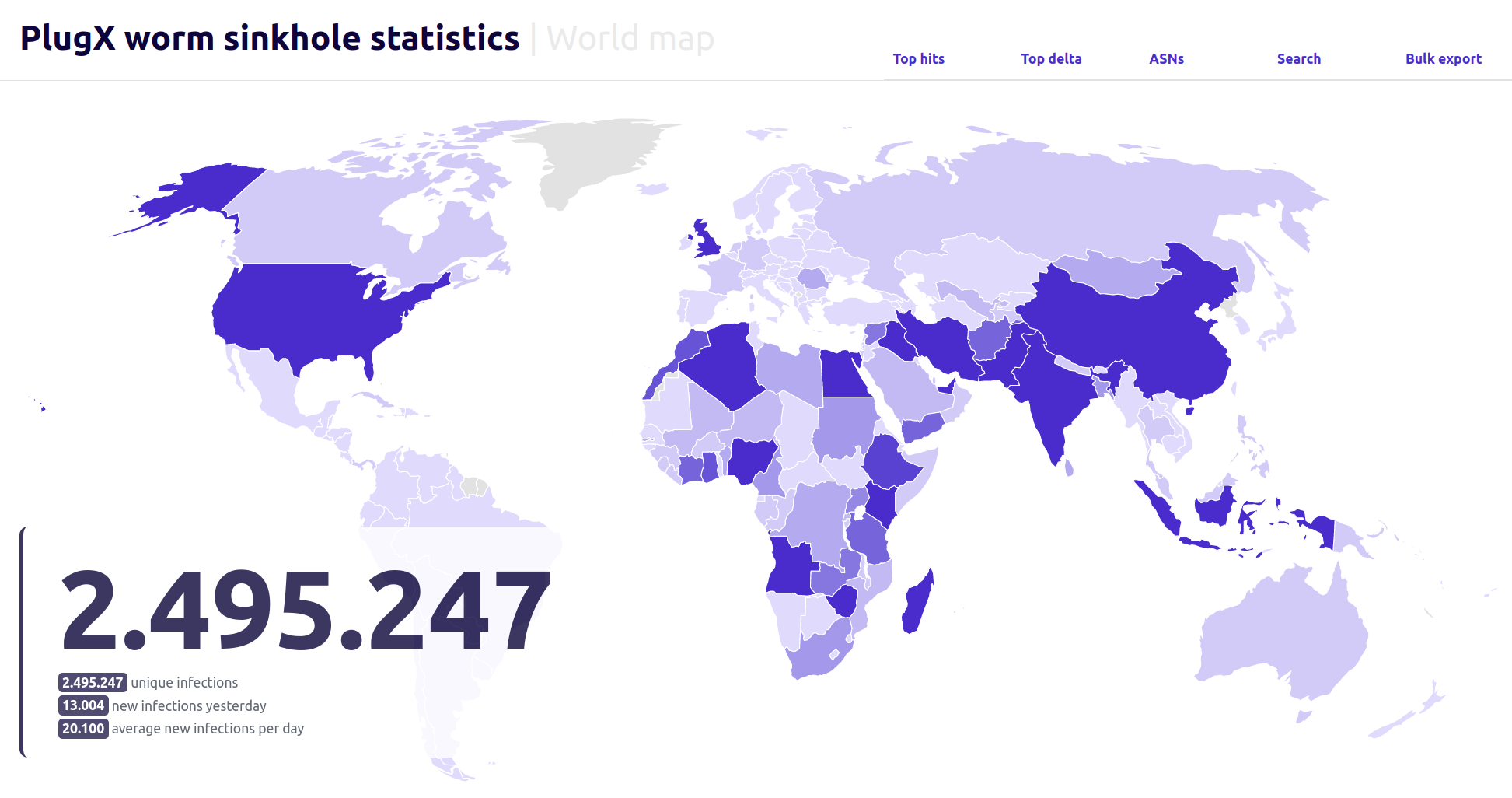

گزارش منتشر شده توسط Sekoia میگوید: "تقریبا چهار سال پس از راهاندازی اولیه این بدافزار، بین ٩٠٠٠٠ تا ١٠٠٠٠٠ آدرس IP عمومی منحصربهفرد هنوز آلوده هستند و هر روز درخواستهای متمایز PlugX را به سینکهول ما ارسال میکنند. ما در ٦ ماه، بیش از ٢,۵ میلیون IP منحصربفرد را مشاهده کردیم که به آن متصل شده بودند

بدافزار PlugX یک تروجان دسترسی از راه دور (RAT) است که از سال ٢٠٠٨ توسط چندین گروه APT مرتبط با چین، ازجمله Mustang Panda، Winnti و APT41 استفاده شده است.

این RAT زمانی که یک برنامه نرمافزاری با امضای دیجیتالی، مانند ابزار اشکالزدایی x32dbg (x32dbg.exe) اجرا میشود، از بارگذاری جانبی DLL برای بارگیری DLL مخرب payload مخرب خود استفاده میکند.

مهاجمان با اصلاح و تغییر ورودیهای رجیستری و ایجاد وظایف برنامهریزی شده برای حفظ دسترسی حتی زمانی که سیستم مجددا راهاندازی میشود، به ماندگاری و پایداری دست یافتند.

محققان رمزنگاری ارتباطات PlugX را تجزیهوتحلیل نموده و دریافتند که آنها میتوانند دستورات حذاف آلودگی را بهدستگاههای در معرض خطر ارسال کنند. آنها دو رویکرد را تشریح کردند: یکی که فقط دستگاههای آلوده را پاکسازی میکند و دیگری اینکه درایوهای USB را پاکسازی میکند. اگرچه این وُرم را نمیتوان به طور کامل ریشهکن کرد، آنها به کشورهای آسیب دیده «فرایند پاکساری مستقل» را برای کاهش آلودگی ارائه میدهند.

در زمان انتشار این گزارش، این وُرم در بیش از ١٧٠ کشور جهان که کشور ایران را نیز شامل میشود، با بیش از ٢,٤٩۵,٠٠٠ آلودگی منحصر به فرد مشاهده شده است. حدود ١۵ کشور (شامل ایران) بیش از ٨٠ درصد از کل آلودگیها را تشکیل میدهند.

با توجه به چالشهای قانونی بالقوه مرتبط با اجرای یک کمپین پاکسازی گسترده، تصمیم برای راهاندازی پاکسازی در مقیاس بزرگ به تیمهای ملی واکنش اضطراری رایانهای (CERT)، آژانسهای اجرای قانون (LEAs) و مقامات امنیت سایبری واگذار شده است. این بهاصطلاح "پاکسازی مستقل" شامل این نهادهای ملی است که دادههایی را از محققان در مورد آلودگیهای داخل حوزه فعالیت خود دریافت میکنند. سپس آنها میتوانند بر اساس ارزیابی خود از وضعیت تصمیم بگیرند که پاکسازی را شروع کنند یا خیر. این فرآیند با در نظر گرفتن اتصالات اینترنت برونمرزی و سایر پیچیدگیها، امکان پاسخگویی مناسب را فراهم میکند.

همانطور که قبلا گفته شد، برای دو روش بحث شده در مورد پاکسازی از راه دور محدودیتهایی وجود دارد. اول از همه، این وُرم قابلیت وجود در شبکههای دارای ایر گپ را دارد که باعث میشود این آلودگیها از دسترس خارج شوند. ثانیا، و شاید قابل توجهتر از مورد قبل اینکه، وُرم PlugX میتواند برای مدت طولانی بدون اتصال به یک دستگاه روی دستگاههای USB آلوده باقی بماند. بنابراین، حذف کامل این وُرم با صدور یک فرمان منحصربهفرد به تمام ورکاستیشنهای آلوده غیرممکن است. در نتیجه، قویا توصیه میشود که ویرایشگرهای امنیتی قوانین شناسایی موثری را در مقابل این تهدید در سمت دستگاهها ایجاد کنند تا از استفاده مجدد از این باتنت در آینده جلوگیری به عمل آید".

برچسب ها: تروجان دسترسی از راه دور, APT41, Spyware, Mustang Panda, PlugX RAT, worm, باتنت, PlugX, Winnti, Remote Access Trojan, cybersecurity, malware, جاسوسی سایبری, Botnet, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news