آلوده کردن رایانهها به بدافزار با سرویس بروزرسانی ویندوز وسط هکرهای کرهشمالی

اخبار داغ فناوری اطلاعات و امنیت شبکه

اینطور که مشاهده شده است، مهاجمان بدنام Lazarus Group در حال راهاندازی کمپین جدیدی هستند که از سرویس Windows Update برای اجرای payload مخرب خود استفاده میکند، و زیرساختهای تکنیکهای living-off-the-land (LotL) را که توسط گروه APT برای پیشبرد اهدافشان استفاده میشود، گسترش میدهند.

گروه لازاروس که با نامهای APT38، Hidden Cobra، Whois Hacking Team و Zinc نیز شناخته میشود، نامی است که به گروه هک دولت-ملت مستقر در کره شمالی اختصاص داده شده است که حداقل از سال ۲۰۰۹ فعال بوده است. سال گذشته این عامل تهدید به یک کمپین پیچیده مهندسی اجتماعی که محققان امنیت را هدف قرار میدهد، مرتبط بوده است.

آخرین حملات فیشینگ spear که Malwarebytes در ۱۸ ژانویه شناسایی کرد، از اسناد تسلیحاتی با فریبهایی در زمینه جایگاههای شغلی سرچشمه میگیرد که کارشان جعل هویت شرکت آمریکایی امنیت جهانی، هوافضا و تسلیحاتی Lockheed Martin است.

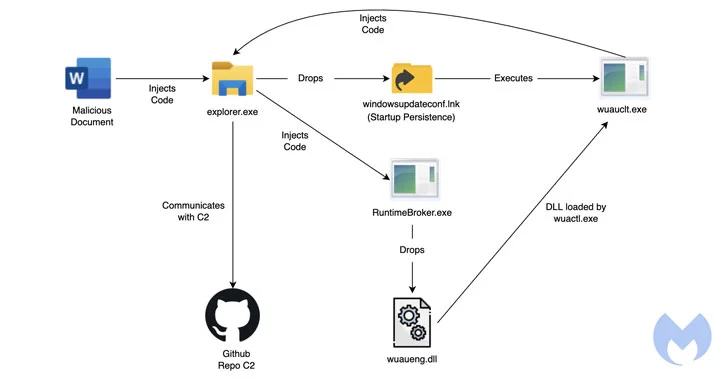

باز کردن فایل فریبنده و جعلی مایکروسافت Word، اجرای یک ماکرو مخرب تعبیه شده در داکیومنت را آغاز میکند که به نوبه خود، یک shell کد رمزگشایی شده با Base64 را برای تزریق تعدادی از اجزای بدافزار به فرآیند "explorer.exe" اجرا میکند.

در مرحله بعدی، یکی از باینریهای بارگذاری شده، "drops_lnk.dll" از Windows Update Client ("wuauclt.exe") استفاده میکند (که به عنوان یک تکنیک فرار دفاعی برای ترکیب کردن فعالیتهای مخرب با نرمافزارهای قانونی ویندوز استفاده میشود) دستوری را اجرا مینماید که ماژول دومی به نام "wuaueng.dll" را بارگذاری میکند.

محققین آنکور ساینی و حسین جازی خاطرنشان کردند: "این تکنیک جالبیست، چرا که توسط Lazarus برای اجرای DLL مخرب خود با استفاده از Windows Update Client برای دور زدن مکانیسمهای شناسایی امنیتی استفاده میشود. با این روش، عامل تهدید میتواند کد مخرب خود را از طریق Microsoft Windows Update Client اجرا نماید".

این شرکت امنیت سایبری "wuaueng.dll" را به عنوان "یکی از مهمترین DLLها در زنجیره حمله" توصیف کرد، که هدف اصلی آن برقراری ارتباط با یک سرور command-and-control (C2) است که در واقع یک ریپوزیتوری GitHub که میزبان ماژولهای مخرب است، در قالب فایلهای تصویری PNG نمایش داده میشوند. گفته میشود حساب GitHub در ۱۷ ژانویه ۲۰۲۲ ایجاد شده است.

مجموعه Malwarebytes گفت که لینکها به Lazarus Group مبتنی بر چند مورد از شواهد مختلف است که آنها را به حملات گذشته توسط یک عامل مرتبط میکند. از جمله آنها میتوان به همپوشانیهای زیرساخت، ابرداده داکیومنتها و استفاده از الگوی فرصتهای شغلی برای شناسایی قربانیان اشاره کرد.

محققان نتیجه گرفتهاند: «Lazarus APT یکی از گروههای APT پیشرفته است که صنعت دفاعی را هدف قرار میدهد. این گروه به بروزرسانی مجموعه ابزار خود برای فرار از مکانیسمهای امنیتی ادامه میدهد. حتی با وجود اینکه آنها از روش قدیمی موضوعات شغلی مدنظر خود بهره میگیرند، از چندین تکنیک جدید برای دور زدن تشخیصها و شناساییکنندهها استفاده مینمایند».

برچسب ها: Lazarus APT, wuaueng.dll, wuauclt.exe, Windows Update Client, explorer.exe, Lockheed Martin, Whois Hacking Team, Zinc, LotL, living-off-the-land, APT38, Microsoft Windows, Microsoft Word, Lazarus, Word, Malwarebytes, DLL, APT, Windows update, cybersecurity, حملات فیشینگ, Github, Lazarus Group, Hidden Cobra, مایکروسافت, فیشینگ, امنیت سایبری, Cyber Attacks, حمله سایبری