ارتباط گروه LofyGang به حملات اخیر زنجیره تامین نرمافزار

اخبار داغ فناوری اطلاعات و امنیت شبکه

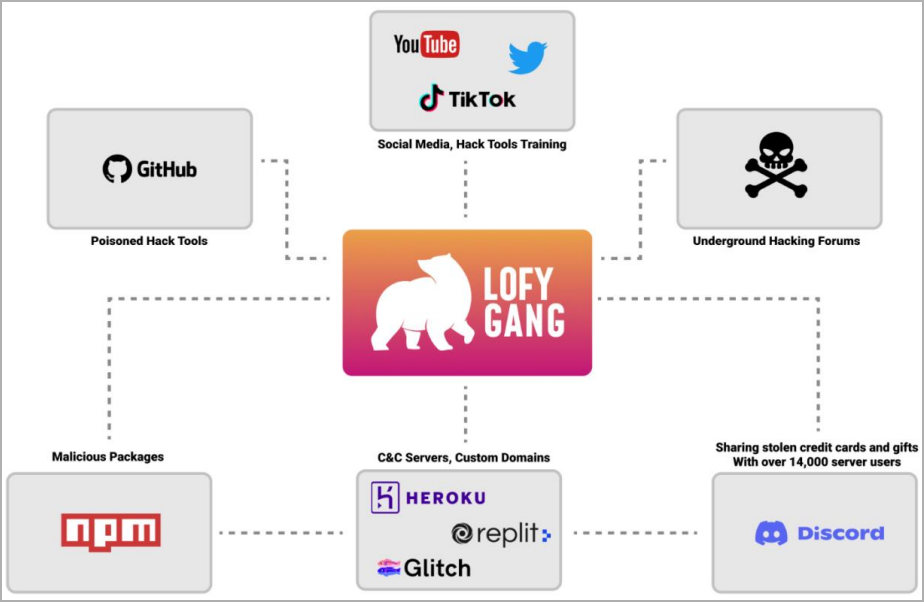

بر اساس تجزیهوتحلیل جدید Checkmarx، تعدادی از حوادث سایبری زنجیره تامین نرمافزار قابل توجه به "LofyGang"، یک گروه حمله که بیش از یک سال فعالیت میکند، مرتبط است.

محققان حدود ٢٠٠ پکیج مخرب را با هزاران نصب مرتبط با LofyGang کشف کردند. اینها شامل چندین دسته از payloadهای مخرب، دزدهای رمز عبور عمومی و بدافزارهای دائمی خاص Discord بود.

چکمارکس اظهار داشت : «برخی در داخل پکیج تعبیه شده بودند، و برخی در حین اجرا، payload مخرب را از سرورهای c2 دانلود کردند.»

برخی از این پکیجها در سه گزارش حادثه مختلف امسال توسط Sonatype، Jfrog و Securelist ثبت شدهاند. بااینحال، "این فقط یک قطعه کوچک از این پازل بزرگتر بوده است. "

از طریق مشاهده فعالیتهای LofyGang در سراسر اینترنت، تیم Checkmarx به این نتیجه رسید که این یک گروه جنایی سازمانیافته متمرکز بر سرقت و اشتراکگذاری کارتهای اعتباری دزدیده شده، بازیها، حسابهای استریمینگ (مانند دیزنی) و موارد دیگر است.

این تحقیق سرور Discord برای LofyGang را بررسی کرد که در ٣١ اکتبر ٢٠٢١ ایجاد شده است. این کانال ارتباطی شامل پشتیبانی فنی برای ابزارهای هک گروه، یک گروه Dark Meme و یک بات اختصاصی است که مسئول ارائه بروزرسانیهای Discord Nitro است.

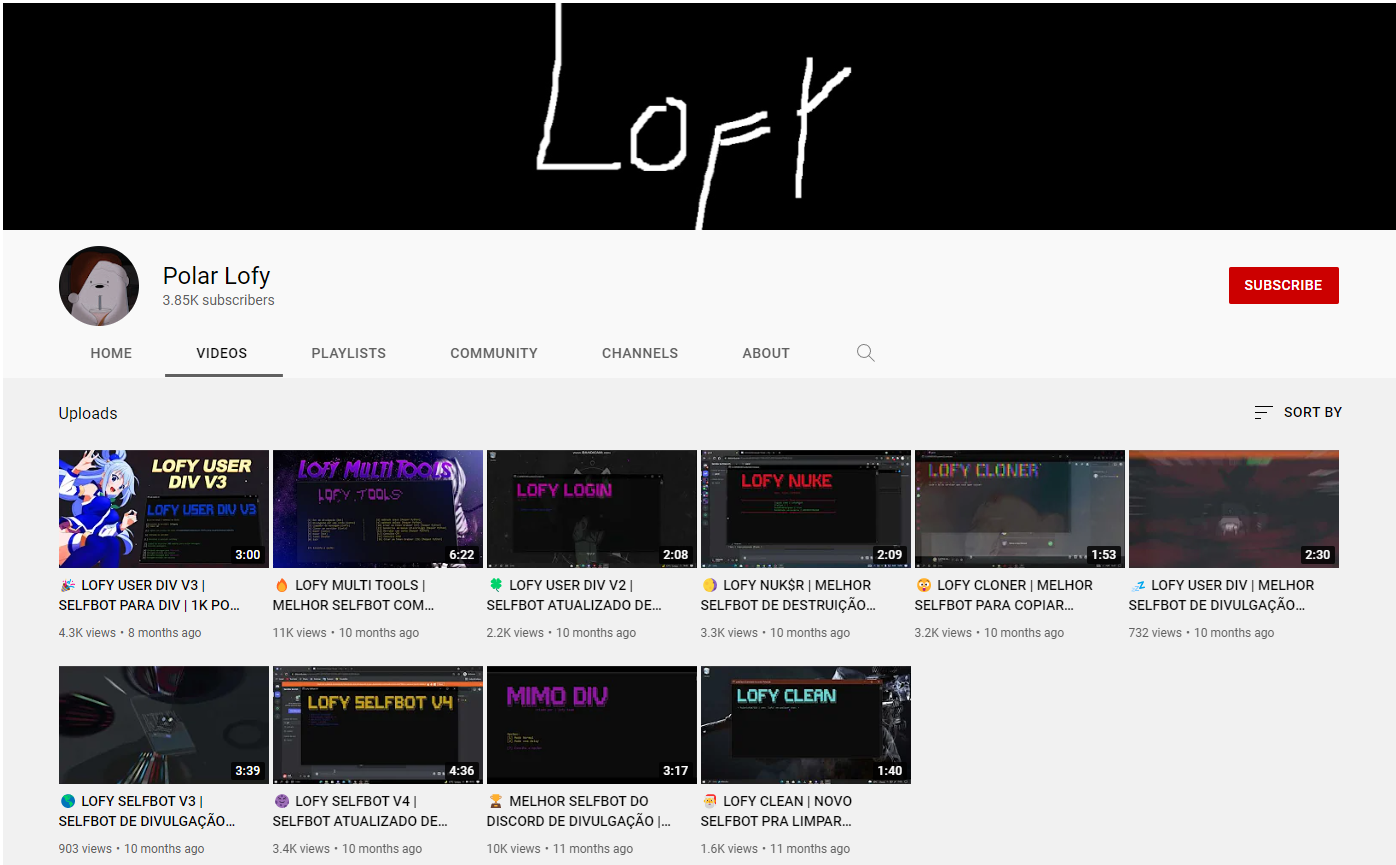

همچنین میزبان ابزارهای هک تحت حساب گیتهاب 'PolarLofy' است، درحالیکه ریپوزیتوری متن باز آن ابزارها و باتها را برای Discord ارائه میدهند.

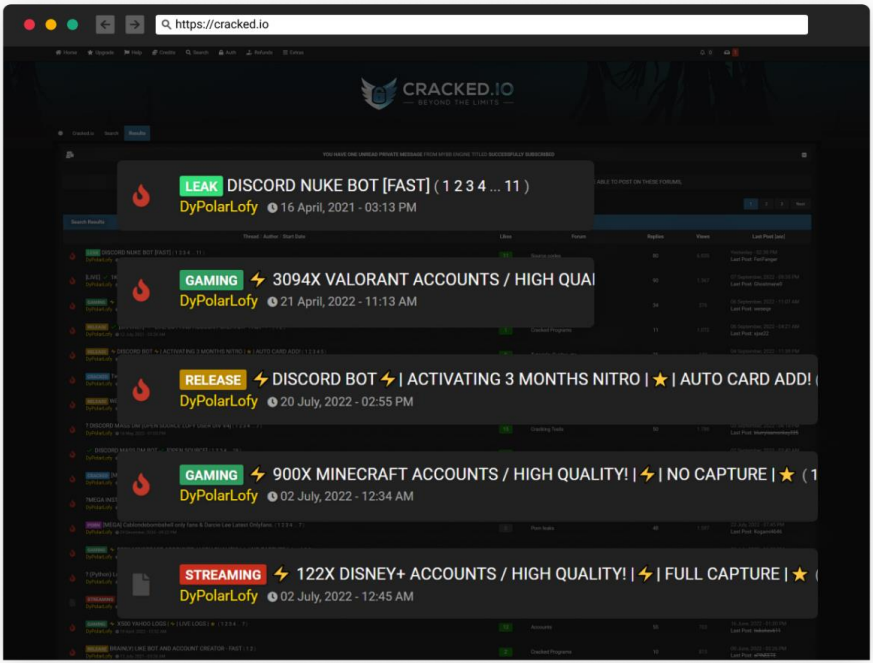

محققان مشاهده کردند که اپراتورهای LofyGang با یک جامعه هک زیرزمینی تحت نام مستعار «DyPolarLofy» در جایی که آنها هزاران حساب Disney+ و Minecraft را فاش میکردند و ابزارها و باتهای هک خود را تبلیغ میکردند، پست منتشر مینمودند.

گروه LofyGang حتی کانال YouTube خود را دارد که در آن محتوایی مانند نشان دادن نحوه استفاده از ابزارهای هک خود را تبلیغ میکند.

محققان بر این باورند که منشاء این گروه به دلیل استفاده از جملات پرتغالی برزیلی و کشف فایلی به نام «brazil. js» که حاوی بدافزاری است که در تعدادی از پکیجهای مخرب آن یافت شده، برزیل است.

در سپتامبر ٢٠٢٢، Sonatype فاش کرد که طی سال گذشته افزایش ٧٠٠ درصدی پکیجهای مخرب را در ریپوزیتوریهای مختلف متن باز شناسایی کرده است. در همان ماه، مرکز اطلاعات تهدیدات مایکروسافت (MSTIC) توصیهای را منتشر کرد که بیان مینمود عوامل تهدید مرتبط با کره شمالی درحال استفاده از نرمافزار متن باز قانونی که کارکنان سازمانها را در صنایع مختلف هدف قرار میدهند، شناسایی شدهاند.

چکمارکس به این نتیجه رسید : «افزایش حملات اخیر زنجیره تامین متن باز به ما میآموزد که مهاجمان سایبری متوجه شدهاند که سواستفاده از اکوسیستم متن باز راهی آسان برای افزایش اثربخشی حملات آنها است. جوامع پیرامون استفاده از نرمافزار متن باز برای اهداف مخرب شکل میگیرند. ما معتقدیم این شروع روندی است که در ماههای آینده افزایش خواهد یافت. »

چکمارکس افزود که یافتههای خود را به تیمهای امنیتی GitHub، NPM، Repl. it، Discord و غیره، منتقل کرده است.

برچسب ها: Disney+, Minecraft, DyPolarLofy, PolarLofy, Discord Nitro, Dark Meme, Checkmarx, LofyGang Group, LofyGang, حملات زنجیره تامین, Software, دیسکورد, Supply Chain Attack, Bot, بات, Discord, Github, گیت هاب, Cyber Security, حملات سایبری, نرمافزار مخرب, امنیت سایبری, Cyber Attacks, حمله سایبری, news