استفاده هکرها از افزونه های آلوده فایرفاکس برای فیشینگ اعتبارنامه های جیمیل

اخبار داغ فناوری اطلاعات و امنیت شبکه

افزونه آلوده فایرفاکس به نام FriarFox توسط هکرهای چینی برای جاسوسی از فعالان تبتی مورد استفاده قرار میگیرد. برای سالها چین متهم به جاسوسی از اقلیت ها، فعالین و خبرنگاران شده است اما با توجه به تحقیقات انجام پذیرفته، تاکتیک های جاسوسی این کشور فقط پیچیده تر و پیگیرانه تر شده است. در جدیدترین تحقیق انجام شده، محققان یک گروه هک مورد حمایت دولت چین را با حملات جاسوسی و فیشینگ علیه اقلیت ها و فعالان تبتی مرتبط دانسته اند.

هکرهای مورد حمایت دولت چین، از فعالان تبتی جاسوسی میکنند:

محققان شرکت پروف پرینت کمپین جدیدی را کشف کرده اند که در آن، تهدیدات مداوم بسیار پیشرفته ای با حمایت حزب کمونیست چین، نهادها، سازمان ها و فعالان تبتی را از طریق یک افزونه مخرب فایرفاکس هدف قرار میدهد.

این گروه و کمپین که تحت نام TA413 ردیابی شده است که قبلا در حملات علیه جامعه تبت نقش داشته است. در آن زمان، گروه فوق الذکر از کمپین هایی با موضوع و محوریت بیماری کووید-19 برای نشر و گسترش بدافزار Sepulcher استفاده کرده است. با این حال حتی در آن زمان نیز هدف اصلی این کار، انجام نظارت و جاسوسی مخالفان مدنی بوده است.

کمپین فیشینگ از مارس 2020 ادامه دارد:

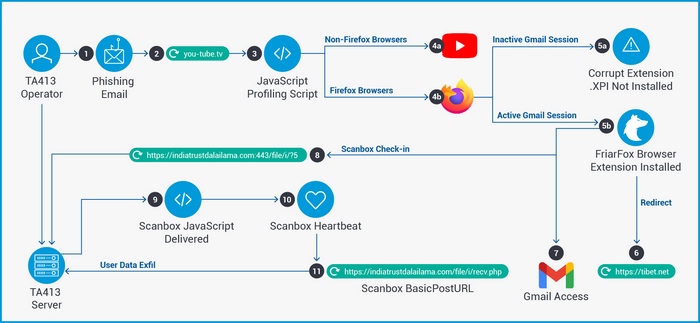

طبق گزارش شرکت امنیتی مستقر در سانی وِیل، کارزارهای فیشینگ سطح پایین علیه تبتی ها، ابتدا در مارس 2020 کشف گردید و از آن زمان تاکنون ادامه دارد. عوامل تهدید در حال حاضر اقدام به ارائه افزونه ای سفارشی برای مرورگر فایرفاکس جهت به سرقت بردن حساب های جیمیل کاربران میکنند.

محققان پروف پرینت در گزارش خود اشاره کرده اند که: "عوامل تهدید کننده، افزونه مخرب سفارشی مرورگر موزیلا فایرفاکس را مطابق با منافع دولتی حزب کمونیست چین ارائه کرده اند تا دسترسی دسترسی و کنترل حساب های جیمیل کاربران را تسهیل نمایند".

تازه ترین جملات نیز در ژانویه و فوریه سال 2021 کشف شده اند. این افزونه مخرب “FriarFox” نام دارد.

در این گزارش توضیح داده شده است که: "ما این فعالیت را به TA413 نسبت میدهیم که علاوه بر افزونه مرورگر با نام FriarFox، در اوایل سال 2021 نیز مشاهده شده است که هر دو بدافزار Scanbox و Sepulcher را وارد نهادها و سازمانهای تبتی کرده است".

پیوندها بدافزار Sepulcher در کمپین های بدافزار Lucky Cat و Exile Rat که سازمان های تبتی را هدف قرار داده بود، ردیابی و پیدا شده اند.

بدافزارها از طریق ایمیل های Spear-phishing به مقصد رسیده اند:

در ظاهر به نظر میرسد که ایمیل های فیشینگ توسط دفتر دالایی لاما در هند و انجمن زنان تبت ارسال میشود. این ایمیل ها دارای یک لینک مخرب است که گیرنده را به یک بروزرسانی جعلی فلش پلیر هدایت میکند که دستور جاوا اسکریپت را برای اسکن دستگاه آلوده شده اجرا کرده و تصمیم میگیرد که محتوای FriarFox را در سیستم تحویل دهد.

پس از اجرا، بد افزار اجازه دسترسی به حساب جیمیل قربانی را میدهد. پس از ورود به حساب جیمیل، بدافزار میتواند ایمیل ها را پیدا کرده، بایگانی کند، بخواند، حذف کند، به عنوان هرزنامه معرفی کرده و به مخاطبین ارسال نماید.

علاوه بر این، میتواند تنظیمات حریم خصوصی را تغییر داده و به داده های کاربر در وب سایت های دیگر دسترسی پیدا کند. همچنین مهاجمان ممکن است بدافزار Scanbox را که یک فریم ورک مبتنی بر جاوا اسکریپت است، بارگیری کند که میتواند کی لاگینگ را انجام داده و داده ها را برای استفاده در حملات بعدی سرقت کند.

محققان پروف پرینت به این نتیجه رسیده اند که: "بر خلاف بسیاری از گروه های ATP، افشای عمومی کمپین ها، ابزارها و زیرساخت ها، منتج به تغییرات عملیاتی قابل توجه TA413 نشده است. بر این اساس، ما پیشبینی میکنیم که در آینده همچنان از روش عملی مشابهی که اعضای گسترده جوامع تبت را هدف قرار میدهد، بهره گرفته شود".

برای اولین بار نیست:

این یک واقعیت است که چین به جاسوسی از فعالان، اقلیت ها و کشورهای همسایه متهم شده است. در سال 2013، فعالان ایغور و تبتی با استفاده از بدافزار اندروید هدف قرار داده شدند. چند سال بعد و در سال 2018، محققان بدافزار اندروید HenBox را شناسایی کردند که از دستگاه های برند ژیائومی و گروه های اقلیت در چین جاسوسی میکرد.

در سال 2019، یک محقق امنیتی هلندی فاش کرد که دولت چین از پایگاه داده های شناسایی چهره، برای نظارت از راه دور بر جمعیت ایغور در منطقه سین کیانگ استفاده میکند.

برچسب ها: Cyber Security, Gmail , China, Java Script, Scanbox, FriarFox, ATP, TA413, phishing, Mozilla, Firefox, فیشینگ, جیمیل, فایرفاکس, تبت