تبدیل باتنت Emotet به پیشرانه باجافزارهای Quantum و BlackCat

اخبار داغ فناوری اطلاعات و امنیت شبکه

در حین نظارت بر فعالیت فعلی باتنت Emotet، محققان امنیتی دریافتند که گروههای باجافزار Quantum و BlackCat اکنون از این بدافزار برای استقرار payloadهای خود استفاده میکنند.

با توجه به اینکه سندیکای جرایم سایبری Conti قبلا از این باتنت و قبل از غیرفعال شدن آن در ژوئن استفاده میکرد، این کشف جدید، یک پیشرفت جالب توجه به نظر میرسد.

گروه Conti کسی بود که بازگشت خود را در نوامبر پس از یک اقدام بینالمللی در ابتدای سال ٢٠٢١ بعد از بین بردن زیرساختهای Emotet، ترتیب داد.

محققان امنیتی در شرکت اطلاعاتی AdvIntel میگویند : باتنت Emotet (همچنین بهعنوان SpmTools شناخته میشود) به گروههای مجرم سایبری بزرگ بهعنوان یک مسیر حمله اولیه یا پیشرو برای حملات مداوم متعدد کمک کرده است.

از نوامبر ٢٠٢١ تا انحلال Conti در ژوئن ٢٠٢٢، Emotet یک ابزار انحصاری باج افزار Conti بود، بااینحال، زنجیره آلودگی Emotet در حال حاضر به Quantum و BlackCat نسبت داده میشود.

طبق گفته AdvIntel، این باتنت اکنون برای نصب Beacon Cobalt Strike بر روی سیستمهای آلوده بهعنوان یک payload مرحله دوم استفاده میشود و به مهاجمان اجازه میدهد تا بهصورت جانبی حرکت کنند و paylaodهای باجافزار را در سراسر شبکه قربانی مستقر نمایند.

این مسئله با جریان حمله Conti که شامل Emotet پس از احیای آن میشود، منهای وکتور دسترسی اولیه از طریق باتنت TrickBot، مطابقت دارد.

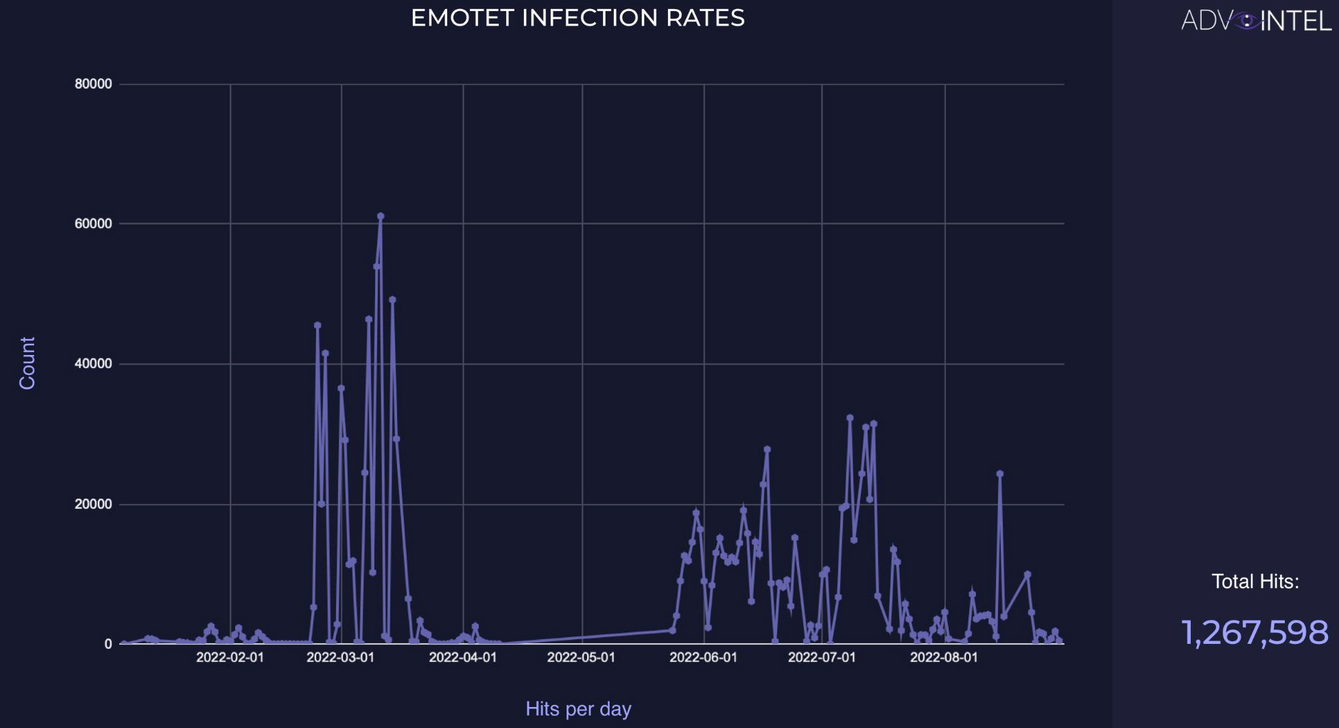

مجموعه AdvIntel میگوید که Emotet از ابتدای سال تاکنون صدمات زیادی را وارد کرده است زیرا بیش از 1 میلیون و 200 هزار سیستم آلوده به Emotet را در سراسر جهان ردیابی کرده و اوج فعالیت آن بین فوریه و مارس بوده است.

ارزیابی AdvIntel در ماه ژوئن توسط ESET تایید شد و گفت که افزایش گستردهای در فعالیت Emotet از ابتدای سال شناسایی کرده است که "در مقایسه با سه ماهه سوم سال ۲۰۲۱، بیش از ١٠٠ برابر شده است.

همچنین Agari در ماه آگوست فاش کرد که این باتنت در سه ماهه دوم شاهد افزایش قابل توجهی بود و جایگزین QBot در کمپینهای فیشینگ شد و در مجموع بیش از ٩٠ درصد از کل بدافزارهایی را تشکیل میداد که در صندوقهای ورودی مشتریانش دریافت شدهاند.

بدافزار Emotet برای اولینبار در حملات بهعنوان یک تروجان بانکی در سال ٢٠١٤ بهکار گرفته شد و به یک بات نت تبدیل شد که توسط گروه تهدید TA542 (معروف به Mummy Spider) برای سرقت دادهها، انجام شناسایی و حرکت جانبی در سراسر شبکههای قربانیان و همچنین استفاده از آن برای ارسال payloadهای مخرب مرحله دوم استفاده میشود.

از ژوئن، این باتنت برای آلوده کردن قربانیان احتمالی با یک ماژول دزد کارت اعتباری ارتقا یافته است که تلاش میکند اطلاعات کارت اعتباری ذخیرهشده در پروفایلهای کاربر Google Chrome را جمعآوری کند.

همانطور که گروه تحقیقاتی امنیتی Cryptolaemus مشاهده کرد، این تغییر پس از افزایش فعالیت در ماه آوریل و تغییر به ماژولهای ٦٤ بیتی رخ داد.

بدافزار Emotet (درست مانند Qbot و IcedID) همچنین به از استفاده از ماکروهای Microsoft Office (اکنون به طور پیشفرض غیرفعال شده است) بهعنوان مسیر حمله برای آلوده کردن دستگاههای هدف، به فایلهای میانبر ویندوز (.LNK) روی آورده است.

خوشبختانه، کمپینهای Emotet در حال حاضر بسیار فعال نیستند، زیرا اکثر کمپینهای فیشینگ بدافزار حول Qbot و IcedID میچرخند.

با اینحال، این روند میتواند به سرعت تغییر کند و منجر به استقرار سریع حملات باج افزار شود، بنابراین Emotet همچنان یک بدافزار است که مدافعان بدافزار باید مراقب آن باشند.

برچسب ها: Mummy Spider, Beacon Cobalt Strike, SpmTools, BlackCat, Quantum, TA542, IcedID, Qbot, باتنت, باجافزار, Conti, Payload, Trojan, emotet, Google Chrome, phishing, malware, ransomware , تروجان, Trickbot, Cyber Security, حملات سایبری, Botnet, فیشینگ, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news