ترفندهای جدید در حملات فیشینگ: Cloudflare Workers، هوش مصنوعی مولد و قاچاق HTML

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری در مورد کمپینهای فیشینگ هشدار میدهند که از Cloudflare Workers برای ارائه سایتهای فیشینگ استفاده میکنند که برای جمعآوری اعتبارنامه کاربران مرتبط با مایکروسافت، جیمیل، یاهو و وبمیل cPanel استفاده میشوند.

یان مایکل آلکانترا، محقق نتسکوپ در گزارشی گفت: "روش حمله، که فیشینگ شفاف یا فیشینگ دشمن میانی (AitM) نامیده میشود، از Cloudflare Workers استفاده میکند تا به عنوان یک سرور پروکسی معکوس برای یک صفحه ورود قانونی عمل کند، و ترافیک بین قربانی و صفحه ورود به سیستم را برای سرقت اعتبارنامهها، کوکیها و توکنها رهگیری میکند".

اکثر کمپینهای فیشینگ که در Cloudflare Workers در ٣٠ روز گذشته میزبانی شدهاند، قربانیان را در آسیا، آمریکای شمالی و جنوب اروپا هدف قرار دادهاند که شامل حوزههای فناوری، خدمات مالی و بخشهای بانکی میشود.

این شرکت امنیت سایبری اعلام کرد که افزایش ترافیک به صفحات فیشینگ میزبانی شده توسط Cloudflare Workers برای اولینبار در سه ماهه دوم سال ٢٠٢٣ ثبت شد و اشاره کرد که در مجموع تعداد دامنههای متمایز افزایش یافته است که از کمی بیش از ١٠٠٠ در سه ماهه چهارم ٢٠٢٣ به نزدیک به ١٣٠٠ در سه ماهه اول ۲۰۲۴ رسیده است.

کمپینهای فیشینگ از تکنیکی به نام قاچاق HTML استفاده میکنند که شامل استفاده از جاوا اسکریپت مخرب برای جمعآوری payload مخرب در سمت کلاینت برای فرار از حفاظتهای امنیتی است. همچنین جهت برجستهسازی استراتژیهای پیچیدهای که عاملان تهدید برای استقرار و اجرای حملات بر روی سیستمهای هدف استفاده میکنند، عمل میکند.

چیزی که در این مورد متفاوت است این نکته است که payload مخرب یک صفحه فیشینگ است که بازسازی شده و در مرورگر وب به کاربر نمایش داده میشود.

صفحه فیشینگ، به نوبه خود، از قربانی میخواهد که با Microsoft Outlook یا Office 365 (اکنون مایکروسافت 365) وارد سیستم شود تا یک محتوای PDF ادعا شده را مشاهده کند. در صورت پیگیری توسط کاربر، صفحات ورود جعلی که در Cloudflare Workers میزبانی میشوند، برای جمعآوری اعتبارنامه و کدهای احراز هویت چند عاملی (MFA) استفاده میشوند.

مایکل آلکانتارا گفت: "کل صفحه فیشینگ با استفاده از نسخه اصلاح شده یک جعبه ابزار متن باز Cloudflare AitM ایجاد شده است. هنگامی که قربانی به صفحه ورود مهاجم دسترسی پیدا میکند، مهاجم متادیتای درخواست وب خود را جمعآوری میکند".

وی افزود: "هنگامی که قربانی اعتبارنامه خود را وارد کرد، وارد وبسایت قانونی میشود و مهاجم توکنها و کوکیها را متعاقبا جمعآوری میکند. علاوه بر این، مهاجم همچنین میتواند هر فعالیت اضافی را که قربانی پس از ورود انجام میدهد، مشاهده نماید".

قاچاق HTML به عنوان مکانیزم تحویل payload به طور فزایندهای توسط عوامل تهدید موردتوجه قرارگرفته است که میل به دور زدن دفاعهای مدرن دارند، و این امکان را فراهم میکند که صفحات HTML جعلی و سایر بدافزارها را بدون هیچگونه ایجاد هشداری، ارائه دهند.

در یک نمونه که توسط Huntress Labs شناسایی شده است، از فایل HTML جعلی برای تزریق یک iframe از پورتال تایید هویت قانونی مایکروسافت استفاده میشود که از یک دامنه کنترل شده توسط مهاجم بازیابی شده است.

مت کیلی، محقق امنیتی، گفت: "این ویژگی دارای یک حمله فیشینگ پروکسی شفاف با بایپس MFA دشمن میانی است، اما از یک payload قاچاق HTML با یک iframe تزریقی به جای لینک ساده استفاده میکند".

کمپین دیگری که توجهها را به خود جلب کرده است شامل ایمیلهای فیشینگ با مضمون فاکتورهای فروش بوده که حاوی لینکهای HTML است که به عنوان صفحات ورود به سیستم نمایشگر PDF ظاهر میشوند تا اعتبارنامه حساب ایمیل کاربران را قبل از هدایت آنها به URL که میزبان به اصطلاح «تایید پرداخت» است، به سرقت ببرند.

در سالهای اخیر، حملات فیشینگ مبتنی بر ایمیل اشکال مختلفی داشته است، ازجمله استفاده از ابزارهای فیشینگ به عنوان سرویس یا Phishing-as-a-Service (PhaaS) مانند Greatness برای سرقت اعتبارنامه ورود مایکروسافت 365 و دور زدن MFA با استفاده از تکنیک AitM، گنجاندن کدهای QR در فایلهای PDF توسط مهاجمان و استفاده از بررسیهای CAPTCHA قبل از هدایت مجدد قربانیان به صفحه ورود جعلی.

خدمات مالی، تولید، انرژی/آب و برق، خردهفروشی، و نهادهای مشاوره مستقر در ایالات متحده، کانادا، آلمان، کره جنوبی و نروژ به عنوان بخشهای برتر مورد هدف Greatness PhaaS ظاهر شدهاند.

خدمات مالی، تولید، انرژی/آب و برق، خردهفروشی، و نهادهای مشاوره مستقر در ایالات متحده، کانادا، آلمان، کره جنوبی و نروژ به عنوان بخشهای برتر مورد هدف Greatness PhaaS ظاهر شدهاند.

محققان Trellix میگویند: "این سرویسها قابلیتهای پیشرفتهای را ارائه میکنند که با صرفهجویی در زمان آنها برای توسعه و تاکتیکهای فرار، برای مهاجمان جذابیت دارد".

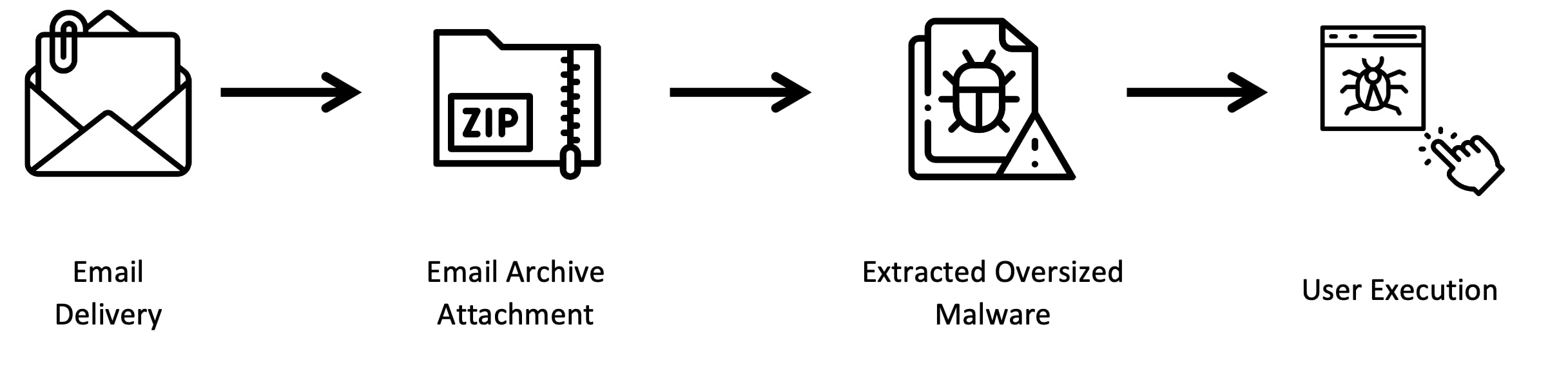

این توسعه در حالی اتفاق میافتد که عوامل تهدید دائما راههای جدیدی برای پیشی گرفتن از سیستمهای امنیتی و انتشار بدافزار با توسل به هوش مصنوعی مولد (GenAI) برای ایجاد ایمیلهای فیشینگ موثر و ارائه فایلهای پیوست فشرده حاوی payloadهای بدافزار بسیار بزرگ (با حجم بیش از ١٠٠ مگابایت) و به امید فرار از امکان شناسایی پیدا میکنند.

این شرکت امنیت سایبری گفت: "اسکن فایلهای بزرگتر زمان و منابع بیشتری میطلبد، که میتواند عملکرد کلی سیستم را در طول فرآیند اسکن کُند کند. برای به حداقل رساندن ردپای این بهرهکشی سنگین از حافظه، برخی از موتورهای آنتی ویروس ممکن است محدودیتهایی برای اسکن تعیین کنند که منجر به حذف فایلهای بزرگ از لیست بررسیشان شود".

روش افزایش فایل به عنوان یک ترفند حمله برای ارائه بدافزارهای اضافی مانند Agent Tesla، AsyncRAT، Quasar RAT و Remcos RAT مشاهده شده است.

علاوه بر این، استفاده خصمانه و مجرمانه از GenAI برای توسعه بهرهبرداری و تولید دیپ فیک توسط مهاجمان مختلف، بر نیاز به اقدامات امنیتی قوی، دستورالعملهای اخلاقی و مکانیسمهای نظارتی تاکید میکند.

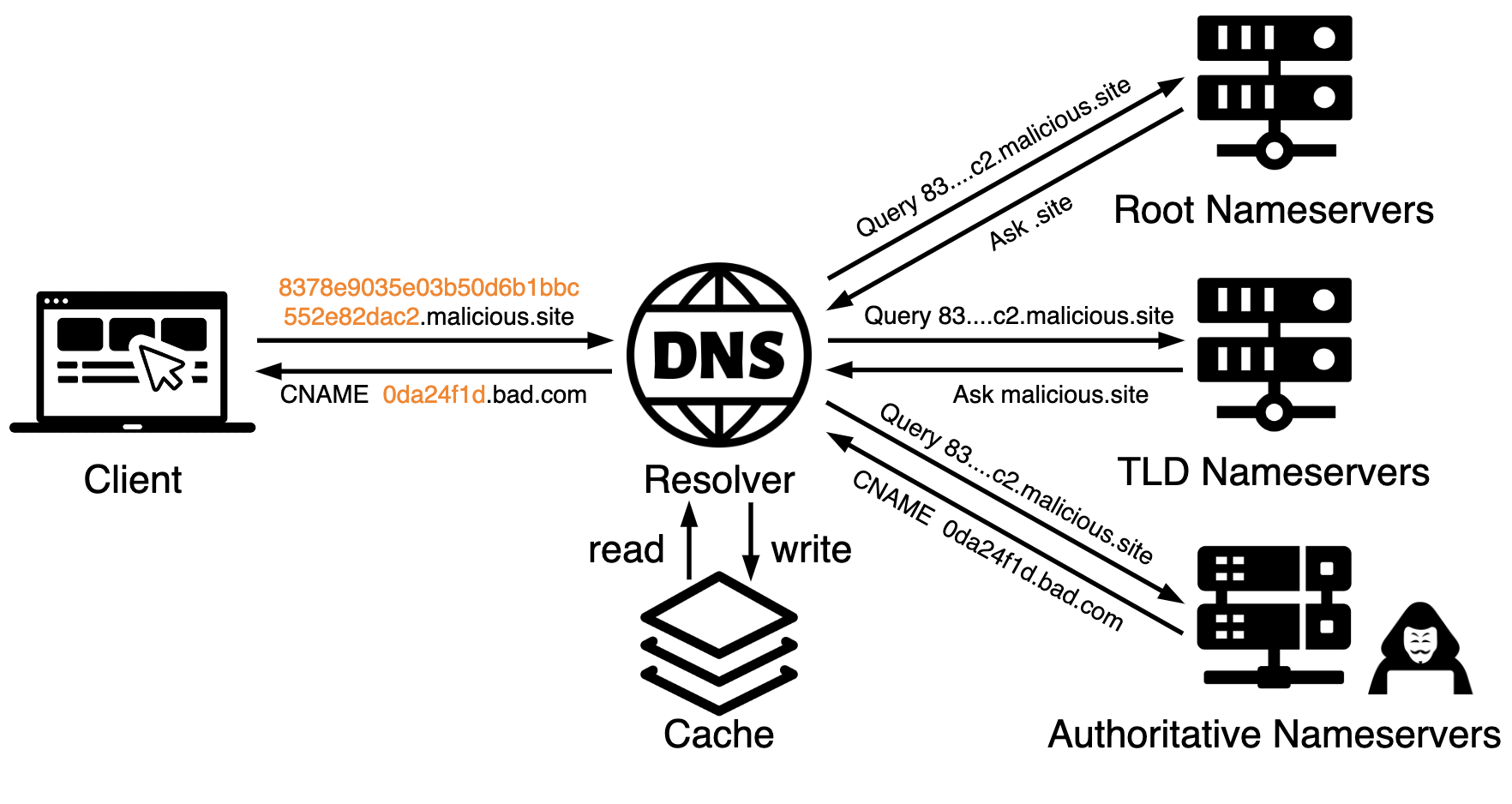

این نوآوریها برای دور زدن مکانیسمهای تشخیص سنتی به کمپینهایی مانند TrkCdn، SpamTracker و SecShow نیز گسترش یافته است که از تونلینگ سیستم نام دامنه (DNS) برای نظارت بر زمانی که اهدافشان ایمیلهای فیشینگ را باز میکنند و روی لینکهای مخرب کلیک میکنند، تحویل هرزنامه را ردیابی میکنند و همچنین برای اسکن شبکههای قربانی برای آسیبپذیریهای احتمالی، استفاده میکنند.

واحد ٤٢ شبکه پالو آلتو در گزارشی که در اوایل ماه جاری میلادی منتشر شد، گفت: "تکنیک تونلینگ DNS مورد استفاده در کمپین TrkCdn برای ردیابی تعامل قربانی با محتوای ایمیل آن است. هنگامی که محتوای ایمیل باز میشود، یک کوئری DNS را برای زیر دامنههای کنترل شده توسط مهاجم انجام میدهد".

واحد ٤٢ شبکه پالو آلتو در گزارشی که در اوایل ماه جاری میلادی منتشر شد، گفت: "تکنیک تونلینگ DNS مورد استفاده در کمپین TrkCdn برای ردیابی تعامل قربانی با محتوای ایمیل آن است. هنگامی که محتوای ایمیل باز میشود، یک کوئری DNS را برای زیر دامنههای کنترل شده توسط مهاجم انجام میدهد".

این گزارس میافزاید: "SpamTracker از ایمیلها و لینکهای وبسایت برای ارائه محتوای هرزنامه و فیشینگ استفاده میکند. هدف این کمپین این است که قربانیان را فریب دهد تا روی لینکهایی کلیک کنند که عوامل تهدید payload خود را در زیر دامنههای آن پنهان کردهاند".

این یافتهها همچنین در بحبوحه افزایش کمپینهای بدافزاری که از تبلیغات مخرب برای نرمافزارهای محبوب در نتایج موتورهای جستجو برای فریب کاربران جهت نصب بدافزارهای سارق اطلاعات و تروجانهای دسترسی از راه دور مانند SectopRAT (معروف به ArechClient) استفاده میکنند، به دست آمده است.

علاوه بر این، مهاجمان بسیار مخربی مشاهده شدهاند که صفحات تقلبی را با تقلید از موسسات مالی مانند Barclays را طراحی کردهاند، که نرمافزار دسکتاپ از راه دور قانونی مانند AnyDesk را به بهانه ارائه پشتیبانی چت زنده ارائه میدهند و به آنها امکان دسترسی از راه دور به سیستمهای قربانیان را میدهد.

برچسب ها: SpamTracker, TrkCdn, SecShow, ArechClient, Greatness, iframe, HTML smuggling, قاچاق HTML, transparent phishing, دشمن میانی, Cloudflare Workers, Agent Tesla, Generative Artificial Intelligence, هوش مصنوعی مولد, GenAI, Domain Name System, AsyncRAT, Quasar RAT, AiTM, Adversary-in-the-middle, Remcos RAT, Reverse Proxy, پروکسی معکوس, Artificial Intelligence, Credential, Yahoo, Phishing-as-a-service, PhaaS, تونلینگ, SectopRat, اعتبارنامه, AnyDesk, هرزنامه, Tunneling, Cloudflare, cybersecurity, Microsoft, DNS, office 365, Gmail , Spam, phishing, malware, جاسوسی سایبری, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news