سواستفاده رایگان هکرها از TryCloudflare جهت ارائه بدافزار دسترسی از راه دور

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان در مورد روند فزاینده سواستفاده مهاجمان از سرویس تونل Cloudflare در کمپینهای بدافزارهایی که معمولا تروجانهای دسترسی از راه دور (RAT) را ارائه مینمایند، هشدار میدهند.

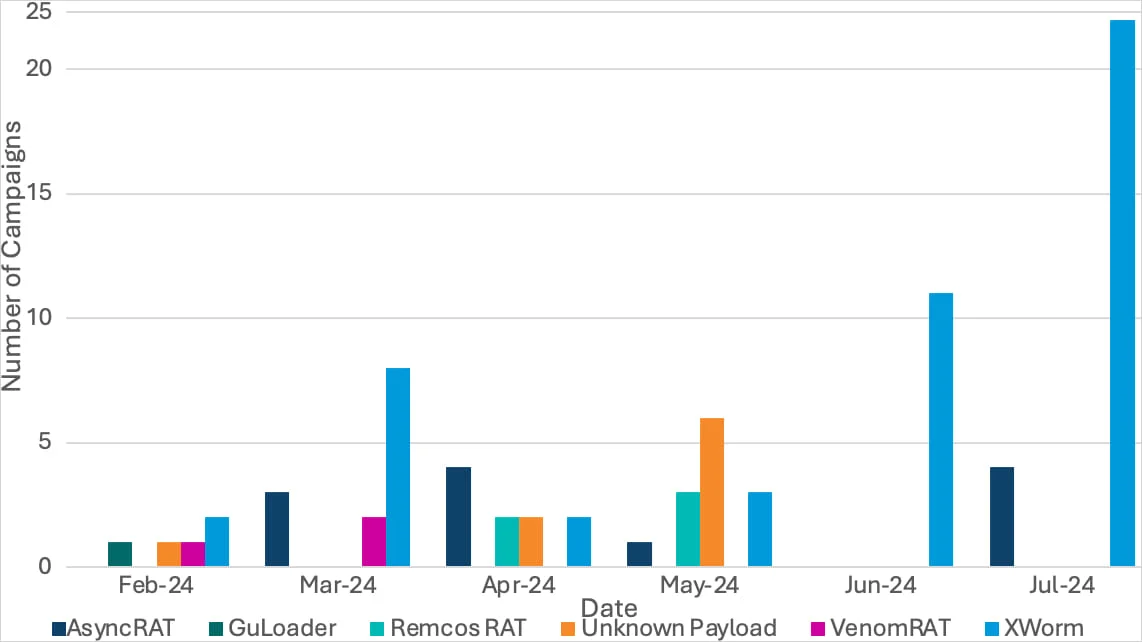

این فعالیت مجرمانه سایبری برای اولینبار در ماه فوریه ۲۰۲۴ شناسایی شد و از سرویس رایگان TryCloudflare برای توزیع چندین RAT ازجمله AsyncRAT، GuLoader، VenomRAT، Remcos RAT و Xworm در آن استفاده میشد.

سرویس Cloudflare Tunnel اجازه میدهد تا ترافیک پروکسی را از طریق یک تونل رمزگذاری شده برای دسترسی به سرویسها و سرورهای محلی از طریق اینترنت بدون افشای آدرسهای IP اعمال نمود. این کار باید با امنیت و راحتی خاطر بیشتری همراه باشد زیرا نیازی به باز کردن پورتهای ورودی عمومی یا راه اندازی اتصالات VPN نیست.

با استفاده از TryCloudflare، کاربران میتوانند تونلهای موقتی را برای سرورهای محلی ایجاد کنند و سرویس را بدون نیاز به حساب Cloudflare آزمایش کنند.

هر تونل یک زیر دامنه تصادفی موقت در دامنه trycloudflare[.]com ایجاد میکند که برای هدایت ترافیک از طریق شبکه Cloudflare به سرور محلی استفاده میشود.

عوامل تهدید در گذشته از این ویژگی برای دسترسی از راه دور به سیستمهای در معرض خطر سواستفاده کردهاند و درعینحال از شناسایی شدن میگریختند.

آخرین کمپین

در گزارشی جدید، شرکت امنیت سایبری Proofpoint میگوید که فعالیت بدافزاری را مشاهده کرده است که سازمانهای مجری قانون، امور مالی، تولید و سازمانهای فناوری را با فایلهای مخرب .LNK میزبانی شده در دامنه قانونی TryCloudflare هدف قرار میدهد.

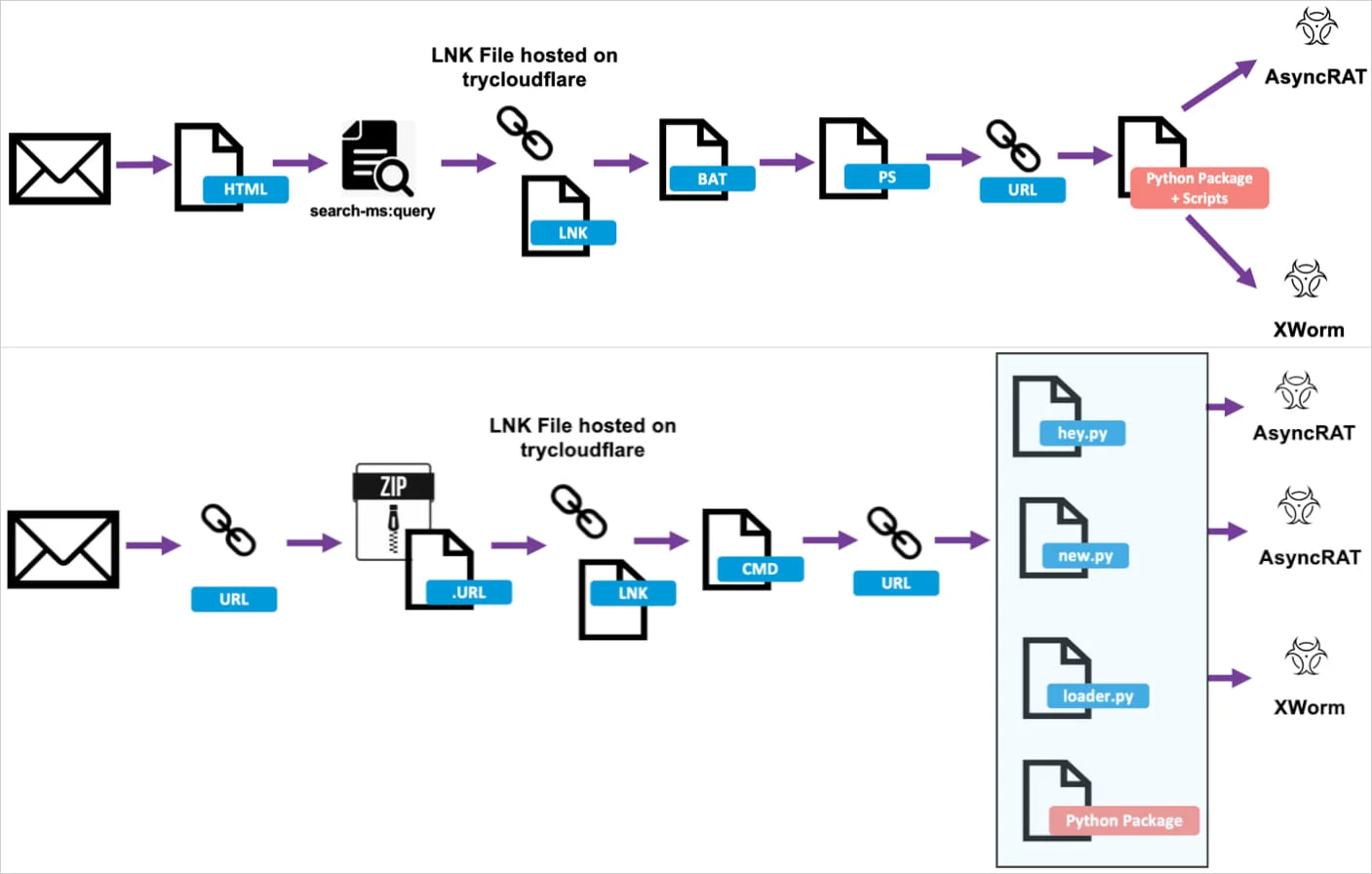

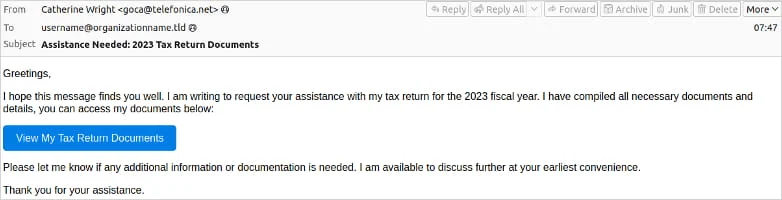

مهاجمان با ایمیلهایی با مضمون محتوای مالیاتی با URLها یا لینکهایی که به payload محتوی LNK منتهی میشوند، اهداف را جذب میکنند؛ و هنگام راهاندازی، payload اسکریپتهای BAT یا CMD را اجرا میکند که PowerShell را مستقر میکنند.

در مرحله آخر حمله، نصب کنندههای پایتون برای payload نهایی دانلود میشوند.

مجموعه Proofpoint گزارش داد که موج توزیع ایمیل که از ١١ جولای آغاز شد، بیش از ١۵٠٠ پیام مخرب را توزیع کرده است، درحالیکه موج قبلی از ٢٨ میحاوی کمتر از ۵٠ پیام بوده است.

میزبانی فایلهای LNK در Cloudflare چندین مزیت را ارائه میدهد، ازجمله اینکه ترافیک به دلیل شناخته شده بودن سرویس، قانونی به نظر برسد.

علاوه بر این، ویژگی TryCloudflare Tunnel امکان ناشناس ماندن را ارائه میدهد و با توجه به اینکه زیر دامنههای سرویسدهنده LNK موقتی هستند، بنابراین مسدود کردن آنها کمک زیادی به مدافعان شبکه نمیکند.

درنهایت، این سرویس رایگان و قابل اعتماد است، بنابراین مجرمان سایبری نیازی به پوشش هزینههای راه اندازی زیرساختهای خود ندارند. اگر از اتوماسیون برای فرار از بلوکهای Cloudflare استفاده شود، مجرمان سایبری میتوانند از آن تونلها حتی برای عملیات در مقیاس بزرگ سواستفاده کنند.

مجموعه Proofpoint درنهایت با پیگیری با Cloudflare به نتیجه رسیده و یک نماینده شرکت با بیانیه زیر، پاسخ داده است:

مجموعه Cloudflare بلافاصله تونلهای مخرب را که توسط تیم ما کشف میشوند یا توسط اشخاص ثالث گزارش میشوند، غیرفعال میکند و از بین میبرد.

در چند سال گذشته، Cloudflare تشخیصهای یادگیری ماشینی را در محصول تونل ما معرفی کرده است تا از فعالیتهای مخربی که ممکن است رخ دهد، به شکل بهتری جلوگیری کند.

ما Proofpoint و سایر تامینکنندگان امنیتی را تشویق میکنیم که URLهای مشکوک را ارسال کنند و ما علیه مشتریانی که از خدمات ما در راستای سرویسهای بدافزار استفاده میکنند، اقدام خواهیم نمود.

برچسب ها: TryCloudflare Tunnel, GuLoader, TryCloudflare, تونل, bat, Tunnel, کلودفلر, Cloudflare Tunnel, AsyncRAT, Remcos RAT, XWorm, LNK, تونلینگ, Tunneling, Remote Access Trojan, PowerShell, Cloudflare, cybersecurity, RAT, malware, VPN, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news