سواستفاده هکرها از کیت حمله لو رفته مولتی پلتفرم Hive در فضای سایبری

اخبار داغ فناوری اطلاعات و امنیت شبکه

بر اساس گزارشها، یک گروه یا فرد که هویت آنها در حال حاضر نامشخص است، "backdoor" جدیدی را منتشر کرده است. این backdoor به گونهای طراحی شده است که به شیوهای مشابه یک بدافزار معروف به "Hive" که توسط آژانس اطلاعات مرکزی ایالات متحده (سیا) توسعه داده شده است، کار کند.

سورس کد Hive توسط سازمانی به نام WikiLeaks در نوامبر ٢٠١٧ در دسترس عموم قرار گرفت.

این بدان معناست که هر کسی که دانش برنامهنویسی و دسترسی به سورس کد فاش شده را داشته باشد، به طور بالقوه میتواند نسخه خود را از بدافزار ایجاد کند، و اعتقاد بر این است که عاملان ناشناس موردبحث، از این اطلاعات برای توسعه نسخه خود از این بدافزار استفاده کردهاند.

کیت حمله مولتی پلتفرم Hive متعلق به CIA

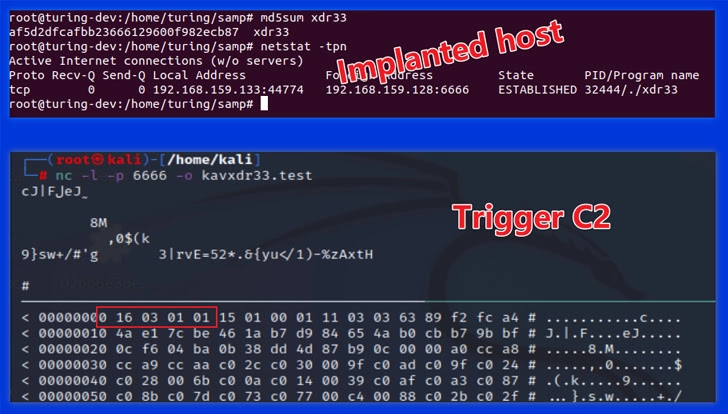

برای اولینبار، سیستم Honeypot مجموعه 360Netlab نوعی از کیت حمله سیای Hive را در محیط طبیعی آن شناسایی کرد. کارشناسان به دلیل وجود گواهی Bot-side، CN=xdr33 که درون آن تعبیه شده است، این نوع را "xdr33" نامگذاری کردهاند.

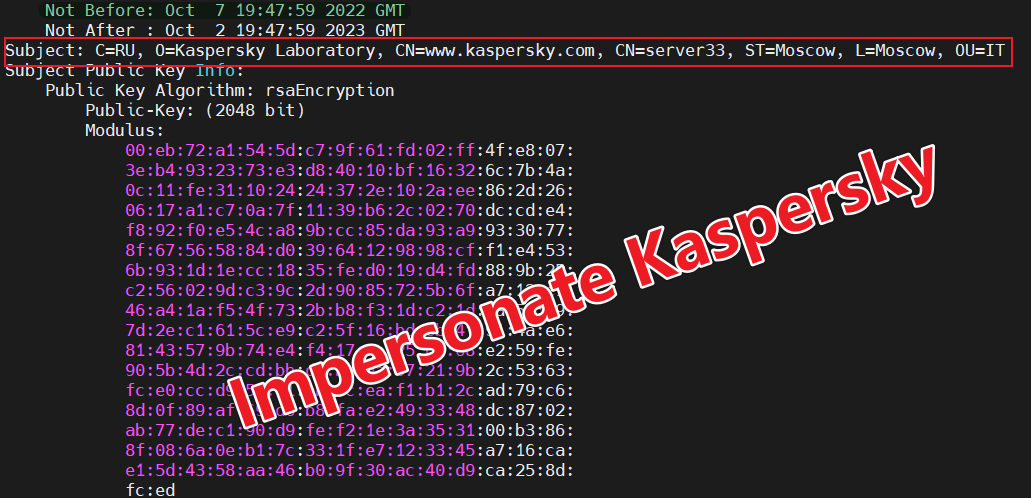

اعتقاد بر این است که یک آسیبپذیری امنیتی روز N در دستگاههای F5 منبع xdr33 است. SSL با سرتیفیکیتهای کسپرسکی جعلی برای ارتباط با سرور command-and-control استفاده میشود.

یک شرکت امنیت سایبری چینی ادعا میکند که هدف این backdoor جمعآوری اطلاعات حساس با بهرهبرداری از یک آسیبپذیری و سپس استفاده از لانچ پد برای راهاندازی نفوذ به سیستمهای دیگر است.

این پیادهسازی جدید عملکرد و دستورالعملهای جدیدی را برای Hive به ارمغان میآورد، و همچنین تعدادی از تغییرات پیادهسازی را نیز ارائه مینماید که آن را از جهات مختلف در Hive بهبود میبخشد.

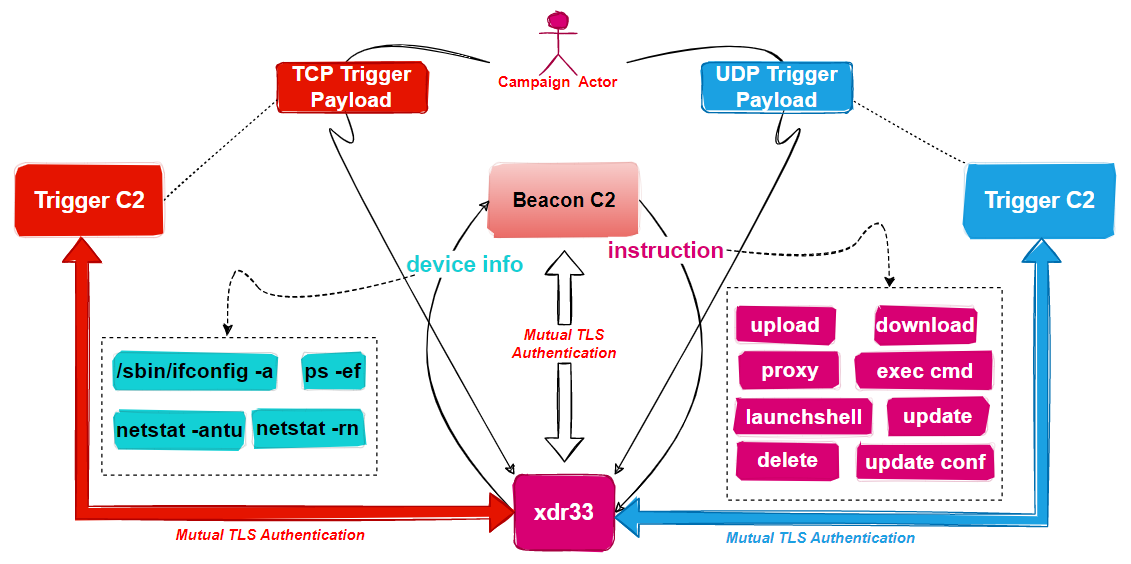

در نمودار زیر، میتوانیم ببینیم که چگونه شماتیکهای عملکردی چیده شدهاند :

بر اساس مقایسه با سورسکد HIVE، پنج ناحیه زیر در xdr33 به روز شده است :

اضافه شدن دستورالعملهای جدید CC

بستهبندی یا گسترش فانکشن

بازچینی و مرتب سازی سازهها

اضافه شدن قالب پیام راه اندازی

اضافه شدن عملیات CC به وظیفه Beacon

اساسا ELF طوری طراحی شده است که با ارسال منظم اطلاعات مربوط به سیستم آلوده (معروف به "فراداده سیستم یا System Metadata") به یک سرور راه دور که توسط مهاجمان کنترل میشود، بهعنوان یک "Beacon" عمل کند.

علاوه بر این، بدافزار قادر به اجرای دستورات صادر شده توسط سرور C2 است و به مهاجمان اجازه میدهد تا سیستم آلوده را از راه دور کنترل کنند.

از سویی Beacon C2 و xdr33 با استفاده از چهار مرحله زیر در نتیجه فرآیند ارتباط، با هم ارتباط برقرار میکنند که در زیر به آنها اشاره شده است :

احراز هویت دو طرفه SSL

دریافت کلید XTEA

ارسال گزارش اطلاعات دستگاه رمزگذاری شده XTEA به C2

اجرای دستورات ارسال شده توسط C2

همچنین یک "ماژول Trigger" وجود دارد که ترافیک شبکه را برای یک پکت "تریگر" خاص نظارت میکند.

هنگامی که پکت تریگر شناسایی شد، بدافزار آدرس IP سرور C2 را استخراج کرده و با آن ارتباط برقرار میکند. سپس بدافزار منتظر میماند تا دستورات توسط سرور C2 ارسال شود و آنها را اجرا میکند.

بهعبارتدیگر، بدافزار طوری پیکربندی شده است که بهصورت غیرفعال منتظر سیگنال یا فرمان خاصی باشد تا آن را فعال کرده و به سرور C2 متصل شود. این مکانیسم ماشه یا تریگر برای فرار از تشخیص و پنهان ماندن تا زمانی که دستور اجرای اقدامات مخرب خود را دریافت کند، استفاده میشود.

در مقایسه با روش "Beacon C2"، روش Trigger C2 از چندین جهت و عمدتا از نظر ارتباطی، متفاوت است.

لازم به ذکر است که Bot و Trigger C2 یک کلید مشترک را با استفاده از تبادل کلید Diffie-Hellman ایجاد میکنند. سپس از این کلید برای ایجاد لایه دوم رمزگذاری با استفاده از الگوریتم AES استفاده میشود که سطح قویتری از رمزگذاری را ایجاد مینماید.

برچسب ها: مکانیسم ماشه, Beacon C2, Trigger C2, Trigger, XTEA, System Metadata, xdr33, Bot-side, Honeypot, آژانس اطلاعات مرکزی ایالات متحده, Multi-Platform, مولتی پلتفرم, Diffie-Hellman, Source Code, پکت, AES, سورس کد, Beacon, Hive, WikiLeaks, CIA, SSL, malware, دفاع سایبری, تهدیدات سایبری, Cyber Security, backdoor, هکر, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری, news