عرضه باج افزار جدید Diavol توسط بات نت TrickBot

اخبار داغ فناوری اطلاعات و امنیت شبکه

بر اساس آخرین تحقیقات، عوامل تهدید معروف بدافزار TrickBot با یک باج افزار جدید به نام "Diavol" مرتبط هستند.

هفته گذشته محققان آزمایشگاه های FortiGuard فورتینت گفتند که payload های باج افزار Diavol و Conti در پی حمله ناموفق به یکی از مشتریان خود که در اوایل این ماه انجام شد، در سیستم های مختلف مستقر شده اند.

بدافزار TrickBot، یک Trojan بانکی است که برای اولین بار در سال 2016 شناسایی شد و از ابتدا یک ابزار مجرمانه مبتنی بر ویندوز بوده است. این بدافزار از ماژول های مختلفی برای انجام طیف گسترده ای از فعالیت های مخرب در شبکه های مورد هدف، از جمله سرقت اعتبارنامه و انجام حملات باج افزاری استفاده می کند.

علیرغم تلاش های نیروهای امنیتی برای خنثی سازی شبکه بات، این بدافزار که همیشه در حال تکامل میباشد، ثابت کرده است که یک تهدید سایبری بسیار منعطف و تطبیق پذیر است؛ که به مانند مهاجم های مستقر در روسیه که از آنها با عنوان "عنکبوت جادوگر" نام برده می شود، به سرعت ابزارهای جدید را برای انجام حملات بعدی سازگار می کند.

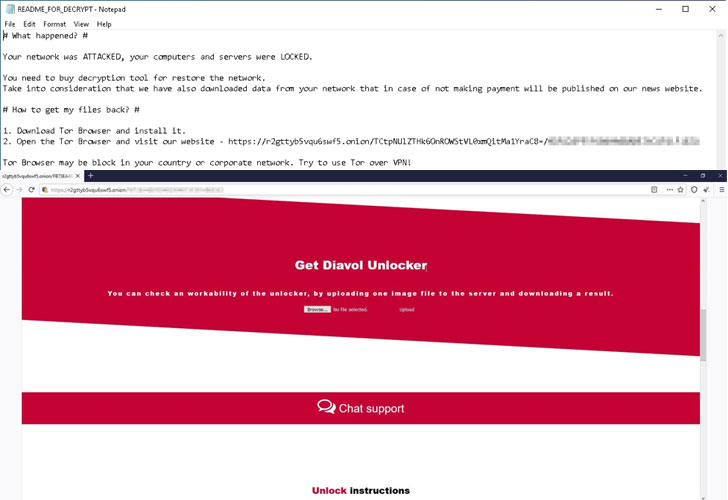

گفته می شود Diavol تا به امروز تنها در یک مورد حمله اعمال شده است. منبع نفوذ هنوز ناشناخته باقی مانده است. آنچه روشن است، این است که کد منبع payload شباهت هایی با Conti دارد، حتی از متن مطالبه باج این باج افزار مشخص گردیده که برای این باج افزار، از زبان باج افزار Egregor استفاده مجدد شده است.

محققان اعلام کردند: "به عنوان بخشی از یک روش رمزگذاری کاملاً منحصر به فرد، Diavol با استفاده از Asynchronous Procedure Calls (APC) در حالت استفاده کاربر بدون الگوریتم رمزگذاری متقارن عمل می کند. معمولا طراحان باج افزار به دنبال تکمیل عملیات رمزگذاری در کمترین زمان هستند. الگوریتم های رمزگذاری نامتقارن گزینه رایجی نیستند زیرا به طور قابل توجهی کندتر از الگوریتم های متقارن هستند".

از آنجا که روتین ها در یک بافر با مجوزهای اجرا بارگذاری می شوند، یکی از جنبه های برجسته دیگر این باج افزار، اتکای آن به یک روش ضد آنالیز برای غیرشفاف و نامشخص کردن کد آن به شکل تصاویر bitmap است.

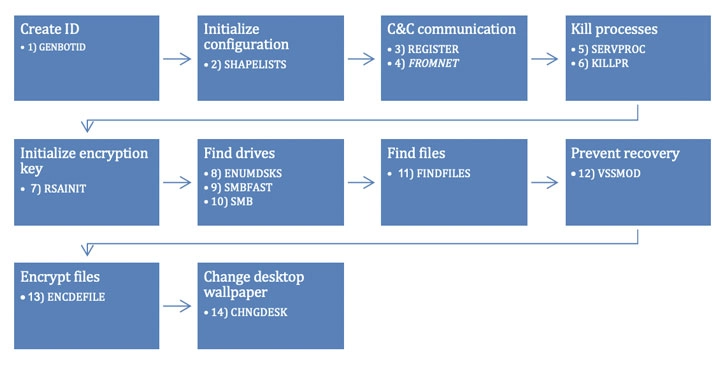

قبل از قفل کردن فایل ها و تغییر تصویر زمینه دسکتاپ با یک پیام درخواست باج، یکسری دیگر از اقدامات اصلی توسط Diavol انجام میشود، شامل ثبت دستگاه قربانی در یک سرور از راه دور، قطع و غیرفعال کردن فرایندهای در حال اجرا، یافتن درایوهای محلی و فایل های سیستم جهت رمزگذاری و جلوگیری از بازیابی فایل ها با حذف نسخه های سایه آنها.

همانطور که توسط تیم Kryptos Logic Threat Intelligence شرح داده شده است، تلاش جدید باج افزار Wizard Spider همزمان با "توسعه های جدید در ماژول تزریق وب TrickBot" است که نشان می دهد این گروه جرایم اینترنتی و سایبری با انگیزه مالی هنوز هم فعالانه منابع بدافزاری خود را بازیابی و تجهیز می کند.

محقق امنیت سایبری، مارکوس هاچینز در توییتی نوشت: "TrickBot ماژول کلاهبرداری بانکی خود را که برای پشتیبانی از تزریق وب به سبک Zeus به روز شده، به صحنه بازگردانده است. این می تواند نشان دهنده این باشد که آنها در حال از سرگیری عملیات کلاهبرداری بانکی خود هستند و قصد دارند دسترسی به افرادی را که با قالب تزریق وب داخلی خود آشنا نیستند، گسترش دهند".

برچسب ها: کلاهبرداری, ماژول, Wizard Spider, bitmap, Asynchronous Procedure Calls, Egregor, Conti, Diavol, FortiGuard, Fortinet, cybersecurity, بدافزار Trickbot, Trickbot, Botnet, بات نت, باج افزار, بدافزار, امنیت سایبری, Cyber Attacks, حمله سایبری