قطع ارتباط BIOS، اشکالات جدید عظیم در 128 مدل از محصولات کمپانی Dell

اخبار داغ فناوری اطلاعات و امنیت شبکه

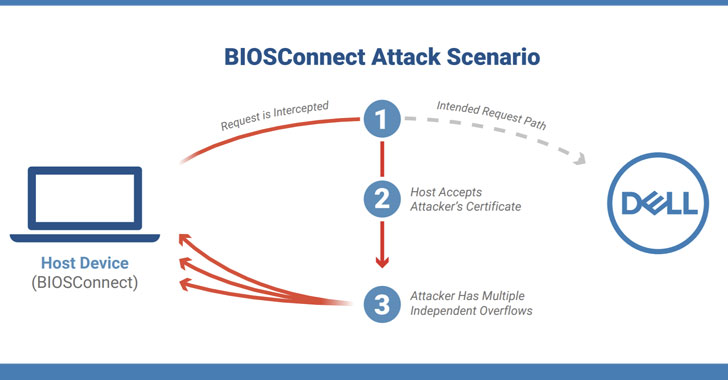

محققان امنیت سایبری روز پنجشنبه آسیب پذیری های موثر بر فیچرهای BIOSConnect در BIOS Dell Client را فاش کردند که می تواند توسط مهاجم شبکه جهت اجرای کد دلخواه در سطح BIOS/UEFI دستگاه آسیب دیده مورد سواستفاده قرار گیرد.

محققان شرکت امنیتی تامین دستگاه اکلیپسیوم اعلام کردند: "از آنجا که مهاجم توانایی اجرای از راه دور کد در محیط قبل از بوت شدن را دارد، می توان از این سیستم برای از کار انداختن سیستم عامل و تضعیف بنیادی تراست در دستگاه استفاده کرد. ثمره کنترل تقریباً نامحدودی که این حمله می تواند بر روی دستگاه فراهم کند، برای مهاجم ارزش زیادی دارد".

در مجموع این نقایص 128 مدل محصولات Dell را شامل می شود که در لپ تاپ ها، رایانه های شخصی و مصرفی و تجاری وجود دارد و مجموعاً تخمین زده میشود که 30 میلیون دستگاه را بصورت مجزا تحت تاثیر قرار بگیرند. از این بدتر آنکه، این نقاط ضعف حتی در رایانه هایی که Secure Boot (یک ویژگی امنیتی که برای جلوگیری از نصب روت کیت ها در زمان بوت در حافظه طراحی شده است) را فعال کرده اند نیز، تأثیرگذار است.

ویژگی BIOSConnect امکان بازیابی بوت مبتنی بر شبکه را ارائه می دهد و به BIOS اجازه می دهد تا از طریق HTTPS برای دانلود بک آپ سیستم عامل به سرورهای backend کمپانی Dell متصل شود؛ در نتیجه کاربران می توانند در صورت خراب شدن، جایگزینی یا عدم وجود بک آپ دیسک محلی، سیستم های خود را بازیابی کنند.

سواستفاده موفقیت آمیز از این معایب می تواند به معنای از بین رفتن یکپارچگی دستگاه باشد. که در این مورد، مهاجم قادر به اجرای از راه دور کد مخرب در محیط قبل از بوت است و در پی آن می تواند وضعیت اولیه سیستم عامل را تغییر داده و محافظت های امنیتی سطح سیستم عامل را از میان برداشته و غیرفعال نماید.

لیست چهار نقص کشف شده توسط اکلیپسیوم به شرح زیر است:

- CVE-2021-21571 : اتصال TLS ناامن از BIOS به Dell، به عامل تهاجم امکان می دهد با هویت جعلی از Dell.com وصل شده و کد مخرب را در دستگاه قربانی مستقر نماید.

- CVE-2021-21572 ، CVE-2021-21573 و CVE-2021-21574 : آسیب پذیری های سرریز فعالسازی امکان اجرای خودسرانه کد

محققان اعلام کرده اند که ترکیبی از بهره برداری از راه دور و همچنین توانایی به دست آوردن کنترل بر روی کدهای با سطح اختیار بالای موجود در دستگاه می تواند این آسیب پذیری ها را به یک هدف سودآور و با ارزش برای مهاجمان تبدیل کند.

این مشکلات در تاریخ سه ماه مارس توسط شرکت Dell در شهر اورگان گزارش شد و به دنبال آن بروزرسانی هایی از جانب سرور در تاریخ 28 ماه می برای اصلاح CVE-2021-21573 و CVE-2021-21574 ارائه شد. کمپانی دل همچنین برای رفع دو نقص باقیمانده، بروزرسانی فریمور BIOS برای کاربر را منتشر کرده است.

علاوه بر آن، این شرکت سازنده رایانه های شخصی راهکارهایی را برای غیرفعال کردن هر دو ویژگی BIOSConnect و HTTPS Boot برای مشتریانی که قادر به اعمال سریع پچ ها نیستند، منتشر کرده است.

محققان اکلیپسیوم در ادامه افزوده اند: "به خطر انداختن موفقیت آمیز BIOS یک دستگاه می تواند به مهاجم درجه بالایی از کنترل دستگاه را ارائه دهد. مهاجم می تواند روند لود شدن سیستم عامل میزبان را کنترل کرده و محافظت آن را جهت شناسایی نشدن، غیرفعال کند. این مورد، به مهاجم اجازه می دهد تا با کنترل بالاترین اختیارات دستگاه، برای خود پایداری مداوم و مستمری ایجاد نماید".

برچسب ها: BIOS Attack, دل, Tablet, Secure Boot, BIOS, UEFI, BIOSConnect, Dell, HTTPS, cybersecurity, باگ, bug, امنیت سایبری, آسیب پذیری, Cyber Attacks, حمله سایبری