مراقب VPNهای رایگانی که باتنتهای مخرب نصب میکنند، باشید

اخبار داغ فناوری اطلاعات و امنیت شبکه

شبکههای خصوصی مجازی (VPN) به ابزارهایی ضروری و روزمره برای کاربران اینترنت تبدیل شدهاند. با این حال، جذابیت خدمات رایگان VPN گاهی اوقات میتواند منجر به عواقب غیر منتظره و خطرناکی شود.

این مقاله به بررسی خطرات پنهان VPNهای رایگان پرداخته و یک حادثه مهم مربوط به باتنت S5 911 و سایر فعالیتهای مخرب آن بررسی شده است.

ضرب المثل "غذای مفت فقط در تله موش پیدا میشود" در عصر دیجیتال به "اگر برای محصول پولی پرداخت نمیکنید، شما محصول هستید" تبدیل شده است. این فرضیه بهویژه برای خدمات VPN صادق است.

حفظ یک شبکه جهانی از سرورها و مدیریت ترافیک رمزگذاری شده هزینه بر است. هنگامی که از کاربران خواسته نمیشود برای این خدمات پولی بپردازند، اغلب یک مشکل پنهان وجود دارد.

بات نت S5 911: یک مورد از چندین بدافزار

در میسال ٢٠٢٤، FBI با همکاری مراجع قانونی بینالمللی، باتنت S5 911 را از بین برد. این شبکه دارای ١٩ میلیون آدرس IP منحصربهفرد در بیش از ١٩٠ کشور جهان است که آن را به یکی از بزرگترین باتنتهای تاریخ تبدیل کرده است.

طبق گزارشهای کسپرسکی، سازندگان باتنت از چندین سرویس رایگان VPN، ازجمله MaskVPN، DewVPN، PaladinVPN، ProxyGate، ShieldVPN و ShineVPN برای ساخت شبکه مخرب خود استفاده کردند.

کاربرانی که این برنامههای VPN رایگان را نصب کردهاند، ناخودآگاه دستگاههای خود را به سرورهای پروکسی تبدیل کردهاند و ترافیک شخص دیگری را هدایت میکنند.

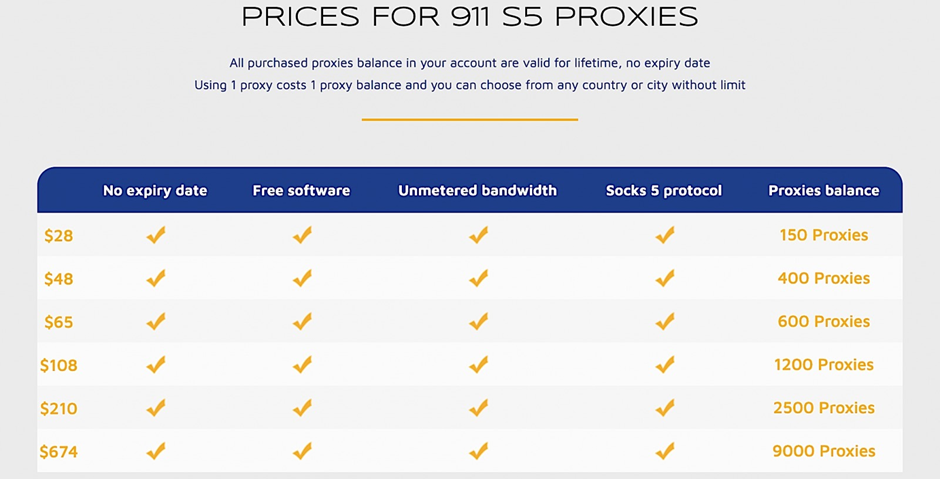

مجرمان سایبری به سازماندهندگان S5 911 برای دسترسی به این سرورهای پراکسی، استفاده از آنها برای فعالیتهای غیرقانونی مانند حملات سایبری، پول شویی و کلاهبرداری انبوه، پرداخت کردند. در نتیجه کاربران ناخواسته در این جنایات و جرایم شریک شدند.

بات نت S5 911 در ماه مه ٢٠١٤ شروع بهکار کرد و برنامههای رایگان VPN از سال ٢٠١١ منتشر شدهاند. هرچند در سال ۲۰۲۲ به طور موقت غیرفعال گردید، اما این باتنت تحت اسم مستعار CloudRadar دوباره ظاهر شد.

زمانی که FBI در سال ٢٠٢٤ این بات نت را از بین برد، حدود ٩٩ میلیون دلار برای سازندگان آن درآمد داشت. خسارات تایید شده به قربانیان بالغ بر چندین میلیارد دلار برآورد شده است.

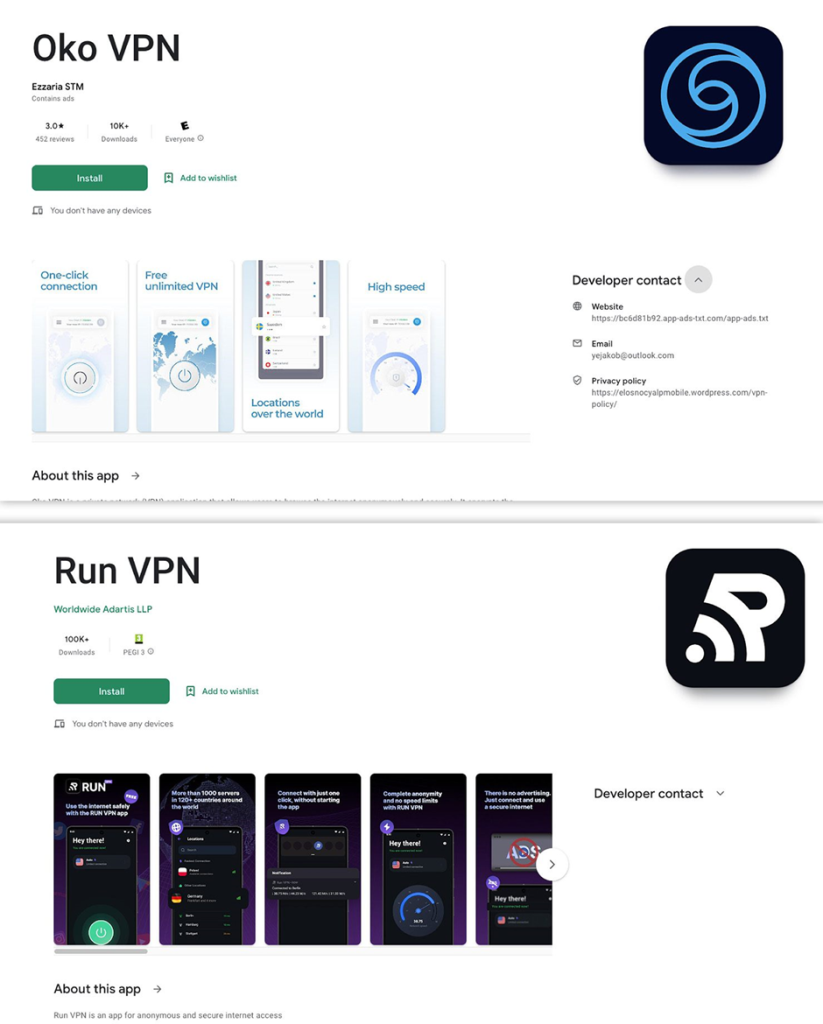

برنامههای VPN آلوده در Google Play

بات نت S5 911 یک اتفاق مجزا و ایزوله نیست. در مارس ٢٠٢٤، طرح مشابهی شامل چند ده برنامه در Google Play کشف شد. در میان این برنامهها، VPNهای رایگان بیشترین تعداد موارد آلوده را تشکیل میدادند.

لیست شامل:

• Lite VPN

• Byte Blade VPN

• BlazeStride

• FastFly VPN

• FastFox VPN

• FastLine VPN

• Oko VPN

• Quick Flow VPN

• Sample VPN

• Secure Thunder

• ShineSecure VPN

• SpeedSurf

• SwiftShield VPN

• TurboTrack VPN

• TurboTunnel VPN

• YellowFlash VPN

• VPN Ultra

• Run VPN دو حالت اولیه برای آلودگی وجود داشت. نسخههای قبلی برنامهها از لایبرری ProxyLib برای تبدیل دستگاهها به سرورهای پراکسی استفاده میکردند.

دو حالت اولیه برای آلودگی وجود داشت. نسخههای قبلی برنامهها از لایبرری ProxyLib برای تبدیل دستگاهها به سرورهای پراکسی استفاده میکردند.

نسخههای جدیدتر از یک SDK به نام LumiApps استفاده میکردند که ظاهرا کسب درآمد را از طریق صفحات مخفی ارائه میکرد اما دستگاهها را به سرورهای پراکسی تبدیل میکرد.

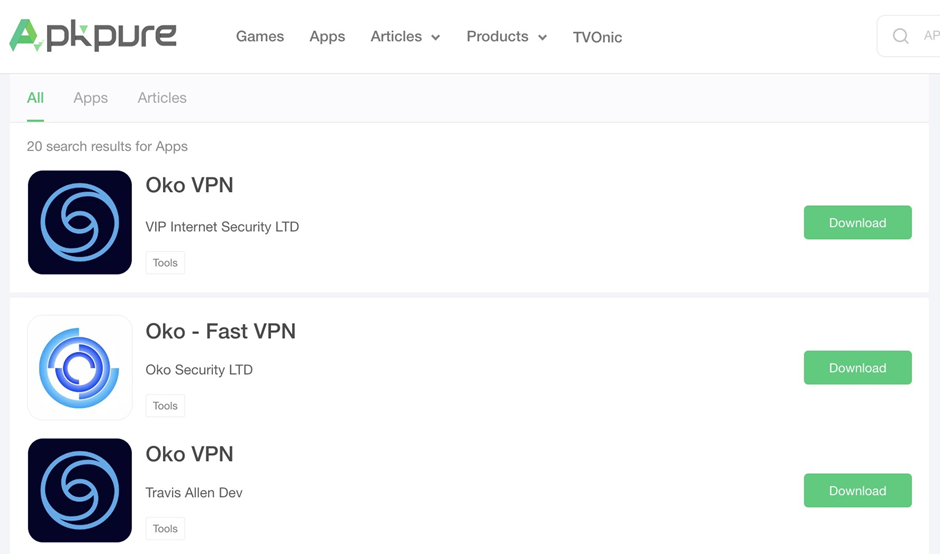

عواقب برای کاربران

پس از انتشار گزارش، برنامههای VPN آلوده از Google Play حذف شدند. با این حال، آنها همچنان بر روی پلتفرمهای جایگزین مانند APKPure، گاهی اوقات با نامهای توسعهدهندگان مختلف، به حضور خود ادامه میدهند. این تداوم بر تهدید مداوم ناشی از برنامههای رایگان VPN مخرب تاکید میکند.

درنهایت برای همه کاربران امری ضروری است که جهت حفظ حریم امنیت شخصی و سایبری خود، از دریافت نرمافزارهای نامعتبر از منابع مشکوک و همچنین همراه با ریسک خودداری نمایند.

برچسب ها: APKPure, CloudRadar, سرور پراکسی, ShineVPN, MaskVPN, DewVPN, PaladinVPN, ProxyGate, ShieldVPN, S5 911, PROXYLIB, LumiApps, Proxy Server, Virtual Private Network, شبکه خصوصی مجازی, باتنت, SDK, cybersecurity, Google Play, malware, Android , VPN, جاسوسی سایبری, Botnet, اندروید, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news