مهاجم سایبری ملی-دولتی ایرانی OilRig، سازمانهای اسرائیلی را هدف میگیرد

اخبار داغ فناوری اطلاعات و امنیت شبکه

سازمانهای اسرائیلی به عنوان بخشی از دو کمپین مختلف که توسط عامل سایبری ملی-دولتی ایرانی موسوم به OilRig که در سالهای ٢٠٢١ و ٢٠٢٢ فعالیت مینمود، هدف قرار گرفتند.

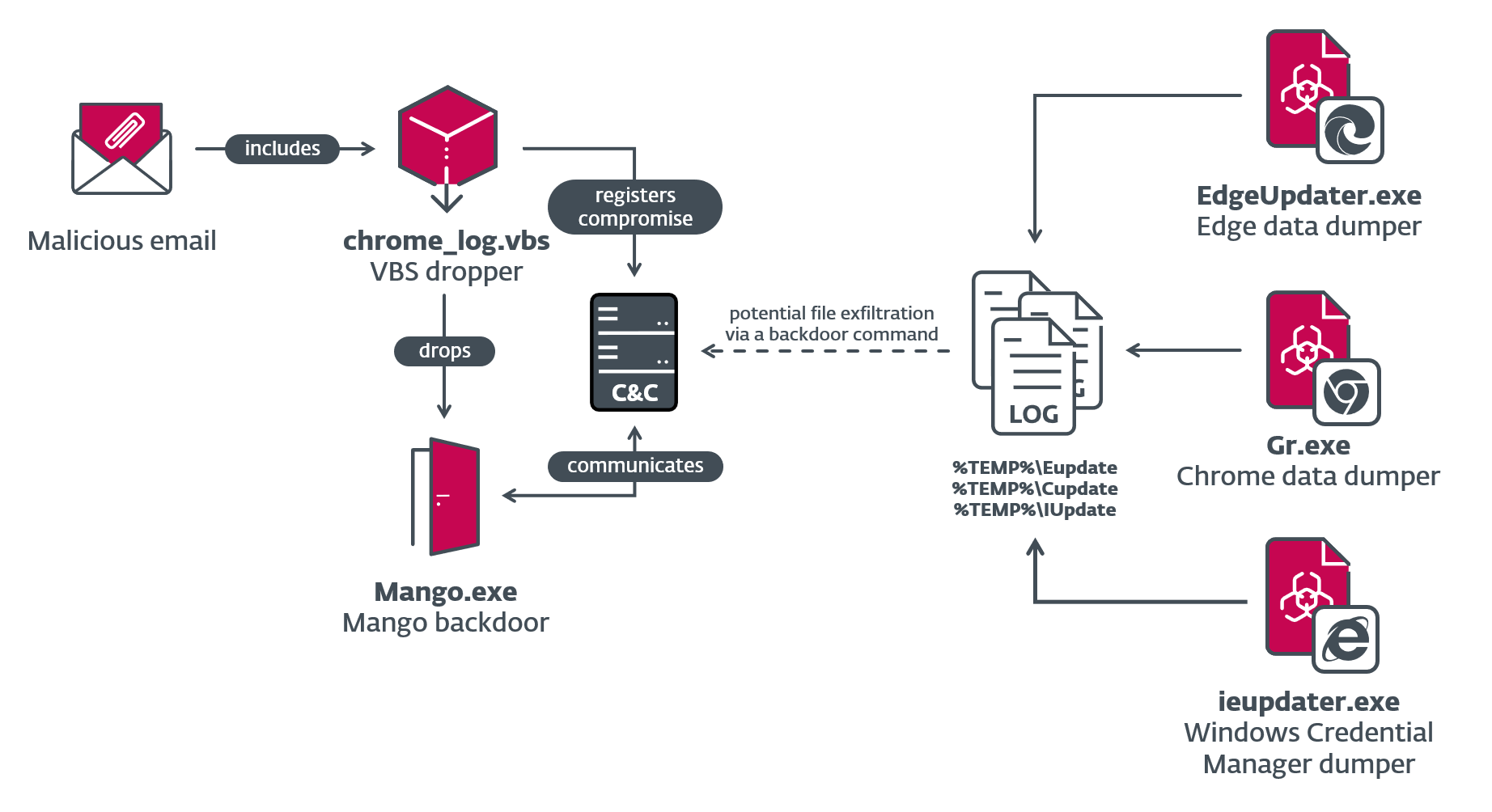

این کمپینها با نامهای Outer Space و Juicy Mix، مستلزم استفاده از دو backdoor مرحله اول از قبل شناخته شده به نامهای Solar و Mango بود که برای جمعآوری اطلاعات حساس از مرورگرهای اصلی و پرکاربر و Credential Manager ویندوز مستقر شدند.

سوزانا هرومکوا، محقق امنیتی ESET، در تحلیلی در روز پنجشنبه گفت: "هر دو Backdoor توسط دراپر (Dropper)های VBS مستقر شدهاند که احتمالا از طریق ایمیلهای فیشینگ منتشر شدهاند".

گروه OilRig (با نام مستعار APT34، Cobalt Gypsy، Hazel Sandstorm، و Helix Kitten) نامی است که به مجموعه نفوذی وابسته به وزارت اطلاعات و امنیت ایران (MOIS) اختصاص داده شده است. به ادعای ESET، این عامل تهدید که از سال ٢٠١٤ فعال بوده و از طیف گستردهای از ابزارهای در اختیار خود برای انجام سرقت اطلاعات استفاده کرده است.

در اوایل فوریه امسال، Trend Micro استفاده OilRig از یک Backdoor ساده برای سرقت اطلاعات کاربری کاربران را کشف کرد و «انعطافپذیری آن برای نوشتن بدافزار جدید بر اساس محیطهای تحقیقاتی مشتری و سطوح دسترسی» را موردتوجه قرار داد.

همچنین طبق ادعاها، مشاهده شده است که این گروه نسخه به روز شده SideTwist را به عنوان بخشی از یک حمله فیشینگ که احتمالا سازمانهایی در ایالات متحده را هدف قرار میدهد، ارائه مینماید.

با این اوصاف، استفاده از بدافزار Mango قبلا توسط ESET و مایکروسافت در می٢٠٢٣ افشا شده بود، و مایکروسافت آن را به یک مجموعه فعالیتهای نوظهور با نام Storm-0133 مرتبط دانست.

مایکروسافت گفت که Storm-0133 که با وزارت اطلاعات و امنیت ایران نیز مرتبط است، به طور انحصاری آژانسهای دولتی محلی اسرائیل و شرکتهایی را هدف قرار میدهد که در بخشهای دفاع، مسکن و مراقبتهای بهداشتی فعالیت میکنند.

در جدیدترین یافتههای شرکت امنیت سایبری ESET ادعا میشود که تمرکز مداوم این گروه بر اسرائیل است و از فریبهای فیشینگ هدفمند (Spear-Phishing) جهت فریب دادن اهداف احتمالی برای نصب بدافزار از طریق پیوستها به عنوان تلهای برای نفوذ استفاده میکند.

در کمپین Outer Space که در سال ٢٠٢١ مشاهده شد، OilRig یک سایت منابع انسانی اسرائیل را به خطر انداخت و متعاقبا از آن به عنوان یک سرور Command-and-Control (C2) برای Solar استفاده کرد که یک backdoor بر پایه C#/.NET اولیه میباشد که قادر به دانلود و اجرای فایلها و جمعآوری اطلاعات است.

طبق گزارشها، Solar همچنین به عنوان وسیلهای برای استقرار دانلودکنندهای به نام SampleCheck5000 (یا SC5k) عمل میکند که از API Office Exchange Web Services (EWS) برای دانلود ابزارهای اضافی جهت اجرا و همچنین ابزاری برای استخراج دادهها از مرورگر وب کروم با عنوان MKG، استفاده میکند.

کارشناس ESET گفت: "هنگامی که SC5k به Exchange Server راه دور وارد میشود، تمام ایمیلهای موجود در دایرکتوری پیشنویسها را بازیابی میکند، آنها را بر اساس جدیدترین آنها مرتب میکند و فقط پیشنویسهایی را که دارای پیوست هستند نگه میدارد".

وی افزود: "سپس روی هر پیام پیشنویس با یک پیوست تکرار میشود و بهدنبال پیوستهای JSON که حاوی «داده» در درونشان هستند، میگردد. مقادیر را از دادههای کلیدی در فایل JSON استخراج میکند، base64 آن را دیکُد و رمزگشایی میکند و cmd.exe را برای اجرای استرینگ خط فرمان حاصل شده، فراخوانی میکند".

نتایج اجرای دستور مرحلهبندی شده و از طریق یک پیام ایمیل جدید در Exchange Server و ذخیره آن به عنوان پیشنویس به اپراتورها ارسال میشود.

نتایج اجرای دستور مرحلهبندی شده و از طریق یک پیام ایمیل جدید در Exchange Server و ذخیره آن به عنوان پیشنویس به اپراتورها ارسال میشود.

کمپین Juicy Mix در سال ٢٠٢٢ شامل استفاده از Mango بود، که نسخه بهبودیافته Solar که قابلیتهای اضافی و روشهای مبهمسازی را در خود جای داده بود را شامل میشد. در راستای استفاده از C2، عامل تهدید یک وبسایت پورتال کار قانونی اسرائیل را به خطر انداخت.

هرومکوا گفت: "OilRig به نوآوری و ایجاد ایمپلنتهای جدید با قابلیتهای backdoor ادامه میدهد و درعینحال راههای جدیدی برای اجرای دستورات در سیستمهای راه دور پیدا میکند".

وی در پایان افزود: "این گروه مجموعهای از ابزارهای سفارشی پس از به خطر انداختن اهداف خود را بهکار میگیرد که برای جمعآوری اعتبارنامهها، کوکیها و تاریخچه مروگر اینترنت از مرورگرهای اصلی و از Credential Manager ویندوز استفاده میشود".

برچسب ها: SC5k, SampleCheck5000, فیشینگ هدفمند, Storm-0133, Windows Credential Manager, Juicy Mix, Outer Space, Mango, Solar, Hazel Sandstorm, وزارت اطلاعات و امنیت ایران, Cobalt Gypsy, MOIS, SideTwist, OilRig, JSON, spear-phishing, Iran, Dropper, Exchange Server, ایران, israel, اسرائیل, Helix Kitten, APT34, Cyber Security, جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news