هدفگیری زیرساختهای آمریکا و اسرائیل با سلاح سایبری ایرانی IOCONTROL

اخبار داغ فناوری اطلاعات و امنیت شبکه

عوامل تهدید مرتبط با ایران، سیستمهای IoT و OT/SCADA را در زیرساختهای ایالات متحده و اسرائیل با بدافزار IOCONTROL هدف قرار میدهند.

تیم Claroty’s Team82 نمونهای از بدافزار IoT/OT سفارشی به نام IOCONTROL را بهدست آورده است که طبق ادعای آن، توسط عوامل تهدید مرتبط با ایران برای هدف قرار دادن دستگاههای زیرساختی مستقر در اسرائیل و ایالات متحده استفاده میشود.

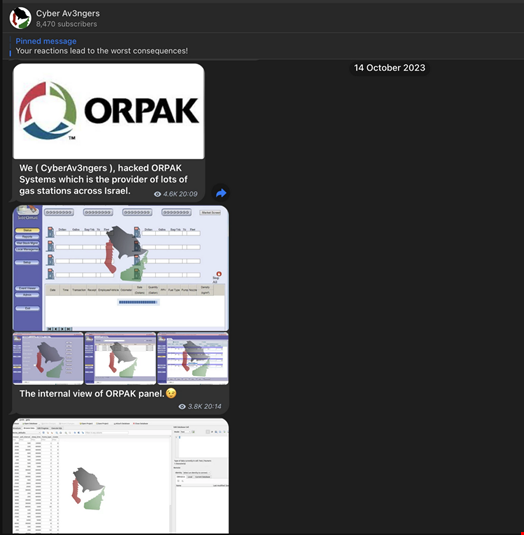

به ادعای کارشناسان، گروه تهدید مرتبط با ایران، CyberAv3ngers، سیستمهای مدیریت سوخت در اسرائیل و ایالات متحده را با استفاده از بدافزار سفارشی اینترنت اشیا، IOCONTROL که با تنشهای ژئوپلیتیکی مرتبط است، هدف قرار داده است.

محققان بر این باورند که این بدافزار یک سلاح سایبری است که توسط یک عامل دولتی برای هدف قرار دادن زیرساختهای حیاتی غیرنظامی توسعهیافته است.

بدافزار IOCONTROL، یک بدافزار ماژولار و سفارشی است که میتواند بر روی پلتفرمهای مختلف از تامینکنندگان مختلف اجرا شود.

بدافزار IOCONTROL در برابر چندین خانواده از دستگاهها، ازجمله دوربینهای IP، روترها، PLCها، HMIها، فایروالها و غیره استفاده شد. تامینکنندگان آسیبدیده شامل Baicells، D-Link، Hikvision، Red Lion، Orpak، Phoenix Contact، Teltonika و Unitronics هستند.

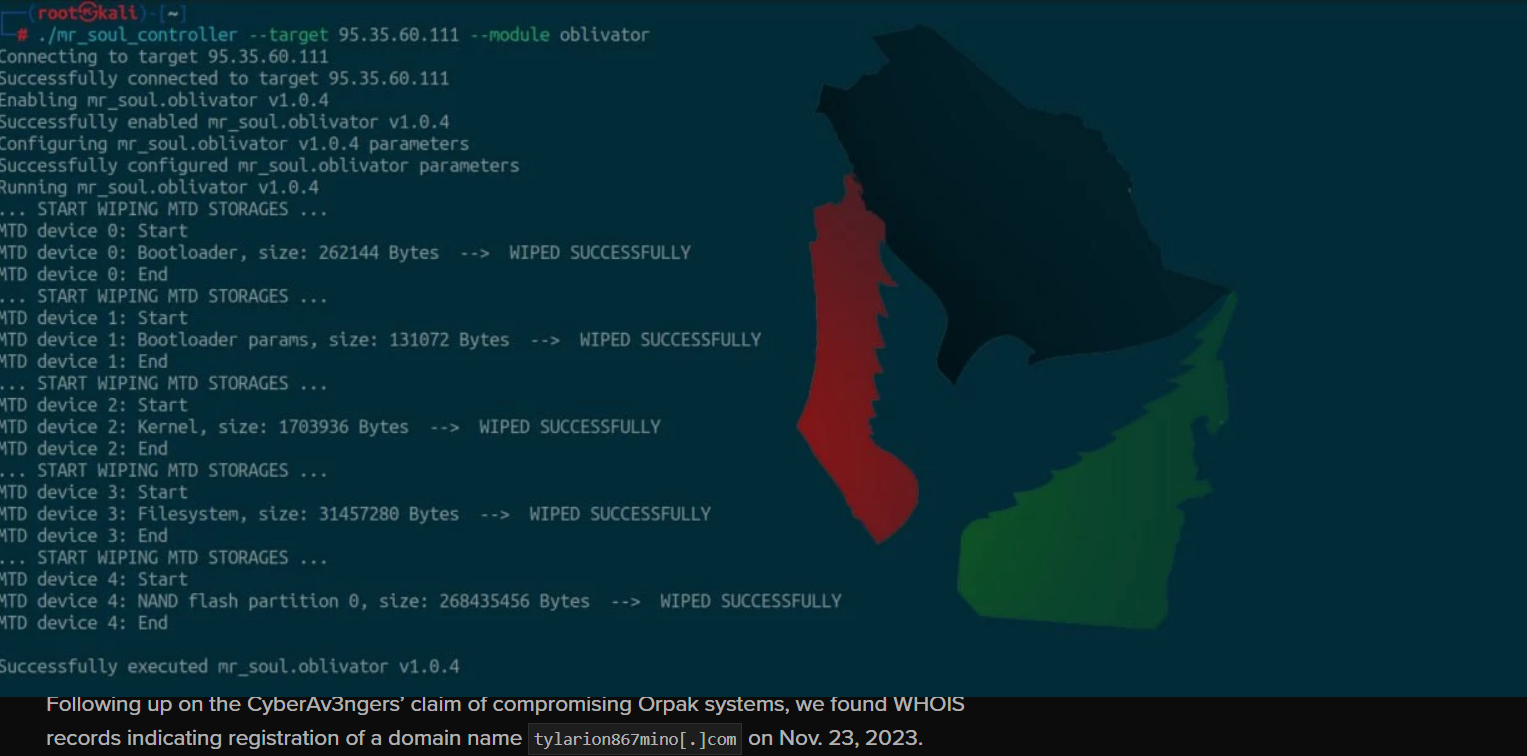

طبق ادعاها، گفته میشود گروه CyberAv3ngers بخشی از فرماندهی الکترونیک سایبری سپاه پاسداران انقلاب اسلامی است و آنها از این بدافزار در حملات علیه چند صد سیستم Orpak ساخت اسرائیل و سیستمهای مدیریت سوخت Gasboy ساخت ایالات متحده در اسرائیل و ایالات متحده استفاده کردند.

این گروه ایرانی مدعی است که 200 پمپبنزین در اسرائیل و ایالات متحده را به خطر انداخته است. این حملات در اواخر سال 2023 و همزمان با سایر نقضهای سیستم صنعتی آغاز شد و تا اواسط سال 2024 ادامه یافت. این بدافزار تا دسامبر 2024 توسط موتورهای آنتی ویروس VirusTotal شناسایی نشده بود.

کارشناسان نمونه بدافزاری را از سیستم کنترل سوخت Gasboy که به Orpak Systems مرتبط است، بهدست آوردند. کارشناسان هنوز مشخص نکردهاند که چگونه این بدافزار در سیستمهای قربانی مستقر شده است.

بدافزار IOCONTROL در پایانه پرداخت Gasboy (OrPT) مخفی شده بود. وجود یک مهاجم با کنترل کامل بر پایانه پرداخت به این معنی است که آنها میتوانند خدمات سوخت را تعطیل کنند و به طور بالقوه اطلاعات کارت اعتباری مشتریان را سرقت کنند.

این بدافزار با نصب یک Backdoor روی دستگاه قبل از اتصال به زیرساخت C2، ماندگاری خود را حفظ میکند. کد مخرب یک اسکریپت بوت جدید rc3.d اضافه میکند که هر زمان که دستگاه راه اندازی مجدد شود، اجرا میشود. کارشناسان متوجه شدند که backdoor در /etc/rc3.d/S93InitSystemd.sh قرار دارد.

این بدافزار با استفاده از پروتکل MQTT از طریق پورت 8883 با سرور C2 خود ارتباط برقرار میکند و شناسههای منحصر به فرد دستگاه را در اعتبارنامهها برای کنترل جاسازی میکند. از DNS روی HTTPS (DoH) برای فرار از ابزارهای نظارت بر شبکه استفاده میکند و پیکربندیها را با AES-256-CBC رمزگذاری مینماید.

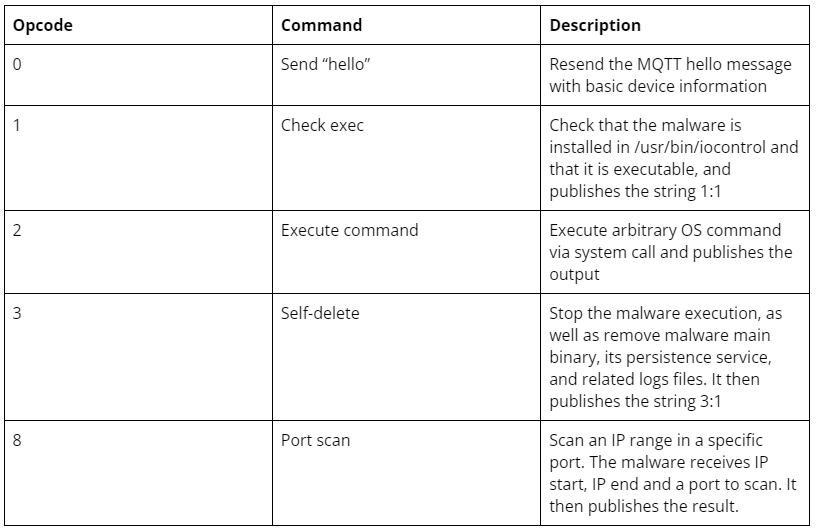

در زیر لیستی از دستورات پشتیبانی شده، آمده است:

در بخش پایانی این گزارش آمده است: «ما ارزیابی کردهایم که IOCONTROL یک سلاح سایبری است که توسط یک گروه ملی-دولتی برای حمله به زیرساختهای حیاتی غیرنظامی استفاده میشود. اعتقاد بر این است که IOCONTROL بخشی از یک عملیات سایبری جهانی علیه دستگاههای IoT غربی و فناوری عملیاتی (OT) است».

شاخصهای کامل خطرپذیری (IoC) در پایین گزارش مذکور، آمدهاند.

برچسب ها: MQTT, Gasboy, Red Lion, Orpak, Phoenix Contact, IOCONTROL, Orpak Systems, Unitronics, SCADA, CyberAv3ngers, D-Link, Hikvision, IRGC, HMI, Iran, PLC, ایالات متحده, HTTPS, cybersecurity, DNS, ایران, israel, malware, router, اسرائیل, IOT, جاسوسی سایبری, روتر, backdoor, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news