هشدار اوکراین درباره حمله سایبری با هدف هک حسابهای پیامرسان تلگرام کاربران

اخبار داغ فناوری اطلاعات و امنیت شبکه

سرویس امنیت فنی و اطلاعات اوکراین نسبت به موج جدیدی از حملات سایبری که با هدف دسترسی به حسابهای تلگرامی کاربران انجام میشود، هشدار داد.

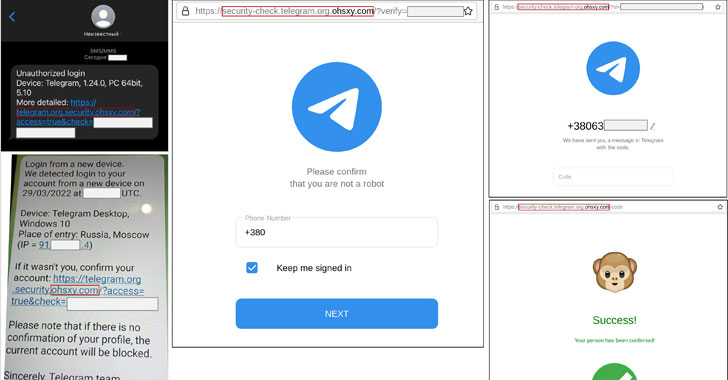

سرویس دولتی ارتباطات و حفاظت اطلاعات ویژه اوکراین (SSSCIP) در یک هشدار گفت: مجرمان برای دسترسی غیرمجاز به سوابق، از جمله امکان انتقال کد یکبار مصرف از طریق پیامک، پیامهایی با لینکهای مخرب به وب سایت تلگرام ارسال کردند.

حملاتی که به یک کلاستر تهدید به نام «UAC-0094» نسبت داده شدهاند، از پیامهای تلگرامی ناشی میشوند که به گیرندگان هشدار میدهد که ورود از یک دستگاه جدید واقع در روسیه شناسایی شده است و از کاربران میخواهد با کلیک کردن روی لینک، حسابهای خود را تأیید کنند.

آدرس URL که در واقع یک دامنه فیشینگ است، از قربانیان میخواهد تا شماره تلفن خود و همچنین گذرواژههای یکبار مصرف ارسال شده از طریق پیامک را وارد کنند که سپس توسط عوامل تهدید برای کنترل حسابها استفاده میشود.

روش عملیاتی مشابه حمله فیشینگ قبلی است که در اوایل ماه مارس فاش شد و از صندوقهای ورودی در معرض خطر متعلق به نهادهای مختلف هندی برای ارسالایمیلهای فیشینگ به کاربران Ukr.net برای ربودن حسابها استفاده کرد.

در یک کمپین مهندسی اجتماعی دیگر که توسط تیم واکنش اضطراری کامپیوتری اوکراین (CERT-UA) مشاهده شد، محتوای جعلی ایمیل مربوط به جنگ به سازمانهای دولتی اوکراین ارسال شد تا یک بدافزار جاسوسی را در سیستمها مستقر کنند.

ایمیلها با یک فایل HTML پیوست ("War Criminals of the Russian Federation. htm") ارائه میشوند که با دانلود و اجرای ایمپلنت مبتنی بر PowerShell بر روی میزبان آلوده به پایان میرسد.

مجموعه CERT-UA این حمله را به آرماگدون (Armageddon)، یک بازیگر تهدیدکننده مستقر در روسیه که با سرویس امنیت فدرال (FSB) مرتبط است و حداقل از سال ۲۰۱۳ سابقه حمله به نهادهای اوکراینی دارد، نسبت داد.

در فوریه ۲۰۲۲، این گروه هکری با حملات جاسوسی که دولت، ارتش، سازمانهای غیردولتی (NGO)، قوه قضائیه، مجریان قانون و سازمانهای غیرانتفاعی را هدف قرار میدهند با هدف اصلی نفوذ اطلاعات حساس مرتبط گردید.

اعتقاد بر این است که آرماگدون که با نام گاماردون (Gamaredon) نیز شناخته میشود، مقامات دولتی لتونی را به عنوان بخشی از یک حمله فیشینگ مرتبط در اواخر مارس ۲۰۲۲، با استفاده از آرشیوهای RAR با مضمون جنگ برای ارائه بدافزار، مورد توجه قرار داده است.

صرف نظر از اشاره به عملیات Ghostwriter-Spearhead برای نصب فریمورک Cobalt Strike post-exploitation، دیگر کمپینهای فیشینگ که توسط CERT-UA در هفتههای اخیر مستند شدهاند، بدافزارهای مختلفی از جمله GraphSteel، GrimPlant، HeaderTip، LoadEdge، و SPECTR را به کار گرفتهاند.

براساس گزارش SentinelOne، که payloadها را بهعنوان باینری مخرب طراحی شده برای هدایت مجدد توصیف میکند، گمان میرود که حملات GrimPlant و GraphSteel، مرتبط با یک عامل تهدید به نام UAC-0056 (معروف به SaintBear، UNC2589، TA471)، در اوایل فوریه ۲۰۲۲ برای برداشت اعتبار، و اجرای دستورات دلخواه آغاز شده است.

همچنین ارزیابی شده است که SaintBear در پس فعالیت WhisperGate در اوایل ژانویه ۲۰۲۲ بوده که بر سازمانهای دولتی در اوکراین تأثیر گذاشته و این عامل سایبری، زیرساختها را برای کمپین GrimPlant و GraphSteel که از دسامبر ۲۰۲۱ آغاز شد، آماده میکرده است.

هفته گذشته، Malwarebytes Labs تیم هک را در مجموعه جدیدی از حملات اواخر ماه مارس علیه سازمانهای اوکراینی، که تحت عنوان یک کانال تلویزیونی خصوصی به نام ICTV شناخته میشود، با استفاده از یک فریب اسپیر فیشینگ (spear-phishing) که حاوی اسناد اکسل که در آن ماکرو جاسازی شده بود، دخیل دانست و این دخالت منجر به توزیع از backdoor متعلق به GrimPlant (با نام مستعار الفنت ایمپلنت یا Elephant Implant) شد.

این افشاگری در حالی صورت میگیرد کهطبق ادعای اوکراین، چندین گروه تهدید دائمی پیشرفته (APT) از ایران، چین، کره شمالی و روسیه از جنگ جاری روسیه و اوکراین بهعنوان بهانهای برای ایجاد شبکههای قربانیان backdoor و اجرای سایر فعالیتهای مخرب استفاده کردهاند.

برچسب ها: اسپیر فیشینگ, گروه تهدید دائمی پیشرفته, ICTV, Elephant Implant, WhisperGate, SaintBear, UNC2589, TA471, UAC-0056, SPECTR, GraphSteel, GrimPlant, HeaderTip, LoadEdge, Cobalt Strike post-exploitation, Ghostwriter-Spearhead, آرماگدون, گاماردون, Armageddon, Russian Federation, War Criminals, CERT-UA, UAC-0094, SSSCIP, Ukraine, اوکراین, پیامک, فریمورک, Framework, RAR, چین, FSB, Gamaredon, Russia, spear-phishing, NGO, SMS, کلاستر, SentinelOne, Cobalt Strike, Payload, North Korea, Iran, APT, PowerShell, URL, Email, China, ایران, phishing, ایمیل, گروههای APT ایرانی, کره شمالی, Cyber Security, Telegram, backdoor, روسیه, فیشینگ, امنیت سایبری, تلگرام, Cyber Attacks, حمله سایبری