هکرها کد ویژوال استودیو را به ابزار دسترسی از راه دور تبدیل کردند

اخبار داغ فناوری اطلاعات و امنیت شبکه

ویژوال استودیو یک محیط توسعه یکپارچه قدرتمند و محصول مایکروسافت است و در درجه اول برای توسعه برنامهها در "فریم ورک دات نت" استفاده میشود. از زبانهای برنامهنویسی مختلفی پشتیبانی میکند که شامل «C#»، «VB.NET» و «C++» میشود.

طبق شناسایی جدید آزمایشگاه تحقیقات و اطلاعات Cyble، هکرها کد ویژوال استودیو را به یک ابزار دسترسی از راه دور تبدیل کردهاند.

کد ویژوال استودیو بهعنوان ابزار دسترسی از راه دور

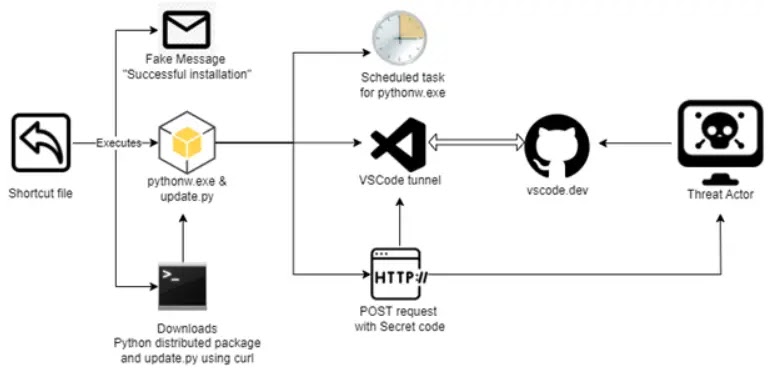

محققان اخیرا یک کمپین حمله سایبری پیچیده را کشف کردهاند که با یک فایل مخرب ".LNK" آغاز میشود.

این فایل احتمالا از طریق «ایمیلهای هرزنامه» توزیع میشود، که پیام جعلی «نصب با موفقیت» را به زبان «چینی» و در حین دانلود مخفیانه «بسته پایتون» («python-3.12.5-embed-amd64.zip») نشان میدهد.

یک دایرکتوری در "%LOCALAPPDATA%\Microsoft\Python" توسط این فایل ایجاد میشود و سپس یک "اسکریپت Python مبهم" ("update.py") را اجرا مینماید که از "paste[.]ee" بازیابی میشود که در مورد آن، هیچگونه شناسایی و نشانهای در VirusTotal وجود ندارد.

این بدافزار با ایجاد یک کار زمانبندیشده به نام «MicrosoftHealthcareMonitorNode» که هر ۴ ساعت یکبار یا هنگام ورود به سیستم با «اختیارات SYSTEM» اجرا میشود، پایداری را برای خود ایجاد میکند.

اگر کد ویژوال استودیو ("VSCode") وجود نداشته باشد، بدافزار "VSCode CLI" را از سرورهای مایکروسافت ("az٧64295.vo.msecnd[.]net") دانلود میکند و از آن برای ایجاد یک تونل راه دور برای ایجاد یک کد فعالسازی الفبایی ٨ کاراکتری که «دسترسی از راه دور غیرمجاز» را فعال مینماید، استفاده میکند.

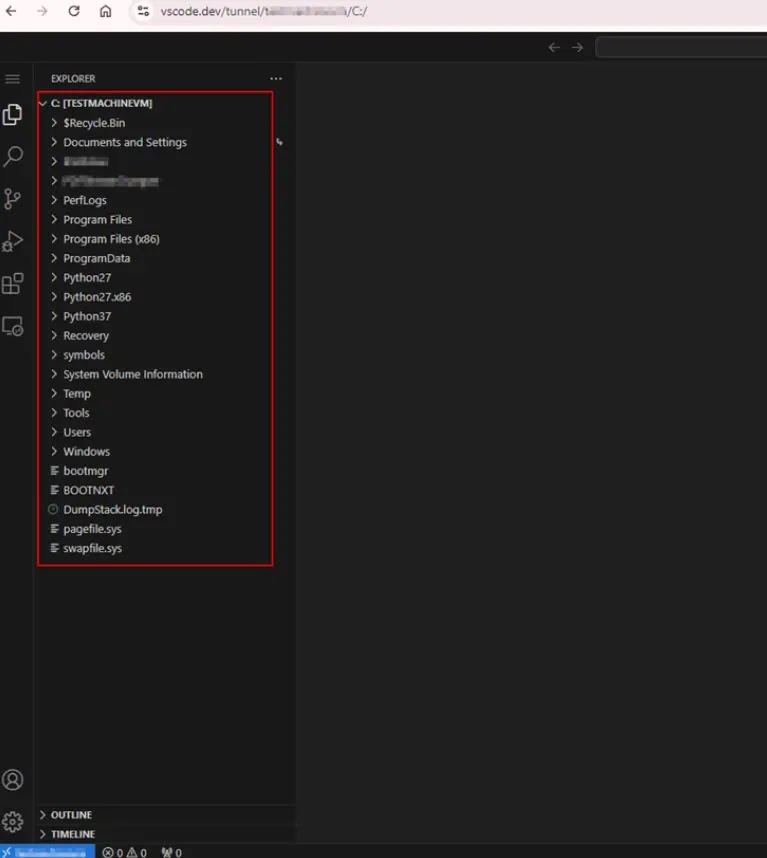

سپس اسکریپت اطلاعات سیستم گستردهای را از «دایرکتوریهای مهم» («C: \Program Files، C: \Program Files (x86)،» «C: \ProgramData»، «C: \Users»)، «فرآیندهای در حال اجرا»، «تنظیمات زبان سیستم»، «موقعیت جغرافیایی»، «نام رایانه»، «نام کاربری»، «دامنه کاربر» و «سطوح اختیار» را جمعآوری میکند.

این دادههای جمعآوریشده با استفاده از تاکتیکهایی مشابه آنچه که توسط گروه APT چینی «Stately Taurus» استفاده میشود، بر اساس «Base64» کدگذاری شده و به یک سرور C2 در «requestrepo[.]com/r/2yxp98b3» استخراج و ارسال میشود.

پس از رهگیری موفقیتآمیز دادههای استخراج شده، عوامل تهدید از دسترسی غیرمجاز از طریق سیستم احراز هویت GitHub با پیمایش به "hxxps: //github[.]com/login/device" و استفاده از کدهای فعالسازی الفبایی عددی سرقت شده سواستفاده میکنند.

این امر به آنها امکان میدهد یک اتصال تونل VSCode به سیستم قربانی برقرار کنند، که کنترل جامعی را بر روی «فایلها»، «دایرکتوریها» و «اینترفیس خط فرمان (ترمینال)» اعطا میکند.

از طریق این اتصال تونل VSCode به خطر افتاده، مهاجمان میتوانند ابزارهای هک قدرتمندی ازجمله Mimikatz (برای جمعآوری اعتبارنامه)، LaZagne (برای بازیابی رمز عبور)، In-Swor (برای شناسایی سیستم) و Tscan (برای اسکن شبکه) را اجرا کنند.

زنجیره حمله با یک فایل .LNK مخرب (میانبر ویندوز) شروع میشود که شامل یک اسکریپت مبهم پایتون است و اقدامات امنیتی سنتی را دور میزند.

پس از ایجاد آن، این دسترسی غیرمجاز به عوامل تهدید اجازه میدهد تا فعالیتهای مخرب مختلفی، شامل موارد ذیل را انجام دهند:

• دستکاری فایلهای سیستمی

• استخراج دادههای حساس

• اصلاح تنظیمات سیستم

• استقرار payloadهای بدافزار اضافی

اینروش حمله پیچیده نشان میدهد که چگونه ابزارهای توسعه قانونی مانند VSCode را میتوان از طریق مهندسی اجتماعی و بهرهبرداری فنی به سلاح سایبری و نفوذ تبدیل کرد.

برچسب ها: MicrosoftHealthcareMonitorNode, Tscan, In-Swor, LaZagne, APT Group, Stately Taurus, VSCode, Remote Access Tool, ابزار دسترسی از راه دور, ویژوال استودیو, LNK, Mimikatz, Python, Visual Studio, .NET, cybersecurity, Microsoft, windows, ویندوز, malware, جاسوسی سایبری, مایکروسافت, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news