هکرهای حمله سایبری SolarWinds در پس Backdoor جدید Tomiris

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری روز چهارشنبه یک backdoor جدید که احتمالاً توسط گروه تهدیدات پیشرفته مداوم (APT) با نام Nobelium (که در پس حملات زنجیره تأمین سال گذشته SolarWinds قرار داشته و آنرا طراحی کرده و توسعه داده بودند)، را فاش کردند. این backdoor به لیست ابزارهای هک در حال گسترش این عامل تهدیدات سایبری افزوده شد.

شرکت روسی کسپرسکی این بدافزار را "Tomiris" نامگذاری کرده و شباهتهای آن را با بدافزار second-stage دیگری با اسم SUNSHUTTLE (معروف به GoldMax) که در طی کمپین مورد استفاده قرار گرفته و پلتفرم Orion (ارائه دهنده نرمافزار مدیریت فناوری اطلاعات) را هدف قرار میداده، اعلام کرده است. Nubelium همچنین با نام های تجاری UNC2452 ،SolarStorm ،StellarParticle ،Dark Halo و Iron Ritual نیز شناخته میشود.

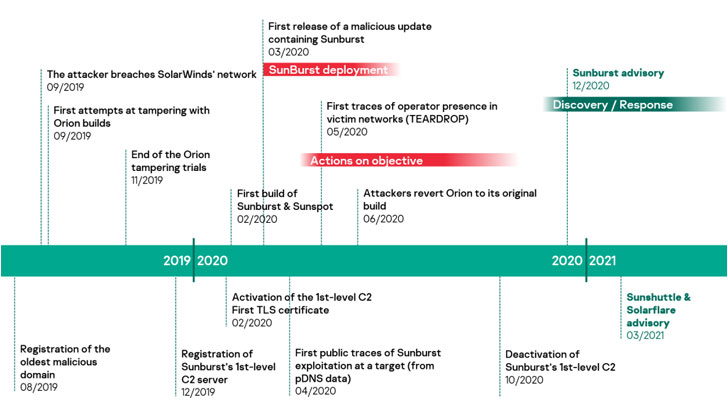

محققان کسپرسکی میگویند: "در حالی که حملات زنجیره تأمین قبلاً یک سیر حملات مستند داشت که توسط تعدادی از عاملان APT مورد استفاده قرار میگرفت، اما این کمپین خاص به دلیل رعایت شدید جوانب احتیاط توسط مهاجمان و ماهیت برجسته قربانیان آنها مورد توجه واقع شد. شواهد جمعآوری شده تا کنون نشان میدهد که Dark Halo شش ماه را در شبکههای IT پلتفرم Orion گذرانده تا توانایی حملات خود را کامل کند و اطمینان حاصل کند که دستکاری آنها در زنجیره ساخت هیچگونه عوارض جانبی ایجاد نخواهد کرد".

مایکروسافت، که SUNSHUTTLE را در مارس ۲۰۲۱ معرفی نمود، این نوع را یک بدافزار مبتنی بر زبان برنامهنویسی Go توصیف کرد که به عنوان command-and-control backdoor عمل میکند و یک اتصال ایمن با سرور تحت کنترل مهاجم برای دریافت و اجرای دستورات دلخواه در دستگاه آسیب دیده و همچین انتقال فایلها از سیستم به سرور ایجاد میکند.

درب پشتی یا backdoor جدید Tomiris، که توسط کسپرسکی در ماه ژوئن سال جاری از نمونههای مربوط به ماه فوریه یافت شده، همچنین در Go نوشته شده و از طریق یک حمله سرقت DNS اجرا شده است. در طی آن حمله، اهداف به تلاش برای دسترسی به صفحه ورود به سیستم یک سرویسایمیل شرکتی هدایت میشدند. در ادامه دامنه تقلبی که با رابط کاربری و اینترفیس شبیه به هم طراحی شده، بازدیدکنندگان را فریب دهد تا بدافزار را تحت عنوان یک بروزرسانی امنیتی دانلود نمایند.

اعتقاد بر این است که این حملات علیه چندین سازمان دولتی در یکی از کشورهای عضو سازمان CIS انجام شده است.

محققان در ادامه علاوه بر یافتن شباهتهای متعدد، از طرح رمزگذاری تا همان اشتباهات املایی که در مجموع به "امکان اصلاحات مشترک یا شیوههای توسعه مشترک" اشاره میکند، افزودند: "هدف اصلی backdoor ایجاد پایگاهی در سیستم هدف و مورد حمله و به تبعیت از آن، دانلود سایر اجزای مخرب است".

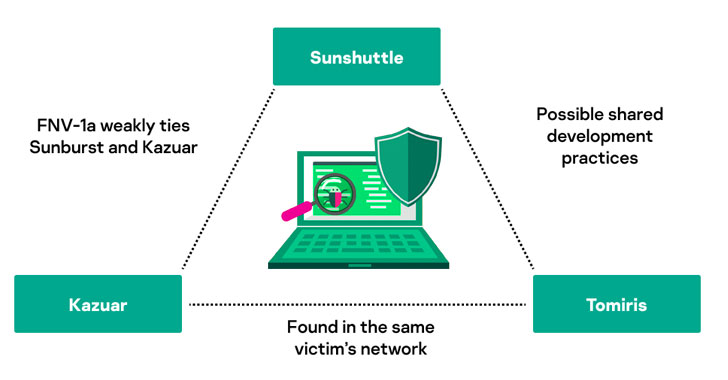

این اولین بار نیست که همپوشانیهایی بین ابزارهای مختلف که توسط عامل تهدید استفاده میشود، کشف میشود. در اوایل سال جاری نیز تجزیه و تحلیل کسپرسکی بر روی Sunburst، تعدادی از ویژگیهای مشترک بین این بدافزار و Kazuar را مشخص کرد و نشان داد که این اشتراک، یک backdoor مبتنی بر .NET است که به گروه Turla نسبت داده میشود. جالب اینجاست که این شرکت امنیت سایبری اعلام کرد Tomiris را در شبکههایی که سایر دستگاهها به Kazuar آلوده شدهاند، شناسایی کرده است و این نکته بر این احتمال میافزاید که هر سه خانواده بدافزار با یکدیگر مرتبط هستند.

لازم به ذکر است، محققان خاطرنشان کردهاند که ممکن است در حالت و جایی که عاملان تهدید عمداً تاکتیکها و تکنیکهای اتخاذ شده توسط یک مهاجم شناخته شده را در راستای تلاش برای گمراه کردن محققان جهت تشخیص منبع حملات، بازتولید میکنند، قربانیان مورد حمله false flag نیز قرار بگیرند.

این افشاگری چند روز پس از آن صورت میگیرد که مایکروسافت یک ایمپلنت passive و بسیار هدفمند با نام FoggyWeb را که توسط گروه Nobelium برای payload اضافی و سرقت اطلاعات حساس از سرورهای Active Directory Services (AD FS) استفاده شده را به کار گرفت.

برچسب ها: GoldMax, AD FS, Active Directory Services, FoggyWeb, false flag, Kazuar, Turla, Iron Ritual, UNC2452, SolarStorm, StellarParticle, Dark Halo, SUNSHUTTLE, Tomiris, Nobelium, Golang, Supply Chain Attack, APT, cybersecurity, Orion, SolarWinds, DNS, Kaspersky, malware, مایکروسافت, backdoor, بدافزار, امنیت سایبری, کسپرسکی, Cyber Attacks, حمله سایبری