کشف بیش از دهها نقص در سیستم مدیریت شبکه صنعتی زیمنس

اخبار داغ فناوری اطلاعات و امنیت شبکه

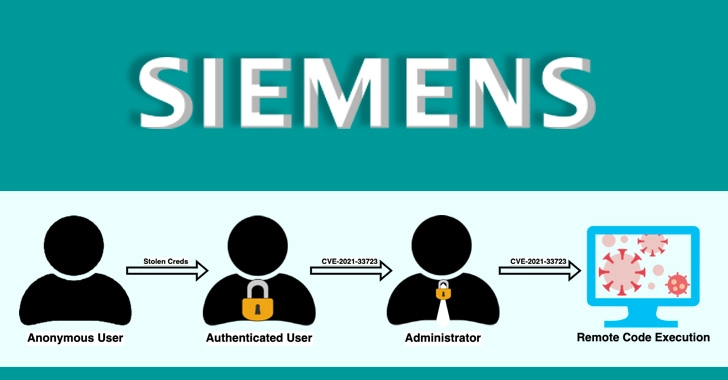

محققان امنیت سایبری جزئیاتی در مورد ۱۵ نقص امنیتی در سیستم مدیریت شبکه SINEC زیمنس (NMS) فاش کردهاند، که برخی از آنها میتواند توسط مهاجم برای دستیابی به اجرای کد از راه دور در سیستمهای آسیبدیده به شکل زنجیرهای استفاده شود.

شرکت امنیت صنعتی Claroty در گزارشی جدید گفت: «این آسیبپذیریها، در صورت سواستفاده، خطرات زیادی را برای دستگاههای زیمنس در شبکه به همراه دارند، از جمله حملات denial-of-service، نشت اعتبارنامه، و اجرای کد از راه دور در شرایط خاص».

کاستیهای مورد بحث (که از CVE-۲۰۲۱-۳۳۷۲۲ تا CVE-۲۰۲۱-۳۳۷۳۶ معرفی شدهاند)، توسط زیمنس در نسخه V1.0 SP2 Update 1 به عنوان بخشی از بهروزرسانیهای ارسال شده در ۱۲ اکتبر ۲۰۲۱ برطرف شده است.

زیمنس در یک توصیه در آن زمان خاطرنشان کرد: «شدیدترین آنها میتواند به یک مهاجم از راه دور تأیید شده اجازه دهد تا کد دلخواه را با اختیارات سیستم، تحت شرایط خاص روی سیستم اجرا کند».

مهمترین نقاط ضعف CVE-۲۰۲۱-۳۳۷۲۳ (امتیاز CVSS: 8.8) است که امکان افزایش اختیار به حساب ادمین را فراهم میکند و میتواند با CVE-۲۰۲۱-۳۳۷۲۲ (امتیاز CVSS: 7.2)، یک نقص پیمایش مسیر، برای اجرای کد دلخواه از راه دور ترکیب شود.

نقص قابل توجه دیگر مربوط به یک مورد تزریق SQL (CVE-۲۰۲۱-۳۳۷۲۹، امتیاز CVSS: 8.8) است که میتواند توسط یک مهاجم تأیید شده برای اجرای دستورات دلخواه در پایگاه داده محلی مورد سواستفاده قرار گیرد.

نوام موشه از Claroty گفت: "SINEC در یک موقعیت مرکزی قدرتمند در توپولوژی شبکه قرار دارد زیرا نیاز به دسترسی به اعتبارنامهها، کلیدهای رمزنگاری و سایر اسرار دارد که به آن دسترسی ادمین را میدهد تا بتواند دستگاههای موجود در شبکه را مدیریت کند. "

"از دیدگاه یک مهاجم، انجام یک نوع حمله living-off-the-land که در آن از اعتبارنامه قانونی و ابزارهای شبکه برای انجام فعالیتهای مخرب، دسترسی و کنترل سواستفاده میشود، SINEC یک مهاجم را در موقعیت اصلی قرار میدهد: شناسایی، حرکت جانبی و تشدید اختیارات".

برچسب ها: NMS, SINEC, living-off-the-land, Claroty, اجرای کد از راه دور, زیمنس, Siemens, RCE, DoS, cybersecurity, آسیبپذیری, Remote Code Execution, Vulnerability, CVSS, Cyber Security, امنیت سایبری, Cyber Attacks, حمله سایبری