کشف عملیات نفوذ ایران در هوش مصنوعی OpenAI و ChatGPT

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه OpenAI روز جمعه در ادعاهایی گفت که مجموعهای از حسابهای مرتبط با آنچه که به گفته او یک عملیات نفوذ مخفی ایران است که از ChatGPT برای تولید محتوایی که ازجمله بر انتخابات ریاستجمهوری آتی ایالات متحده متمرکز است، استفاده میکند، ممنوع و متوقف کرده است.

مجموعه OpenAI در ادعای خود گفت: «این هفته ما مجموعهای از حسابهای ChatGPT را شناسایی و حذف کردیم که محتوای یک عملیات نفوذ مخفی ایران با نام Storm-2035 را تولید میکردند».

این شرکت اقزود: «در این عملیات از ChatGPT برای تولید محتوای متمرکز بر تعدادی موضوعات (از جمله بررسی نامزدهای هر دو طرف در انتخابات ریاستجمهوری ایالات متحده) استفاده میشد که سپس از طریق حسابهای رسانههای اجتماعی و وبسایتها به اشتراک گذاشته میشدند».

این شرکت هوش مصنوعی (AI) گفت که این محتوا هیچ تعامل معنیداری را به دست نیاورده است، زیرا اکثر پستهای رسانههای اجتماعی لایک، اشتراکگذاری و نظرات اندکی دریافت میکنند. همچنین اشاره کرد که شواهد کمی مبنی بر اینکه مقالات طولانی ایجاد شده با استفاده از ChatGPT در پلتفرمهای رسانههای اجتماعی به اشتراک گذاشته شدهاند، پیدا شده است.

این مقالات مربوط به سیاست ایالات متحده و رویدادهای جهانی بوده و در پنج وبسایت مختلف منتشر شد که به عنوان رسانههای خبری مترقی و محافظهکار ظاهر میشدند، که نشاندهنده تلاش برای هدف قرار دادن افراد در طرفهای مخالف طیف سیاسی است.

شرکت OpenAI گفت ابزار ChatGPT آن برای ایجاد نظرات به زبانهای انگلیسی و اسپانیایی استفاده شده و سپس در دهها حساب در پلتفرم X و در اینستاگرام پست میشود. برخی از این نظرات با درخواست از مدلهای هوش مصنوعی آن برای بازنویسی نظرات ارسال شده توسط سایر کاربران رسانههای اجتماعی ایجاد شده است.

شرکت OpenAI میگوید که این عملیات، محتوایی درباره چندین موضوع تولید کرده که عمدتا شامل درگیریها و جنگ در غزه، حضور اسرائیل در بازیهای المپیک، و انتخابات ریاستجمهوری ایالات متحده و تا حدودی سیاست در ونزوئلا، حقوق جوامع لاتین در ایالات متحده (هر دو به زبان اسپانیایی و انگلیسی) و استقلال اسکاتلند میشود.

مهاجمان محتوای سیاسی خود را با نظراتی در مورد مد و زیبایی در هم آمیختند که احتمالا برای اینکه معتبرتر به نظر برسند یا در تلاش برای ایجاد طرفداران و فالوئرها باشند.

گروه Storm-2035 همچنین یکی از گروههای عامل تهدیدی بود که هفته گذشته توسط مایکروسافت معرفی شد و در ادعاهایش آن را به عنوان یک شبکه ایرانی توصیف کرد که «به طور فعال با گروههای رایدهندگان آمریکایی درگیر مخالفان طیف سیاسی با پیامهای قطبی در مورد موضوعاتی مانند نامزدهای ریاستجمهوری آمریکا، LGBTQ، حقوق بشر و درگیری اسرائیل و حماس است».

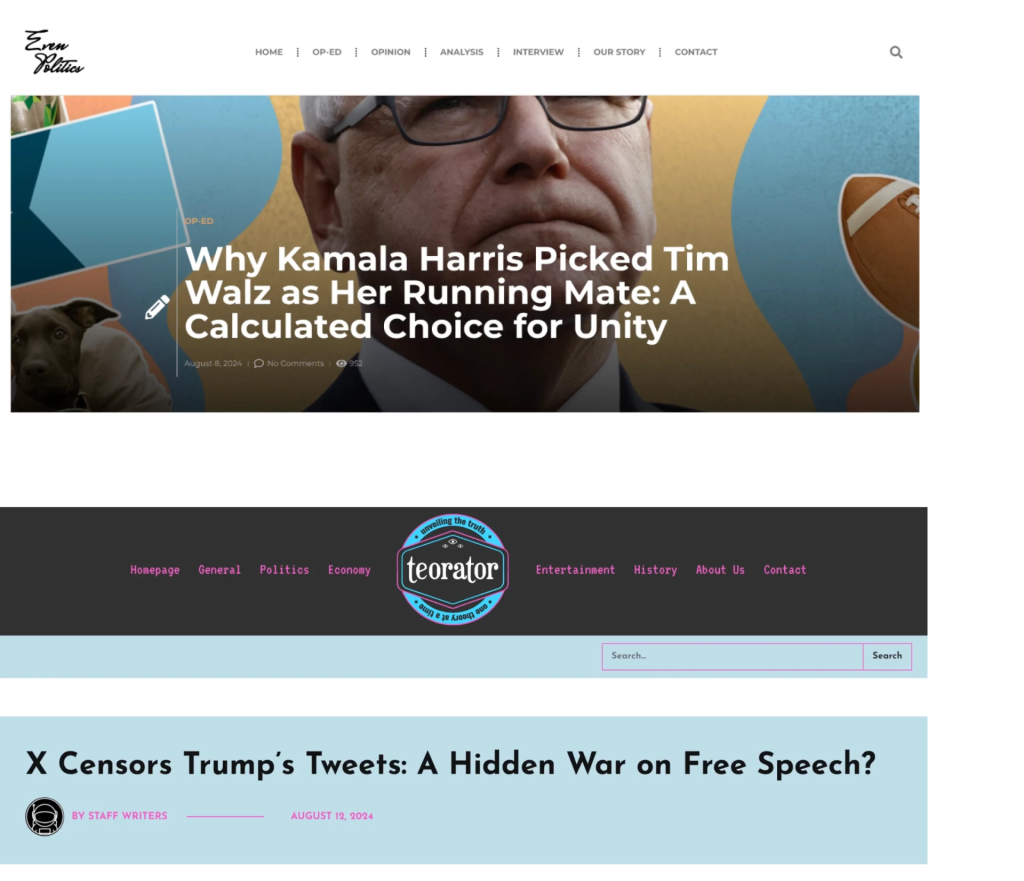

برخی از سایتهای اخبار ساختگی و تفسیری که توسط این گروه راهاندازی شدهاند عبارتند از EvenPolitics، Nio Thinker، Savannah Time، Teorator و Westland Sun. همچنین طبق مشاهدات، این سایتها از خدمات مجهز به هوش مصنوعی برای سرقت علمی بخشی از محتوای خود از نشریات ایالات متحده استفاده میکنند. گفته میشود این گروه از سال ٢٠٢٠ عملیاتی شده است.

مایکروسافت همچنین در مورد افزایش فعالیت نفوذ مهاجمان خارجی که انتخابات ایالات متحده را هدف قرار داده و در شش ماه گذشته از سوی شبکههای ایرانی و روسی مدیریت شده، هشدار داده است. همچین طبق ادعاهای مایکروسافت، شبکههای اخیر به کلاسترهایی با نام Ruza Flood (معروف به Doppelganger)، Storm-1516 و Storm-1841 (معروف به Rybar) مرتبط بودهاند.

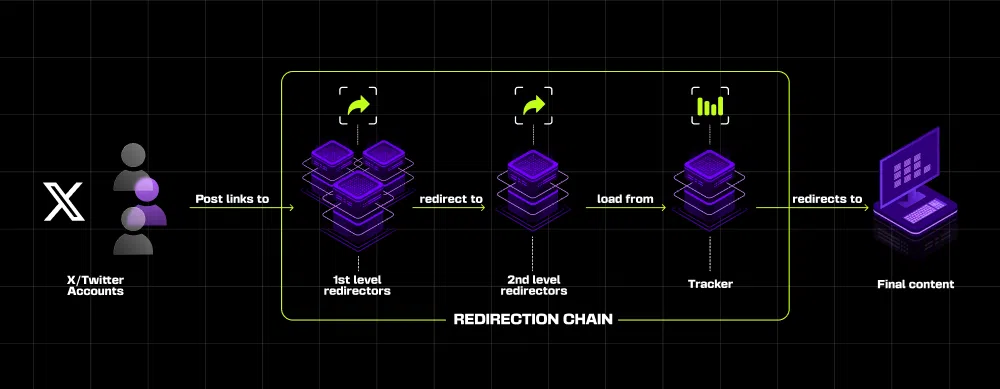

شرکت امنیت سایبری فرانسوی HarfangLab گفت: «گروه Doppelganger اطلاعات ساختگی، جعلی یا حتی به ظاهر قانونی را در سراسر شبکههای اجتماعی پخش و تقویت میکند. برای انجام این کار، حسابهای شبکههای اجتماعی لینکهایی را ارسال میکنند که یک زنجیره مبهم از تغییر مسیرها منجر به دسترسی به وبسایتهای با محتوای نهایی میشود».

با این حال، طبق ادعاهای این گزارش، نشانهها حاکی از آن است که شبکه تبلیغاتی در حال تغییر تاکتیکهای خود در پاسخ به اعمال تهاجمی است و به طور فزایندهای از پستها و تبلیغات غیرسیاسی استفاده میکند و اخبار غیرسیاسی و سرگرمی مانند Cosmopolitan، The New Yorker و Entertainment Weekly را در متا جعل میکند تا از شناسایی فرار کند.

این پستها حاوی لینکهایی هستند که در صورت کلیک کردن، کاربران را به مقالهای مرتبط با جنگ یا ژئوپلیتیک روسیه در یکی از دامنههای تقلبی با تقلید از نشریات سرگرمی یا سلامت هدایت میکند. طبق گفتهها، تبلیغات با استفاده از حسابهای در معرض خطر ایجاد میشود.

شرکت رسانههای اجتماعی متا که از سال ٢٠١٧ تاکنون ٣٩ عملیات نفوذ از روسیه، ٣٠ مورد از ایران و ١١ مورد از چین را در پلتفرمهای خود مختل کرده است، اعلام کرد که شش شبکه جدید از روسیه (٤)، ویتنام (١) و ایالات متحده (١) را در سه ماهه دوم سال ٢٠٢٤ کشف کرده است.

متا گفت: «از ماه می، گروه Doppelganger تلاشهای خود را برای به اشتراکگذاری لینکها به دامنههای خود، اما با نرخ بسیار پایینتری از سر گرفت. ما همچنین مشاهده کردهایم که آنها با چندین بار تغییر مسیر ازجمله سرویس کوتاهکننده لینک TinyURL برای پنهان کردن مقصد نهایی در پشت لینکها و فریب متا و کاربران ما در تلاش برای جلوگیری از شناسایی و هدایت افراد به وبسایتهای خارج از پلتفرم خود، اقدام کردهاند».

این توسعه در حالی صورت میگیرد که گروه تحلیل تهدیدات گوگل (TAG) نیز این هفته در ادعاهایش اعلام کرد که تلاشهای فیشینگ نیزهای (هدفمند) تحت حمایت ایران را با هدف به خطر انداختن حسابهای شخصی کاربران برجسته در اسرائیل و ایالات متحده، ازجمله آنهایی که با مبارزات انتخاباتی ریاستجمهوری ایالات متحده مرتبط هستند، شناسایی نموده و مختل کرده است.

این فعالیت به یک عامل تهدید با کد APT42 نسبت داده شده است که بنابر ادعاهای آنها، یک گروه هک تحت حمایت دولتی وابسته به سپاه پاسداران انقلاب اسلامی (IRGC) است. طبق شناختی که از این گروه وجود دارد، این گروه همپوشانیهایی را با مجموعه نفوذی دیگری به نام Charming Kitten (با نام مستعار Mint Sandstorm) دارد.

گوگل در ادامه ادعاهایش گفت: «گروه APT42 از انواع تاکتیکهای مختلف به عنوان بخشی از کمپینهای فیشینگ ایمیل خود استفاده میکند (از جمله میزبانی بدافزار، صفحات فیشینگ و تغییر مسیرهای مخرب). آنها معمولا سعی میکنند از سرویسهایی مانند Google (مانند سایتها، درایو، جیمیل و سایرین)، Dropbox، OneDrive و سایر موارد برای این اهداف سواستفاده کنند».

استراتژی گسترده و اصلی این است که با استفاده از تکنیکهای پیچیده مهندسی اجتماعی (Social Engineering)، اعتماد اهداف خود را با هدف حذف آنها از ایمیل و ورود به کانالهای پیام فوری مانند سیگنال، تلگرام یا واتساپ، قبل از کلیک کردن روی لینکهای جعلی که برای جمعآوری اطلاعات ورود به سیستم طراحی شدهاند، جلب کنند.

گوگل خاطرنشان کرد که حملات فیشینگ با استفاده از ابزارهایی مانند GCollection (معروف به LCollection یا YCollection) و DWP برای جمعآوری اعتبارنامه از کاربران گوگل، هاتمیل و یاهو مشخص میشوند که بر درک قوی APT42 از ارائهدهندگان ایمیلی که هدف قرار میدهند، دلالت دارد.

گوگل نهایتا افزود: «هنگامی که APT42 به یک حساب دسترسی پیدا میکند، اغلب مکانیسمهای دسترسی اضافی ازجمله تغییر آدرس ایمیل بازیابی و استفاده از ویژگیهایی را اضافه میکند که به برنامههایی که از احراز هویت چند عاملی پشتیبانی نمیکنند، مانند گذرواژههای خاص برنامه در Gmail و گذرواژههای برنامه شخص ثالث در یاهو اجازه دسترسی میدهد».

برچسب ها: GCollection, TinyURL, Rybar, Storm-1841, Storm-1516, Doppelganger, Ruza Flood, Storm-2035, فیشینگ هدفمند, فیشینگ نیزهای, Mint Sandstorm, ChatGPT OpenAI, OpenAI, ChatGPT, APT42, یاهو, Artificial Intelligence, AI, OneDrive, META, IRGC, سپاه پاسداران انقلاب اسلامی, آمریکا, Credential, Yahoo, Dropbox, Iran, اعتبارنامه, cybersecurity, Social Engineering, جیمیل, مهندسی اجتماعی, ایران, هوش مصنوعی, Gmail , phishing, malware, ransomware , Twitter, Charming Kitten, جاسوسی سایبری, فیشینگ, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news