گرگ در لباس میش: بدافزار چگونه کاربران و آنتی ویروس را فریب میدهد

اخبار داغ فناوری اطلاعات و امنیت شبکه

یکی از روشهای اولیه که توزیعکنندگان بدافزار برای آلوده کردن دستگاهها استفاده میکنند، فریب دادن افراد به دانلود و اجرای فایلهای مخرب است و برای دستیابی به این هدف، نویسندگان بدافزار از ترفندهای مختلفی استفاده میکنند.

برخی از این ترفندها شامل مخفی کردن فایلهای اجرایی بدافزار به عنوان برنامههای کاربردی قانونی، امضای آنها با سرتیفیکیتهای معتبر، یا به خطر انداختن سایتهای قابل اعتماد برای استفاده از آنها به عنوان نقاط توزیع بدافزار است.

به گفته یک پلتفرم امنیتی برای اسکن فایلهای آپلود شده برای بدافزار با نام VirusTotal، برخی از این ترفندها در مقیاسی بسیار بزرگتر از آنچه در ابتدا تصور میشد اتفاق میافتد.

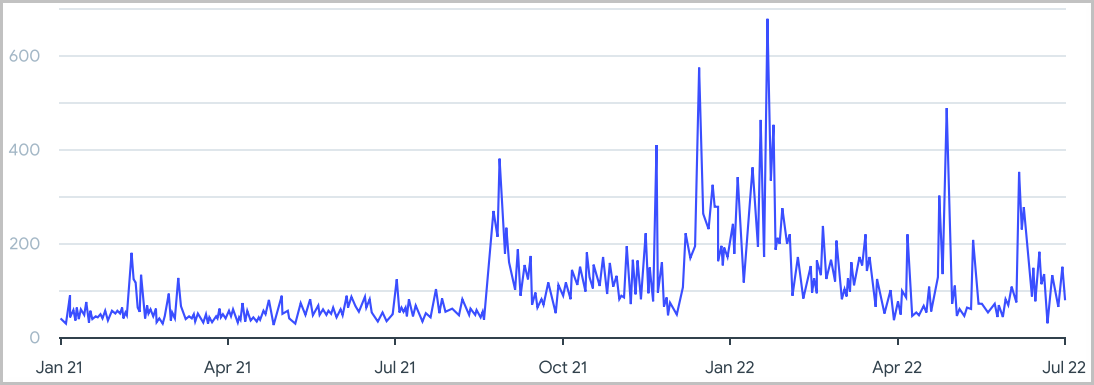

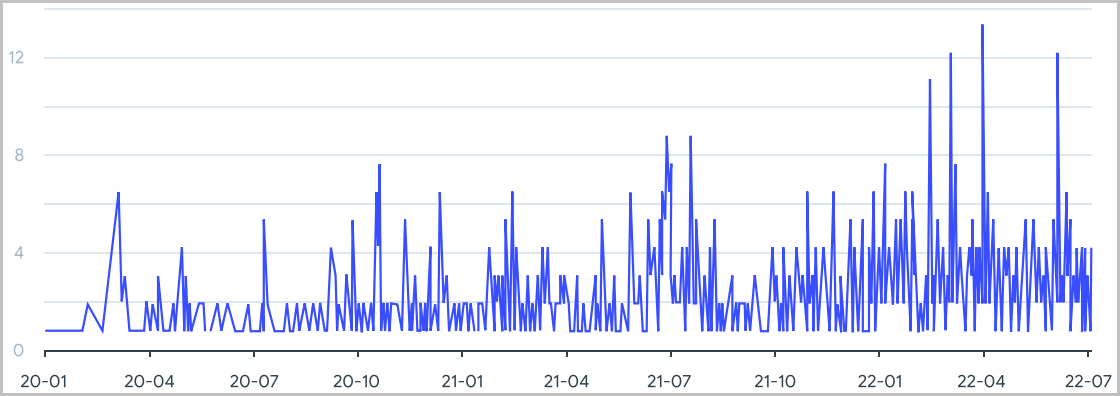

این پلتفرم گزارشی را گردآوری کرده است که از ژانویه ۲۰۲۱ تا ژوئیه ۲۰۲۲ بر اساس ارسال دو میلیون فایل در روز، روندهای نحوه توزیع بدافزار را نشان میدهد.

سواستفاده از دامینهای قانونی

توزیع بدافزار از طریق وبسایتهای قانونی، محبوب و با رتبه بالا به عوامل تهدید این امکان را میدهد تا از فهرستهای مسدود مبتنی بر IP فرار کنند، از در دسترس بودن بالا لذت ببرند و سطح اعتماد بیشتری را ارائه دهند.

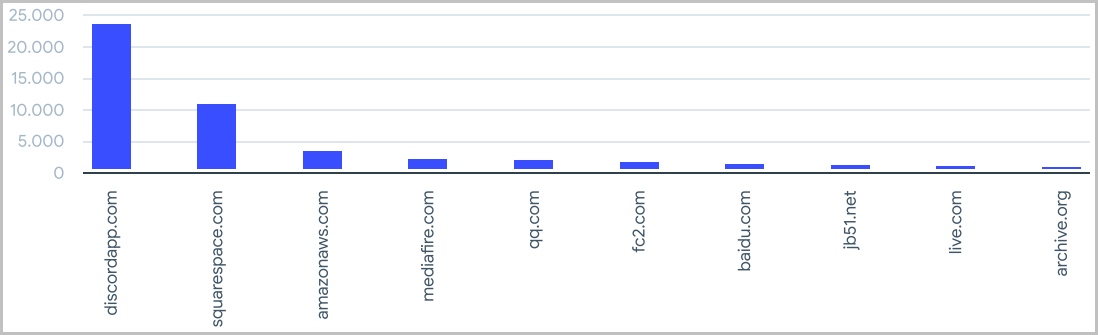

مجموعه VirusTotal، درمجموع 2.5 میلیون فایل مشکوک دانلود شده از ۱۰۱ دامنه متعلق به ۱۰۰۰ وب سایت برتر الکسا را شناسایی کرد.

قابل توجهترین مورد سواستفاده Discord است که به کانون توزیع بدافزار تبدیل شده است و ارائهدهندگان خدمات میزبانی و ابری Squarespace و Amazon نیز تعداد زیادی را به نام خود ثبت کردهاند.

استفاده از سرتیفیکیتهای code-signing سرقت شده

امضای نمونههای بدافزار با گواهیهای معتبر دزدیده شده از شرکتها، راهی مطمئن برای فرار از تشخیص آنتیویروسها و هشدارهای امنیتی در دستگاه میزبان است.

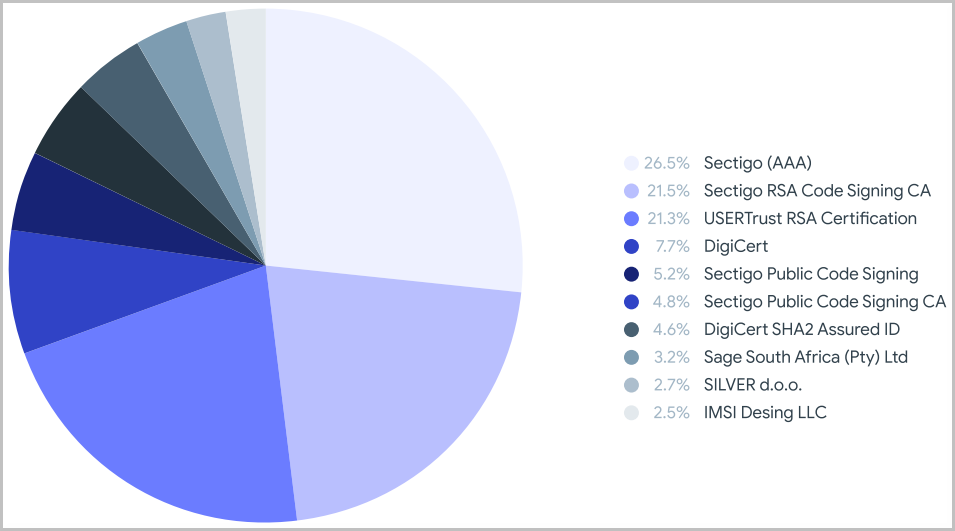

از تمام نمونههای مخرب آپلود شده در VirusTotal بین ژانویه ۲۰۲۱ تاآوریل ۲۰۲۲، بیش از یک میلیون مورد امضا شده و ۸۷٪ از یک گواهی معتبر استفاده کردند.

رایجترین مقامات صدور گواهینامه که برای امضای نمونههای مخرب ارسال شده به VirusTotal استفاده میشوند عبارتند از Sectigo، DigiCert، USERTrust و Sage آفریقای جنوبی.

پنهان شدن در قالب نرمافزار محبوب

پنهان کردن یک بدافزار قابل اجرا به عنوان یک برنامه معتبر و محبوب در سال ۲۰۲۲ روند صعودی داشته است.

قربانیان با تصور اینکه برنامههای مورد نیاز خود را دریافت میکنند، این فایلها را دانلود میکنند، اما با اجرای نصبکنندهها، سیستمهای خود را با بدافزار آلوده مینمایند.

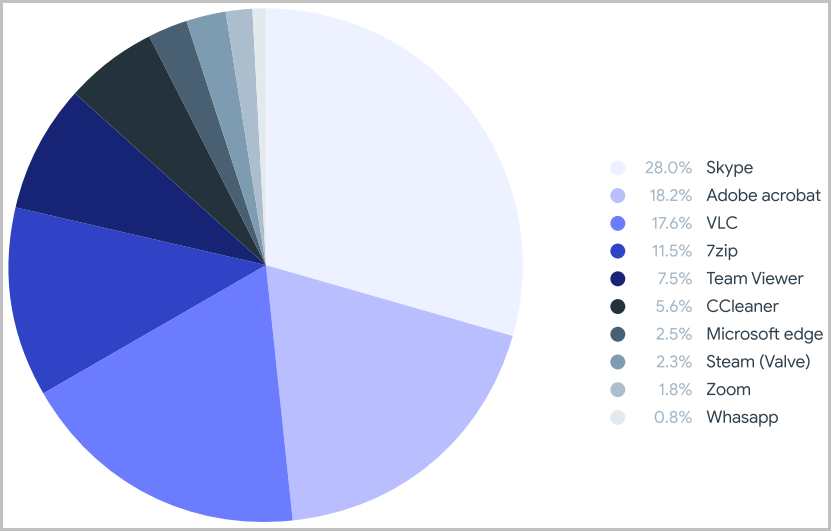

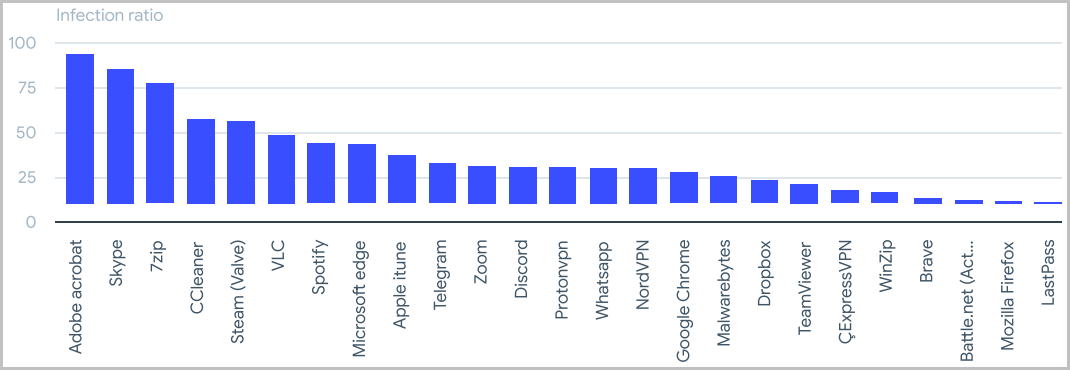

برنامههایی که بیشترین تقلید را دارند (با نماد) Skype، Adobe Acrobat، VLC و 7zip هستند.

برنامه محبوب بهینهسازی ویندوز CCleaner که در کمپین آلودگی سئو اخیر مشاهده شد، یکی از گزینههای برجسته هکرها است و نسبت آلودگی فوقالعاده بالایی را برای حجم توزیع آن دارد.

فیلتراسیون نصبکنندههای قانونی

در نهایت، ترفند پنهان کردن بدافزار در نصبکنندههای قانونی برنامه و اجرای فرآیند آلودگی در پسزمینه در حالی که برنامههای واقعی در پیشزمینه اجرا میشوند، وجود دارد.

این فرآیند به فریب قربانیان کمک میکند و همچنین از برخی موتورهای آنتی ویروس که ساختار و محتوای منابع PR را در فایلهای اجرایی بررسی نمیکنند، فرار میکند.

بر اساس آمار VirusTotal، به نظر میرسد که این روش امسال نیز در حال افزایش است و از Google Chrome، Malwarebytes، Windows Updates، Zoom، Brave، Firefox، ProtonVPN و Telegram به عنوان فریب استفاده میشود.

چگونه ایمن بمانیم

هنگامی که به دنبال دانلود نرمافزار هستید، یا از فروشگاه برنامه داخلی سیستم عامل خود استفاده کنید یا از صفحه دانلود رسمی برنامه دیدن کنید. همچنین، مراقب موارد تبلیغاتی در نتایج جستجو باشید که ممکن است رتبه بالاتری داشته باشند، زیرا به راحتی میتوان آنها را جعل کرد تا شبیه سایتهای قانونی به نظر برسند.

پس از دانلود یک نصبکننده، همیشه قبل از اجرای فایل، یک اسکن AV روی آن انجام دهید تا مطمئن شوید که بدافزاری در آنها پنهان نیستند.

در نهایت، از استفاده از سایتهای تورنت برای کرکها یا keygens برای نرمافزارهای دارای حق نشر خودداری کنید، زیرا معمولاً منجر به ایجاد آلودگی به بدافزار میشوند.

برچسب ها: malware distribution, malware distributor, ProtonVPN, VLC, Adobe Acrobat, Sage, Sectigo, USERTrust, code-signing, Squarespace, digicert, Torrent, CCleaner, Amazon, Brave, Malwarebytes, Virustotal, 7zip, ZOOM, certificate, Antivirus, Firefox, Google Chrome, windows, malware, Skype, Cyber Security, حملات سایبری, Telegram, آنتی ویروس, بدافزار, امنیت سایبری, تلگرام, Cyber Attacks, حمله سایبری, news