گزارش گوگل از چگونگی نفوذ بدافزارهای اندروید به فروشگاه گوگلپلی

اخبار داغ فناوری اطلاعات و امنیت شبکه

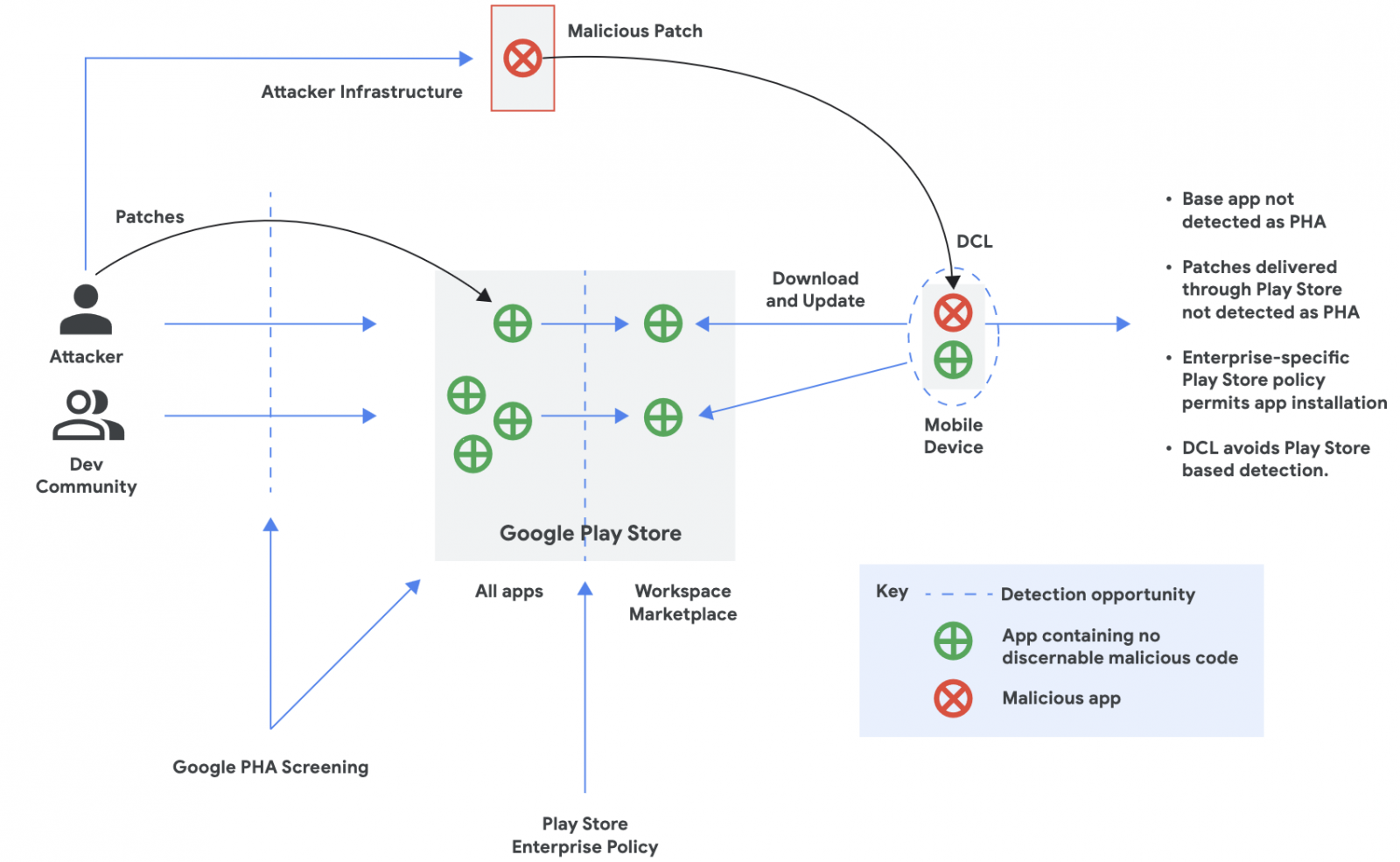

تیم امنیتی Google Cloud یک تاکتیک رایج به نام نسخهسازی (Versioning) را تایید کرد که توسط عوامل مخرب برای نفوذ بدافزار در دستگاههای اندرویدی پس از فرار از فرآیند بررسی و کنترلهای امنیتی فروشگاه Google Play استفاده میشود.

این تکنیک یا با معرفی payloadهای مخرب از طریق بروزرسانیهای ارائهشده به برنامههای از قبل نصبشده یا با لود کردن کدهای مخرب از سرورهای تحت کنترل عوامل تهدید در آنچه بهعنوان بارگذاری کد پویا یا Dynamic Code Loading (DCL) شناخته میشود، کار میکند.

این امکان، به عوامل تهدید اجازه میدهد تا با دور زدن بررسیهای تجزیهوتحلیل استاتیک فروشگاه برنامهها، payloadهای خود را بهصورت بومی، دالویک یا کد جاوا اسکریپت در دستگاههای اندرویدی مستقر کنند.

این شرکت در گزارش روند تهدیدات امسال میگوید: "یکی از راههایی که عوامل مخرب تلاش میکنند کنترلهای امنیتی Google Play را دور بزنند، نسخهسازی است".

آنها میافزایند: "نسخهسازی زمانی اتفاق میافتد که یک توسعهدهنده نسخه اولیه یک برنامه را در فروشگاه Google Play منتشر کند که قانونی به نظر میرسد و بررسیهای ما را تایید میکند، اما بعدتر یک بروزرسانی از یک سرور شخص ثالث دریافت میکند که کد دستگاه کاربر نهایی را تغییر میدهد و به متعاقب آن فعالیت مخرب آن برنامه را فعال میکند".

درحالیکه گوگل میگوید همه برنامهها و پچهای ارسال شده برای گنجاندن در پلی استور از طریق غربالگری دقیق PHA (برنامه بالقوه مضر) انجام میشود، "برخی از این کنترل ها" از طریق DCL دورزده میشوند.

گوگل توضیح داد که برنامههایی که درگیر چنین فعالیتهایی هستند، پالیسی رفتار فریبنده Google Play را نقض میکنند و میتوانند بهعنوان backdoor برچسبگذاری شوند.

طبق دستورالعملهای Play Policy Center شرکت، برنامههایی که از طریق Google Play توزیع میشوند به صراحت از تغییر، جایگزینی یا بروزرسانی خود از طریق هر روشی غیر از مکانیسم رسمی بروزرسانی ارائهشده توسط Google Play منع میشوند.

بهعلاوه، برنامهها از دانلود نمودن کدهای اجرایی (مانند dex، JAR یا فایلهای .so) از منابع خارجی به فروشگاه رسمی برنامه Android اکیدا منع شدهاند.

گوگل همچنین یک نوع بدافزار خاص به نام SharkBot را شناسایی کرد که اولینبار توسط تیم اطلاعاتی تهدید Cleafy در اکتبر ٢٠٢١ مشاهده شد و به دلیل استفاده از این تکنیک در فضای سایبری شناخته شد.

بدافزار SharkBot یک بدافزار بانکی است که پس از به خطر انداختن دستگاه اندرویدی، از طریق پروتکل سرویس انتقال خودکار (ATS)، انتقال پول غیرمجاز انجام میدهد.

برای فرار از شناسایی توسط سیستمهای پلیاستور، عاملان تهدید که مسئول SharkBot هستند، استراتژی رایج کنونی انتشار نسخههایی با عملکرد محدود در Google Play را اتخاذ کردهاند و ماهیت مشکوک برنامههای خود را پنهان مینمایند.

بااینحال، هنگامی که کاربر برنامه تروجانی شده را دانلود میکند، آن برنامه نیز نسخه کامل بدافزار را دانلود میکند.

بدافزار Sharkbot در قالب نرمافزار آنتی ویروس اندروید و ابزارهای مختلف سیستمی خود را استتار نموده و با موفقیت هزاران کاربر را از طریق برنامههایی که بررسیهای ارسال اطلاعات Google Play برای رفتارهای مخرب برنامهها را پشت سر گذاشته بودند، آلوده کرده است.

برایان کربس، گزارشگر امنیت سایبری نیز استفاده از تکنیک مبهمسازی بدافزار تلفن همراه متفاوت را برای همین هدف که اخیرا توسط محققان امنیتی ThreatFabric رونمایی شده، تایید کرده است.

اینروش به طور موثر ابزارهای تجزیهوتحلیل برنامههای گوگل را میشکند و از اسکن APKهای مخرب (Android Application Package) جلوگیری میکند. در نتیجه، این فایلهای APK مضر علیرغم اینکه تحت عنوان نامعتبر برچسبگذاری شدهاند، میتوانند با موفقیت در دستگاههای کاربران نصب شوند.

برچسب ها: Android Application Package, Play Policy Center, پلی استور, Dynamic Code Loading, DCL, نسخهسازی, Versioning, APK, SharkBot, Payload, Play Store, گوگل پلی, Google Play, malware, Android , Cyber Security, جاسوسی سایبری, گوگل, backdoor, اندروید, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, مجرمان سایبری, حمله سایبری, news